在网络安全领域中,Apache标志注入攻击是一种比较常见的攻击方式,攻击者在利用某些漏洞或者特定的HTTP请求参数来伪造请求标头,从而欺骗服务器执行意外的操作或者执行恶意代码。为了防范这种攻击,我们可以将Nginx作为反向代理服务器来处理请求。下面介绍如何使用Nginx防范Apache标志注入攻击。

- 设置Nginx反向代理

Nginx在处理请求时,可以将请求转发到后端服务器,同时可以过滤掉某些请求头,避免伪造请求,从而提高了系统的安全性。在配置Nginx反向代理时,需要将Apache作为后端服务器,并将请求头中特定的数据过滤掉即可。

配置如下:

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://apache_server;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $http_host;

proxy_set_header X-Nginx-Proxy true;

proxy_set_header Connection "";

if ( $http_user_agent ~* (libwww-perl|wget) ) {

return 403;

}

if ( $http_host ~* "^[0-9]+.[0-9]+.[0-9]+.[0-9]+$" ) {

return 403;

}

if ( $http_referer ~* "(babes|forsale|girl|jewelry|

love|nudit|organic|poker|porn|sex|teen)" ) {

return 403;

}

}

}在这个配置中,我们使用了proxy_set_header指令,这个指令可以将请求头中的数据动态地添加到每一个反向代理请求中。例如,我们可以将X-Real-IP添加到Apache服务器中。这个指令还可以过滤掉一些不安全的请求,比如用户代理中存在libwww-perl或者 wget等表明是自动化攻击的请求,或者请求中的referer字段中包含porn等敏感词汇的请求。

- 配置防火墙

为了进一步保障系统安全,我们还需要对服务器进行防火墙配置,规则如下:

iptables -I INPUT -p tcp --dport 80 -m string --algo bm --string "apache" -j DROP

这个配置可以在iptables中增加一个过滤规则,将所有包含“apache”的字符串的请求过滤掉。这个规则可以有效地过滤掉一些恶意请求,从而提高了系统的稳定性和安全性。

- 安装mod_security

为了进一步提高服务器的安全性,我们还可以安装mod_security模块,这个模块可以在Apache服务器上对请求进行深度的安全检查,例如,检查请求中是否包含SQL注入攻击等一系列高级攻击,通过设计灵活的规则,可以有效地防止恶意攻击和滥用,保障服务器的安全性和可靠性。

- 设置SSL

如果需要处理敏感信息或者类似于电子商务的网站,我们还需要使用SSL证书来确保数据的加密和安全传输。通过使用SSL证书,可以避免数据在传输过程中被窃取或者篡改,保障用户的隐私和安全性。

总结

通过使用Nginx作为反向代理服务器,可以过滤掉一些安全风险和恶意请求,提高服务器的安全性和可靠性。使用防火墙和安装mod_security等措施进一步加强了服务器的安全保障。在处理敏感信息和电子商务等应用中,我们建议使用SSL证书来保障数据的安全传输,全面提升服务器的安全性和稳定性。

以上是如何使用Nginx防范apache flag注入攻击的详细内容。更多信息请关注PHP中文网其他相关文章!

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

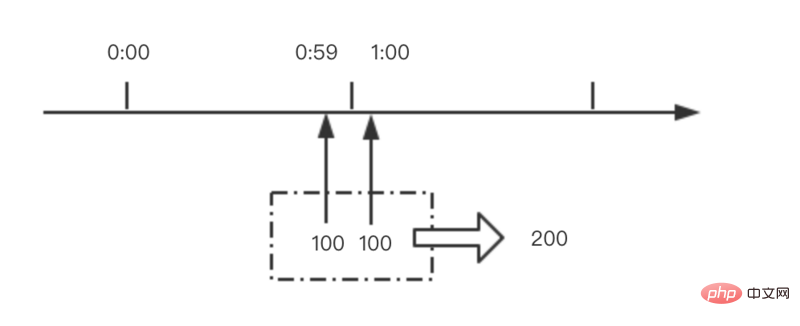

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

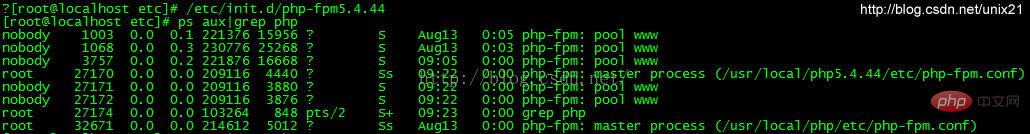

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

MinGW - 适用于 Windows 的极简 GNU

这个项目正在迁移到osdn.net/projects/mingw的过程中,你可以继续在那里关注我们。MinGW:GNU编译器集合(GCC)的本地Windows移植版本,可自由分发的导入库和用于构建本地Windows应用程序的头文件;包括对MSVC运行时的扩展,以支持C99功能。MinGW的所有软件都可以在64位Windows平台上运行。

SublimeText3 英文版

推荐:为Win版本,支持代码提示!

EditPlus 中文破解版

体积小,语法高亮,不支持代码提示功能

VSCode Windows 64位 下载

微软推出的免费、功能强大的一款IDE编辑器

ZendStudio 13.5.1 Mac

功能强大的PHP集成开发环境