如何使用springboot整合RateLimiter限流

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB转载

- 2023-05-12 10:40:061970浏览

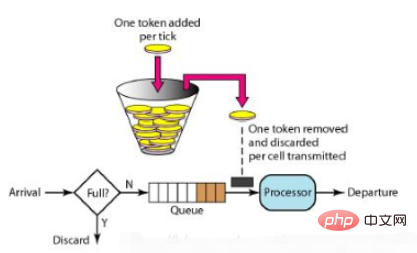

RateLimiter令牌桶原理图

随着时间流逝,系统会按恒定1/QPS时间间隔(如果QPS=100,则间隔是10ms)往桶里加入Token(想象和漏洞漏水相反,有个水龙头在不断的加水),如果桶已经满了就不再加了.新请求来临时,会各自拿走一个Token,如果没有Token可拿了就阻塞或者拒绝服务.

令牌桶的另外一个好处是可以方便的改变速度. 一旦需要提高速率,则按需提高放入桶中的令牌的速率. 一般会定时(比如100毫秒)往桶中增加一定数量的令牌, 有些变种算法则实时的计算应该增加的令牌的数量.

令牌桶是一种常用的流量控制技术。令牌桶本身没有丢弃和优先级策略。

原理

1.令牌以一定的速率放入桶中。

2.每个令牌允许源发送一定数量的比特。

3.发送一个包,流量调节器就要从桶中删除与包大小相等的令牌数。

4.如果没有足够的令牌发送包,这个包就会等待直到有足够的令牌(在整形器的情况下)或者包被丢弃,也有可能被标记更低的DSCP(在策略者的情况下)。

5.桶有特定的容量,如果桶已经满了,新加入的令牌就会被丢弃。因此,在任何时候,源发送到网络上的最大突发数据量与桶的大小成比例。令牌桶允许突发,但是不能超过限制。

方法摘要

| 修饰符和类型 | 方法和描述 |

|---|---|

| double | acquire() 从RateLimiter获取一个许可,该方法会被阻塞直到获取到请求 |

| double | acquire(int permits) 从RateLimiter获取指定许可数,该方法会被阻塞直到获取到请求 |

| static RateLimiter | create(double permitsPerSecond) 根据指定的稳定吞吐率创建RateLimiter,这里的吞吐率是指每秒多少许可数(通常是指QPS,每秒多少查询) |

| static RateLimiter | create(double permitsPerSecond, long warmupPeriod, TimeUnit unit) 根据指定的稳定吞吐率和预热期来创建RateLimiter,这里的吞吐率是指每秒多少许可数(通常是指QPS,每秒多少个请求量),在这段预热时间内,RateLimiter每秒分配的许可数会平稳地增长直到预热期结束时达到其最大速率。(只要存在足够请求数来使其饱和) |

| double | getRate() 返回RateLimiter 配置中的稳定速率,该速率单位是每秒多少许可数 |

| void | setRate(double permitsPerSecond) 更新RateLimite的稳定速率,参数permitsPerSecond 由构造RateLimiter的工厂方法提供。 |

| String | toString() 返回对象的字符表现形式 |

| boolean | tryAcquire() 从RateLimiter 获取许可,如果该许可可以在无延迟下的情况下立即获取得到的话 |

| boolean | tryAcquire(int permits) 从RateLimiter 获取许可数,如果该许可数可以在无延迟下的情况下立即获取得到的话 |

| boolean | tryAcquire(int permits, long timeout, TimeUnit unit) 从RateLimiter 获取指定许可数如果该许可数可以在不超过timeout的时间内获取得到的话,或者如果无法在timeout 过期之前获取得到许可数的话,那么立即返回false (无需等待) |

| boolean | tryAcquire(long timeout, TimeUnit unit) 从RateLimiter 获取许可如果该许可可以在不超过timeout的时间内获取得到的话,或者如果无法在timeout 过期之前获取得到许可的话,那么立即返回false(无需等待) |

开始贴代码

pom.xml

<!--guava RateLimiter限流-->

<!-- https://mvnrepository.com/artifact/com.google.guava/guava -->

<dependency>

<groupId>com.google.guava</groupId>

<artifactId>guava</artifactId>

<version>28.2-jre</version>

</dependency>自定义接口Limit

package com.zjy.knife4j.inte;

import java.lang.annotation.*;

/**

* 限流注解

*/

@Inherited

@Documented

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

public @interface Limit {

// 默认每秒放入桶中的token

double limitNum() default 20;

String name() default "";

}aop切面

package com.zjy.knife4j.aspect;

import com.google.common.util.concurrent.RateLimiter;

import com.zjy.knife4j.inte.Limit;

import org.aspectj.lang.ProceedingJoinPoint;

import org.aspectj.lang.Signature;

import org.aspectj.lang.annotation.Around;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Pointcut;

import org.aspectj.lang.reflect.MethodSignature;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.stereotype.Component;

import java.lang.reflect.Method;

import java.util.concurrent.ConcurrentHashMap;

@Aspect

@Component

public class RateLimitAspect {

/**日志对象*/

private static final Logger logger = LoggerFactory.getLogger(RateLimitAspect.class);

private ConcurrentHashMap<String, RateLimiter> RATE_LIMITER = new ConcurrentHashMap<>();

private RateLimiter rateLimiter;

@Pointcut("@annotation(com.zjy.knife4j.inte.Limit)")

public void serviceLimit() {

}

@Around("serviceLimit()")

public Object around(ProceedingJoinPoint point) throws Throwable {

Object obj = null;

//获取拦截的方法名

Signature sig = point.getSignature();

//获取拦截的方法名

MethodSignature msig = (MethodSignature) sig;

//返回被织入增加处理目标对象

Object target = point.getTarget();

//为了获取注解信息

Method currentMethod = target.getClass().getMethod(msig.getName(), msig.getParameterTypes());

//获取注解信息

Limit annotation = currentMethod.getAnnotation(Limit.class);

double limitNum = annotation.limitNum(); //获取注解每秒加入桶中的token

String functionName = msig.getName(); // 注解所在方法名区分不同的限流策略

if(RATE_LIMITER.containsKey(functionName)){

rateLimiter=RATE_LIMITER.get(functionName);

}else {

RATE_LIMITER.put(functionName, RateLimiter.create(limitNum));

rateLimiter=RATE_LIMITER.get(functionName);

}

if(rateLimiter.tryAcquire()) {

logger.info("执行成功!!!...做一些业务处理");

return point.proceed();

} else {

logger.info("请求繁忙...做一些业务处理");

return null;

}

}

}RateLimiterController

package com.zjy.knife4j.controller;

import com.zjy.knife4j.inte.Limit;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RequestMapping("/ratelimiter")

@RestController

public class RateLimiterController {

/**

* 开启限流

* @return

*/

@GetMapping("/open")

@Limit(limitNum = 1, name = "test1")

public String openRateLimiter1() {

System.out.println("【限流执行了....编写业务....】");

return "限流执行了";

}

/**

* 开启限流

* @return

*/

@GetMapping("/open2")

@Limit(limitNum = 1, name = "test2")

public String openRateLimiter2() {

System.out.println("【限流执行了222】");

return "限流执行了222";

}

/**

* 未开启限流

* @return

*/

@GetMapping("/close")

public String closeRateLimiter() {

System.out.println("【不限流执行了】");

return "不限流执行了";

}

}代码贴完了,开始测试

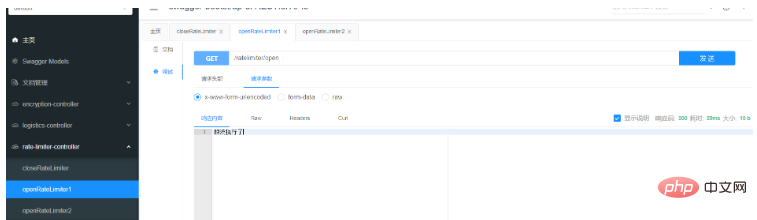

启动服务,访问添加限流注解的接口

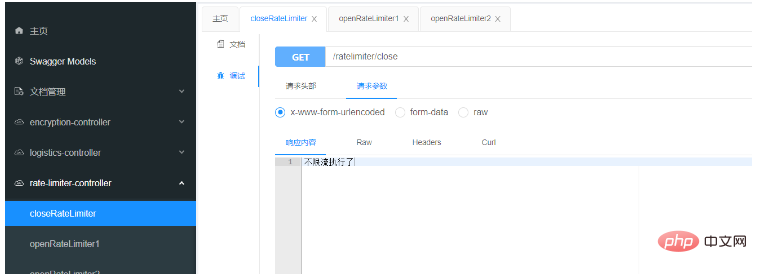

再访问没加注解的接口

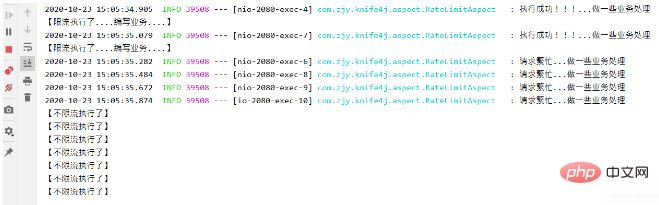

控制台打印结果:

以上是如何使用springboot整合RateLimiter限流的详细内容。更多信息请关注PHP中文网其他相关文章!

声明:

本文转载于:yisu.com。如有侵权,请联系admin@php.cn删除