在docker中,chroot是在Unix和Linux系统的一个操作,针对正在运行的软件进程和它的子进程,改变它外显的根目录,可以改变某进程的根目录,使这个程序不能访问目录之外的其他目录。

本教程操作环境:linux7.3系统、docker-1.13.1版、Dell G3电脑。

docker中chroot是做什么的

chroot

容器技术从1979年chroot的首次问世便已崭露头角。

维基百科对chroot的定义如下:

是在 Unix 和 Linux 系统的一个操作,针对正在运行的软件进程和它的子进程,改变它外显的根目录。一个运行在这个环境下,经由 chroot 设置根目录的程序,它不能够对这个指定根目录之外的文件进行访问动作,不能读取,也不能更改它的内容。

通俗地说 ,chroot 就是可以改变某进程的根目录,使这个程序不能访问目录之外的其他目录,这个跟我们在一个容器中是很相似的。下面我们通过一个实例来演示下 chroot。

chroot实例说明:

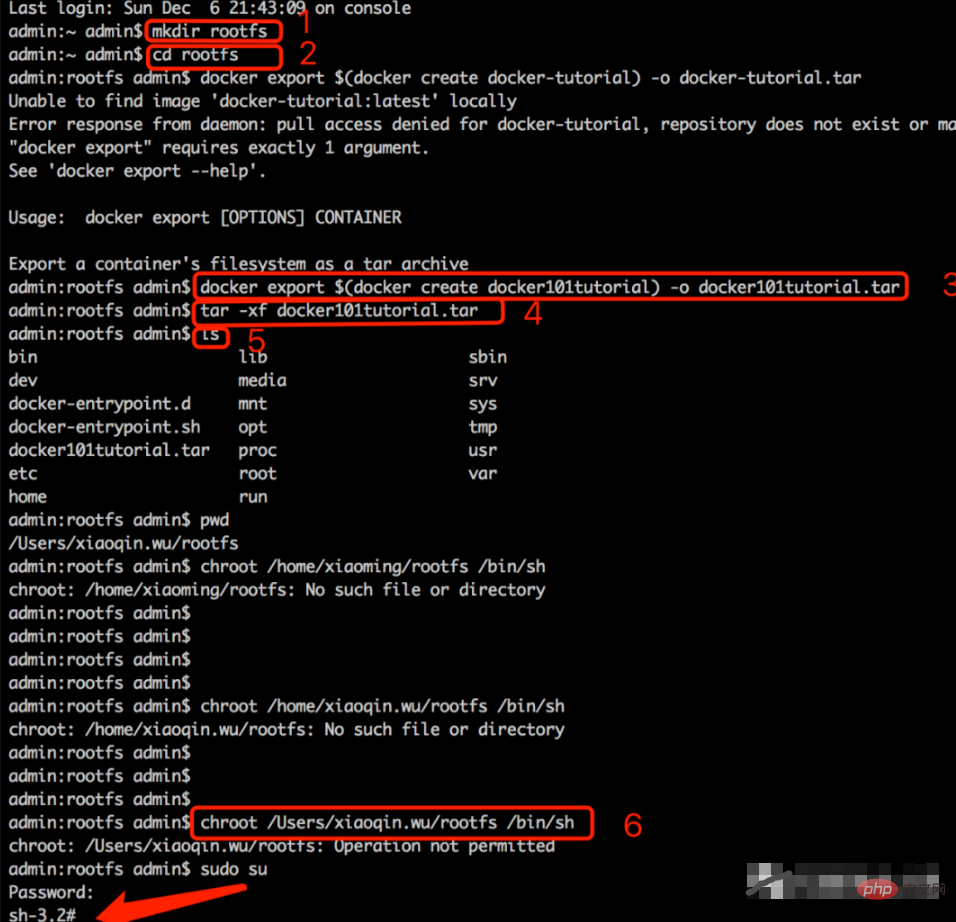

1)、mkdir rootfs

#在当前目录下创建一个名称为:rootfs 的目录

2)、cd rootfs

#进入目录名称为:rootfs 目录下

3)、docker export $(docker create docker101tutorial) -o docker101tutorial.tar

#将容器名为:docker101tutorial的文件系统作为一个docker101tutorial.tar归档文件导出到docker101tutorial.tar中并保存

#也可以简单理解为在rootfs下创建了一些目录和放置了一些二进制文件

4)、tar -xf docker101tutorial.tar

#解压docker101tutorial.tar文件内容

5)、ls

#查看当前 rootfs 目录下的文件内容

6)、chroot /Users/xiaoqin.wu/rootfs /bin/sh

#启动一个sh 进程,并且把 /Users/xiaoqin.wu/rootfs 作为sh 进程的根目录

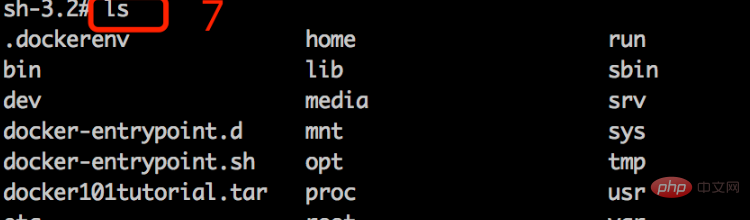

对比上图中命令5:ls查看/Users/xiaoqin.wu/rootfs目录下文件内容的结果与在sh进程中使用命令7:ls查看当前进程的结果是一致,至此,说明使用chroot实现了当前进程与主机的隔离,一个目录隔离的容器就完成了,但是还不能称之为一个容器。

原因如下:

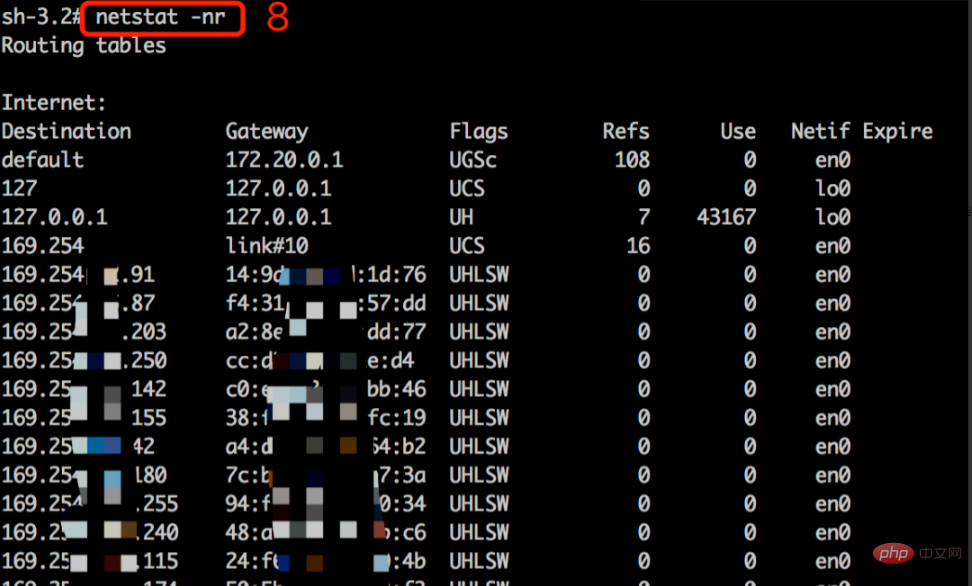

使用命令8:netstat -nr查看路由信息

由结果发现,网络信息并未隔离,实际上进程等信息此时也并未隔离,要想实现一个完整的容器,需要Linux的其他三项技术来实现,分别是:

Namespace

Cgroup

联合文件系统

推荐学习:《docker视频教程》

以上是docker中chroot是做什么的的详细内容。更多信息请关注PHP中文网其他相关文章!

Docker:简化开发和运营May 13, 2025 am 12:16 AM

Docker:简化开发和运营May 13, 2025 am 12:16 AMDocker简化开发和运维流程的方式包括:1)提供一致的环境,确保应用程序在不同环境中一致运行;2)通过Dockerfile和镜像构建优化应用程序部署;3)使用DockerCompose管理多个服务。Docker通过容器化技术实现这些功能,但使用过程中需注意镜像构建、容器启动和网络配置等常见问题,并通过镜像优化和资源管理提升性能。

Kubernetes vs. Docker:了解关系May 12, 2025 am 12:16 AM

Kubernetes vs. Docker:了解关系May 12, 2025 am 12:16 AMDocker和Kubernetes的关系是:Docker用于打包应用,Kubernetes用于编排和管理容器。1.Docker通过容器技术简化应用打包和分发。2.Kubernetes管理容器,确保高可用性和可扩展性。它们结合使用可提升应用部署和管理效率。

Docker:集装箱革命及其影响May 10, 2025 am 12:17 AM

Docker:集装箱革命及其影响May 10, 2025 am 12:17 AMDocker通过容器技术解决了软件在不同环境中运行一致性的问题。其发展历程从2013年至今,推动了云计算生态系统的演进。Docker利用Linux内核技术实现进程隔离和资源限制,提高了应用的可移植性。在开发和部署中,Docker提升了资源利用率和部署速度,支持DevOps和微服务架构,但也面临镜像管理、安全性和容器编排的挑战。

Docker vs.虚拟机:比较May 09, 2025 am 12:19 AM

Docker vs.虚拟机:比较May 09, 2025 am 12:19 AMDocker和虚拟机各有优缺点,选择应根据具体需求。1.Docker轻量、快速,适合微服务和CI/CD,启动快,资源占用少。2.虚拟机提供高隔离性和多操作系统支持,但资源消耗大,启动慢。

Docker的体系结构:了解容器和图像May 08, 2025 am 12:17 AM

Docker的体系结构:了解容器和图像May 08, 2025 am 12:17 AMDocker架构的核心概念是容器和镜像:1.镜像是容器的蓝图,包含应用及其依赖。2.容器是镜像的运行实例,基于镜像创建。3.镜像由多个只读层组成,容器运行时添加可写层。4.通过Linux命名空间和控制组实现资源隔离和管理。

Docker的力量:集装箱化解释了May 07, 2025 am 12:07 AM

Docker的力量:集装箱化解释了May 07, 2025 am 12:07 AMDocker通过容器化技术简化了应用程序的构建、部署和运行。1)Docker是一个开源平台,使用容器技术打包应用及其依赖,确保跨环境一致性。2)镜像和容器是Docker的核心,镜像为应用的可执行包,容器为镜像的运行实例。3)Docker的基本用法如运行Nginx服务器,高级用法如使用DockerCompose管理多容器应用。4)常见错误包括镜像下载失败和容器启动失败,调试技巧包括查看日志和检查端口。5)性能优化和最佳实践包括镜像优化、资源管理和安全性提升。

Kubernetes和Docker:部署和管理集装箱应用程序May 06, 2025 am 12:13 AM

Kubernetes和Docker:部署和管理集装箱应用程序May 06, 2025 am 12:13 AM使用Kubernetes和Docker部署容器化应用的步骤包括:1.构建Docker镜像,使用Dockerfile定义应用镜像并推送到DockerHub。2.在Kubernetes中创建Deployment和Service来管理和暴露应用。3.使用HorizontalPodAutoscaler实现动态扩展。4.通过kubectl命令调试常见问题。5.优化性能,定义资源限制和请求,并使用Helm管理配置。

Docker:容器化技术简介May 05, 2025 am 12:11 AM

Docker:容器化技术简介May 05, 2025 am 12:11 AMDocker是一个开源平台,用于开发、打包和运行应用程序,通过容器化技术解决应用在不同环境中的一致性问题。1.构建镜像:通过Dockerfile定义应用环境和依赖,使用dockerbuild命令构建。2.运行容器:使用dockerrun命令从镜像启动容器。3.管理容器:通过dockerps、dockerstop、dockerrm等命令管理容器生命周期。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

SecLists

SecLists是最终安全测试人员的伙伴。它是一个包含各种类型列表的集合,这些列表在安全评估过程中经常使用,都在一个地方。SecLists通过方便地提供安全测试人员可能需要的所有列表,帮助提高安全测试的效率和生产力。列表类型包括用户名、密码、URL、模糊测试有效载荷、敏感数据模式、Web shell等等。测试人员只需将此存储库拉到新的测试机上,他就可以访问到所需的每种类型的列表。

SublimeText3 英文版

推荐:为Win版本,支持代码提示!

SublimeText3 Linux新版

SublimeText3 Linux最新版

VSCode Windows 64位 下载

微软推出的免费、功能强大的一款IDE编辑器

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)