保护Web服务器安全非常重要,这意味着只允许其他人查看部分信息并保护数据并限制访问。

这些是增强Apache Web服务器安全性的常见内容。 ( 推荐学习:Apache服务器 )

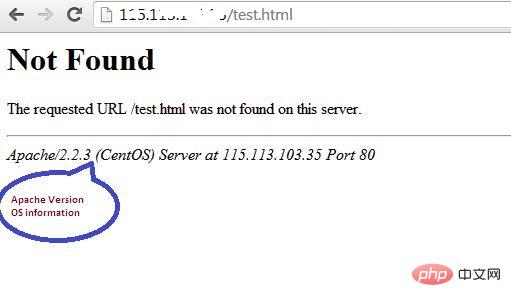

1. 隐藏Apache版本和操作系统信息Apache显示其版本和操作系统名称错误,如下面的屏幕截图所示。

黑客可以使用此信息使用特定版本的服务器或操作系统中的公开漏洞发起攻击。为了防止Apache webserver显示此信息,我们可以通过修改apache配置文件中提供了server signature选项。默认情况下,它是on(即打开),将它设置为off(即关闭)。

vim /etc/httpd/conf/httpd.conf<br/>

修改内容为:

ServerSignature Off<br/>ServerTokens Prod<br/>

我们还设置了“ServerTokens Prod”,它告诉Web服务器只返回apache并禁止操作系统主要版本和次要版本。修改配置文件后,必须重新启动/重新加载Apache Web服务器才能使其生效。

service httpd restart<br/>

修改并重启Apache服务器后,应该看到类似的结果 -

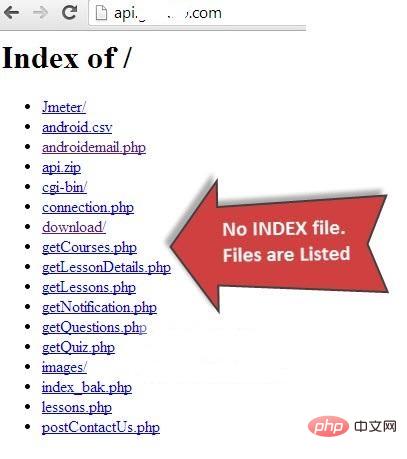

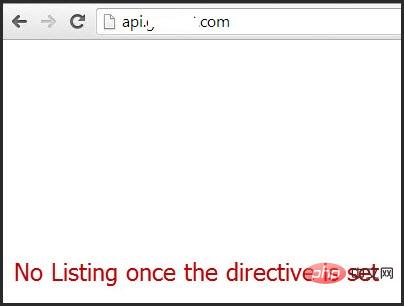

2. 禁用目录列表

如果文档根目录没有索引文件(如:index.html,index.php,index.html等),则默认情况下,apache Web服务器将显示文档根目录的所有内容。

可以通过Apache配置文件中提供的options directive关闭特定目录的此功能。

<Directory /var/www/html><br/> Options -Indexes<br/></Directory><br/>

3. 禁用不必要的模块

最好禁用所有未使用的不必要模块,可以在apache配置文件中看到已启用模块的列表 -

[root@amsterdam ~]#httpd –M<br/>perl_module (shared)<br/>php5_module (shared)<br/>proxy_ajp_module (shared)<br/>python_module (shared)<br/>ssl_module (shared)<br/>

许多列出的模块可以被禁用,如mod_imap,mod_include,mod_info,mod_userdir,mod_autoindex,因为它们几乎不被任何生产Web服务器使用。

vi /etc/httpd/conf/httpd.conf<br/>

然后注释掉 -

#LoadModule auth_digest_module modules/mod_auth_digest.so<br/>

注释模块后,保存文件。使用以下命令重启apache服务。

/etc/init.d/httpd restart/<br/>

4. 使用mod_evasive来反驳DoS攻击

如果希望保护Web服务器免受Dos(即拒绝服务)的影响,则必须启用模块mod_evasive。它是一个第三方模块,可以检测Dos攻击,并防止攻击造成的损害程度远远超过其运行过程。

5. 限制请求大小

Apache对可能导致DoS攻击的http请求的总大小没有任何限制。可以使用目录标记限制Apache指令LimitRequestBody的请求大小。

根据要求,该值可以设置为0到2GB(即2147483647字节)。

<Directory "/var/www/html/uploads"><br/> LimitRequestBody 512000<br/></Directory><br/>

以上是Apache服务器的安全设置的详细内容。更多信息请关注PHP中文网其他相关文章!

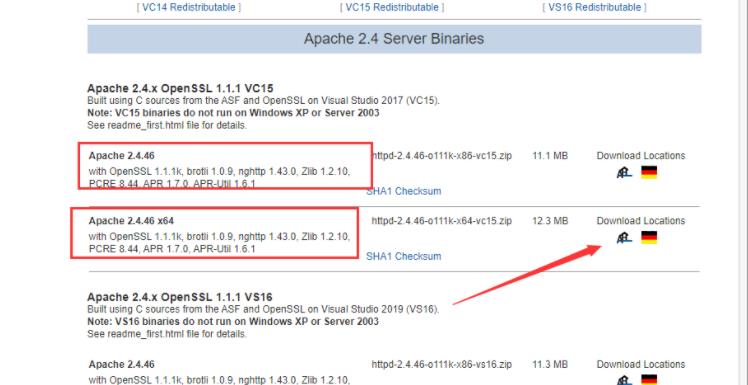

图文详解apache2.4+php8.0的安装配置方法Dec 06, 2022 pm 04:53 PM

图文详解apache2.4+php8.0的安装配置方法Dec 06, 2022 pm 04:53 PM本文给大家介绍如何安装apache2.4,以及如何配置php8.0,文中附有图文详细步骤,下面就带大家一起看看怎么安装配置apache2.4+php8.0吧~

apache版本怎么查看?Jun 14, 2019 pm 02:40 PM

apache版本怎么查看?Jun 14, 2019 pm 02:40 PM查看apache版本的步骤:1、进入cmd命令窗口;2、使用cd命令切换到Apache的bin目录下,语法“cd bin目录路径”;3、执行“httpd -v”命令来查询版本信息,在输出结果中即可查看apache版本号。

Linux apache怎么限制并发连接和下载速度May 12, 2023 am 10:49 AM

Linux apache怎么限制并发连接和下载速度May 12, 2023 am 10:49 AMmod_limitipconn,这个是apache的一个非官方模块,根据同一个来源ip进行并发连接控制,bw_mod,它可以根据来源ip进行带宽限制,它们都是apache的第三方模块。1.下载:wgetwget2.安装#tar-zxvfmod_limitipconn-0.22.tar.gz#cdmod_limitipconn-0.22#vimakefile修改:apxs=“/usr/local/apache2/bin/apxs”#这里是自己apache的apxs路径,加载模块或者#/usr/lo

超细!Ubuntu20.04安装Apache+PHP8环境Mar 21, 2023 pm 03:26 PM

超细!Ubuntu20.04安装Apache+PHP8环境Mar 21, 2023 pm 03:26 PM本篇文章给大家带来了关于PHP的相关知识,其中主要跟大家分享在Ubuntu20.04 LTS环境下安装Apache的全过程,并且针对其中可能出现的一些坑也会提供解决方案,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

nginx,tomcat,apache的区别是什么May 15, 2023 pm 01:40 PM

nginx,tomcat,apache的区别是什么May 15, 2023 pm 01:40 PM1.Nginx和tomcat的区别nginx常用做静态内容服务和代理服务器,直接外来请求转发给后面的应用服务器(tomcat,Django等),tomcat更多用来做一个应用容器,让javawebapp泡在里面的东西。严格意义上来讲,Apache和nginx应该叫做HTTPServer,而tomcat是一个ApplicationServer是一个Servlet/JSO应用的容器。客户端通过HTTPServer访问服务器上存储的资源(HTML文件,图片文件等),HTTPServer是中只是把服务器

php站用iis乱码而apache没事怎么解决Mar 23, 2023 pm 02:48 PM

php站用iis乱码而apache没事怎么解决Mar 23, 2023 pm 02:48 PM在使用 PHP 进行网站开发时,你可能会遇到字符编码问题。特别是在使用不同的 Web 服务器时,会发现 IIS 和 Apache 处理字符编码的方法不同。当你使用 IIS 时,可能会发现在使用 UTF-8 编码时出现了乱码现象;而在使用 Apache 时,一切正常,没有出现任何问题。这种情况应该怎么解决呢?

如何在 RHEL 9/8 上设置高可用性 Apache(HTTP)集群Jun 09, 2023 pm 06:20 PM

如何在 RHEL 9/8 上设置高可用性 Apache(HTTP)集群Jun 09, 2023 pm 06:20 PMPacemaker是适用于类Linux操作系统的高可用性集群软件。Pacemaker被称为“集群资源管理器”,它通过在集群节点之间进行资源故障转移来提供集群资源的最大可用性。Pacemaker使用Corosync进行集群组件之间的心跳和内部通信,Corosync还负责集群中的投票选举(Quorum)。先决条件在我们开始之前,请确保你拥有以下内容:两台RHEL9/8服务器RedHat订阅或本地配置的仓库通过SSH访问两台服务器root或sudo权限互联网连接实验室详情:服务器1:node1.exa

Linux下如何查看nginx、apache、mysql和php的编译参数May 14, 2023 pm 10:22 PM

Linux下如何查看nginx、apache、mysql和php的编译参数May 14, 2023 pm 10:22 PM快速查看服务器软件的编译参数:1、nginx编译参数:your_nginx_dir/sbin/nginx-v2、apache编译参数:catyour_apache_dir/build/config.nice3、php编译参数:your_php_dir/bin/php-i|grepconfigure4、mysql编译参数:catyour_mysql_dir/bin/mysqlbug|grepconfigure以下是完整的实操例子:查看获取nginx的编译参数:[root@www~]#/usr/lo

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

适用于 Eclipse 的 SAP NetWeaver 服务器适配器

将Eclipse与SAP NetWeaver应用服务器集成。

MinGW - 适用于 Windows 的极简 GNU

这个项目正在迁移到osdn.net/projects/mingw的过程中,你可以继续在那里关注我们。MinGW:GNU编译器集合(GCC)的本地Windows移植版本,可自由分发的导入库和用于构建本地Windows应用程序的头文件;包括对MSVC运行时的扩展,以支持C99功能。MinGW的所有软件都可以在64位Windows平台上运行。

Dreamweaver CS6

视觉化网页开发工具

WebStorm Mac版

好用的JavaScript开发工具