本文主要和大家分享PHP函数一些漏洞集合分享,希望能帮助到大家。

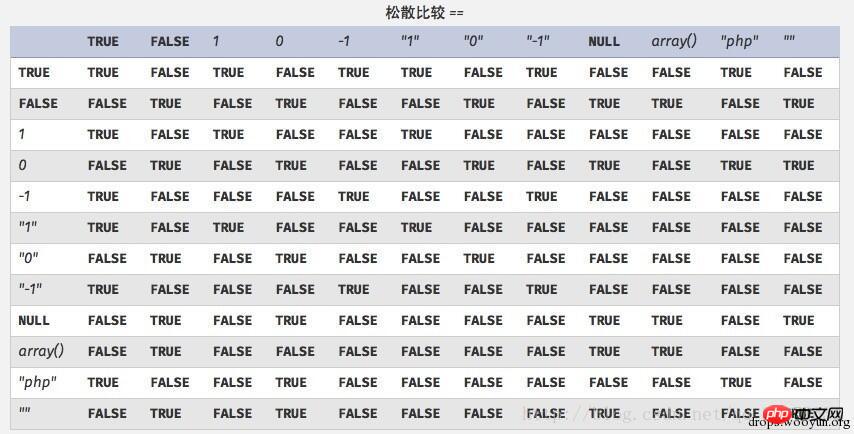

1.弱类型比较

2.MD5 compare漏洞

PHP在处理哈希字符串时,如果利用”!=”或”==”来对哈希值进行比较,它把每一个以”0x”开头的哈希值都解释为科学计数法0的多少次方(为0),所以如果两个不同的密码经过哈希以后,其哈希值都是以”0e”开头的,那么php将会认为他们相同。

常见的payload有

0x01 md5(str)

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

s214587387a

0x02 sha1(str)

sha1('aaroZmOk')

sha1('aaK1STfY')

sha1('aaO8zKZF')

sha1('aa3OFF9m')同时MD5不能处理数组,若有以下判断则可用数组绕过

if(@md5($_GET['a']) == @md5($_GET['b']))

{

echo "yes";

}

//http://127.0.0.1/1.php?a[]=1&b[]=23.ereg函数漏洞:00截断

ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSE字符串对比解析

在这里如果 $_GET[‘password’]为数组,则返回值为NULL

如果为123 || asd || 12as || 123%00&&&**,则返回值为true

其余为false

4.$key是什么?

别忘记程序可以把变量本身的key也当变量提取给函数处理。

<?php

print_r(@$_GET);

foreach ($_GET AS $key => $value)

{ print $key."\n";

}?>5.变量覆盖

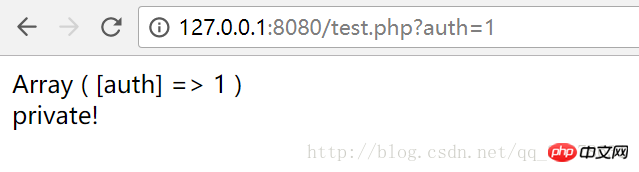

主要涉及到的函数为extract函数,看个例子

<?php

$auth = '0';

// 这里可以覆盖$auth的变量值

print_r($_GET); echo "</br>";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?>extract可以接收数组,然后重新给变量赋值,过程页很简单。

同时!PHP的特性$可以用来赋值变量名也能导致变量覆盖!

<?php

$a='hi'; foreach($_GET as $key => $value) { echo $key."</br>".$value; $$key = $value;

} print "</br>".$a;?>构造http://127.0.0.1:8080/test.php?a=12 即可达到目的。

6.strcmp

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等,返回 0。 先将两个参数先转换成string类型。 当比较数组和字符串的时候,返回是0。 如果参数不是string类型,直接return

<?php

$password=$_GET['password']; if (strcmp('xd',$password)) { echo 'NO!';

} else{ echo 'YES!';

}?>构造http://127.0.0.1:8080/test.php?password[]=

7.is_numeric

无需多言:

<?phpecho is_numeric(233333); # 1echo is_numeric('233333'); # 1echo is_numeric(0x233333); # 1echo is_numeric('0x233333'); # 1echo is_numeric('233333abc'); # 0?>

8.preg_match

如果在进行正则表达式匹配的时候,没有限制字符串的开始和结束(^ 和 $),则可以存在绕过的问题

<?php$ip = 'asd 1.1.1.1 abcd'; // 可以绕过if(!preg_match("/(\d+)\.(\d+)\.(\d+)\.(\d+)/",$ip)) { die('error');

} else { echo('key...');

}?>9.parse_str

与 parse_str() 类似的函数还有 mb_parse_str(),parse_str 将字符串解析成多个变量,如果参数str是URL传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

时变量覆盖的一种

<?php

$var='init';

print $var."</br>";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING']."</br>"; print $var;?>10.字符串比较

<?php

echo 0 == 'a' ;// a 转换为数字为 0 重点注意

// 0x 开头会被当成16进制54975581388的16进制为 0xccccccccc

// 十六进制与整数,被转换为同一进制比较

'0xccccccccc' == '54975581388' ; // 字符串在与数字比较前会自动转换为数字,如果不能转换为数字会变成0

1 == '1'; 1 == '01'; 10 == '1e1'; '100' == '1e2' ;

// 十六进制数与带空格十六进制数,被转换为十六进制整数

'0xABCdef' == ' 0xABCdef'; echo '0010e2' == '1e3'; // 0e 开头会被当成数字,又是等于 0*10^xxx=0

// 如果 md5 是以 0e 开头,在做比较的时候,可以用这种方法绕过

'0e509367213418206700842008763514' == '0e481036490867661113260034900752'; '0e481036490867661113260034900752' == '0' ;

var_dump(md5('240610708') == md5('QNKCDZO'));

var_dump(md5('aabg7XSs') == md5('aabC9RqS'));

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY'));

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m'));?>11.unset

unset(bar);用来销毁指定的变量,如果变量bar 包含在请求参数中,可能出现销毁一些变量而实现程序逻辑绕过。

<?php $_CONFIG['extraSecure'] = true;foreach(array('_GET','_POST') as $method) { foreach($$method as $key=>$value) { // $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}if ($_CONFIG['extraSecure'] == false) { echo 'flag {****}';

}?>12.intval()

int转string:

$var = 5; 方式1:$item = (string)$var; 方式2:$item = strval($var);

string转int:intval()函数。

var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 可以使用字符串-0转换,来自于wechall的方法

说明intval()转换的时候,会将从字符串的开始进行转换直到遇到一个非数字的字符。即使出现无法转换的字符串,intval()不会报错而是返回0

顺便说一下,intval可以被%00截断

if($req['number']!=strval(intval($req['number']))){ $info = "number must be equal to it's integer!! ";

}如果当$req[‘number’]=0%00即可绕过

13.switch()

如果switch是数字类型的case的判断时,switch会将其中的参数转换为int类型,效果相当于intval函数。如下:

<?php

$i ="abc";

switch ($i) {

case 0:

case 1:

case 2:

echo "i is less than 3 but not negative";

break;

case 3:

echo "i is 3";

}

?>14.in_array()

$array=[0,1,2,'3']; var_dump(in_array('abc', $array)); //true var_dump(in_array('1bc', $array)); //true

在所有php认为是int的地方输入string,都会被强制转换

15.serialize 和 unserialize漏洞

这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号__开头的,比如 __construct, __destruct,__toString,__sleep,__wakeup等等。这些函数都会在某些特殊时候被自动调用。 例如__construct()方法会在一个对象被创建时自动调用,对应的__destruct则会在一个对象被销毁时调用等等。 这里有两个比较特别的Magic方法,__sleep 方法会在一个对象被序列化的时候调用。 __wakeup方法会在一个对象被反序列化的时候调用。

<?phpclass test{

public $username = ''; public $password = ''; public $file = ''; public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

} public function __toString() {

return file_get_contents($this->file);

}

}$a = new test();$a->file = 'C:\Users\YZ\Desktop\plan.txt';echo serialize($a);?>//tostring方法会在输出实例的时候执行,如果实例路径是隐秘文件就可以读取了echo unserialize触发了__tostring函数,下面就可以读取了C:\Users\YZ\Desktop\plan.txt文件了

<?phpclass test{

public $username = ''; public $password = ''; public $file = ''; public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

} public function __toString() {

return file_get_contents($this->file);

}

}$a = 'O:4:"test":3:{s:8:"username";s:0:"";s:8:"password";s:0:"";s:4:"file";s:28:"C:\Users\YZ\Desktop\plan.txt";}';echo unserialize($a);?>16.session 反序列化漏洞

主要原因是

ini_set(‘session.serialize_handler’, ‘php_serialize’);

ini_set(‘session.serialize_handler’, ‘php’);

两者处理session的方式不同 \Users\YZ\Desktop\plan.txt";}';echo unserialize($a);?>

16.session 反序列化漏洞

主要原因是

ini_set(‘session.serialize_handler’, ‘php_serialize’);

ini_set(‘session.serialize_handler’, ‘php’);

两者处理session的方式不同

相关推荐:

以上是PHP函数一些漏洞集合分享的详细内容。更多信息请关注PHP中文网其他相关文章!

PHP与Python:了解差异Apr 11, 2025 am 12:15 AM

PHP与Python:了解差异Apr 11, 2025 am 12:15 AMPHP和Python各有优势,选择应基于项目需求。1.PHP适合web开发,语法简单,执行效率高。2.Python适用于数据科学和机器学习,语法简洁,库丰富。

php:死亡还是简单地适应?Apr 11, 2025 am 12:13 AM

php:死亡还是简单地适应?Apr 11, 2025 am 12:13 AMPHP不是在消亡,而是在不断适应和进化。1)PHP从1994年起经历多次版本迭代,适应新技术趋势。2)目前广泛应用于电子商务、内容管理系统等领域。3)PHP8引入JIT编译器等功能,提升性能和现代化。4)使用OPcache和遵循PSR-12标准可优化性能和代码质量。

PHP的未来:改编和创新Apr 11, 2025 am 12:01 AM

PHP的未来:改编和创新Apr 11, 2025 am 12:01 AMPHP的未来将通过适应新技术趋势和引入创新特性来实现:1)适应云计算、容器化和微服务架构,支持Docker和Kubernetes;2)引入JIT编译器和枚举类型,提升性能和数据处理效率;3)持续优化性能和推广最佳实践。

您什么时候使用特质与PHP中的抽象类或接口?Apr 10, 2025 am 09:39 AM

您什么时候使用特质与PHP中的抽象类或接口?Apr 10, 2025 am 09:39 AM在PHP中,trait适用于需要方法复用但不适合使用继承的情况。1)trait允许在类中复用方法,避免多重继承复杂性。2)使用trait时需注意方法冲突,可通过insteadof和as关键字解决。3)应避免过度使用trait,保持其单一职责,以优化性能和提高代码可维护性。

什么是依赖性注入容器(DIC),为什么在PHP中使用一个?Apr 10, 2025 am 09:38 AM

什么是依赖性注入容器(DIC),为什么在PHP中使用一个?Apr 10, 2025 am 09:38 AM依赖注入容器(DIC)是一种管理和提供对象依赖关系的工具,用于PHP项目中。DIC的主要好处包括:1.解耦,使组件独立,代码易维护和测试;2.灵活性,易替换或修改依赖关系;3.可测试性,方便注入mock对象进行单元测试。

与常规PHP阵列相比,解释SPL SplfixedArray及其性能特征。Apr 10, 2025 am 09:37 AM

与常规PHP阵列相比,解释SPL SplfixedArray及其性能特征。Apr 10, 2025 am 09:37 AMSplFixedArray在PHP中是一种固定大小的数组,适用于需要高性能和低内存使用量的场景。1)它在创建时需指定大小,避免动态调整带来的开销。2)基于C语言数组,直接操作内存,访问速度快。3)适合大规模数据处理和内存敏感环境,但需谨慎使用,因其大小固定。

PHP如何安全地上载文件?Apr 10, 2025 am 09:37 AM

PHP如何安全地上载文件?Apr 10, 2025 am 09:37 AMPHP通过$\_FILES变量处理文件上传,确保安全性的方法包括:1.检查上传错误,2.验证文件类型和大小,3.防止文件覆盖,4.移动文件到永久存储位置。

什么是无效的合并操作员(??)和无效分配运算符(?? =)?Apr 10, 2025 am 09:33 AM

什么是无效的合并操作员(??)和无效分配运算符(?? =)?Apr 10, 2025 am 09:33 AMJavaScript中处理空值可以使用NullCoalescingOperator(??)和NullCoalescingAssignmentOperator(??=)。1.??返回第一个非null或非undefined的操作数。2.??=将变量赋值为右操作数的值,但前提是该变量为null或undefined。这些操作符简化了代码逻辑,提高了可读性和性能。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

ZendStudio 13.5.1 Mac

功能强大的PHP集成开发环境

Atom编辑器mac版下载

最流行的的开源编辑器

安全考试浏览器

Safe Exam Browser是一个安全的浏览器环境,用于安全地进行在线考试。该软件将任何计算机变成一个安全的工作站。它控制对任何实用工具的访问,并防止学生使用未经授权的资源。

SublimeText3 Linux新版

SublimeText3 Linux最新版

SublimeText3汉化版

中文版,非常好用