浏览退出之后php还会继续执行吗?下面小编就为大家介绍一下究竟览器退出之后php还会不会继续执行。希望对大家有所帮助。

前提:这里说的是典型的lnmp结构,nginx+php-fpm的模式

如果我有个php程序执行地非常慢,甚至于在代码中sleep(),然后浏览器连接上服务的时候,会启动一个php-fpm进程,但是这个时候,如果浏览器关闭了,那么请问,这个时候服务端的这个php-fpm进程是否还会继续运行呢?

今天就是要解决这个问题。

最简单的实验

最简单的方法就是做实验,我们写一个程序:在sleep之前和之后都用file_put_contents来写入日志:

<?php file_put_contents('/tmp/test.log', '11111' . PHP_EOL, FILE_APPEND | LOCK_EX); sleep(3); file_put_contents('/tmp/test.log', '2222' . PHP_EOL, FILE_APPEND | LOCK_EX);

实际操作的结果是,我们在服务器sleep的过程中,关闭客户端浏览器,2222是会被写入日志中。

那么就意味着浏览器关闭以后,服务端的php还是会继续运行的?

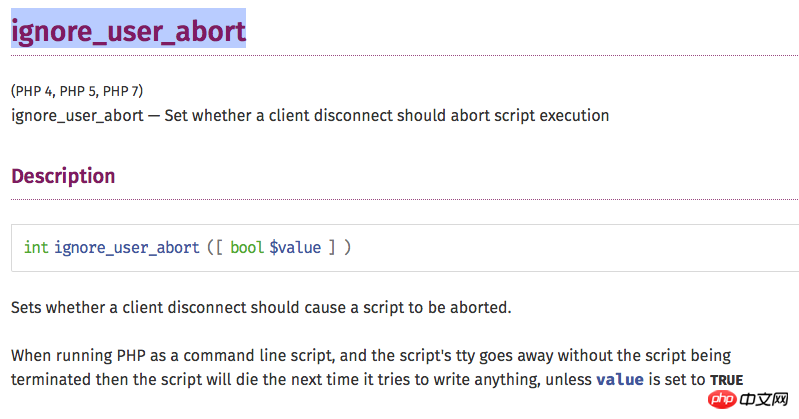

ignore_user_abort

老王和diogin提醒,这个可能是和php的ignore_user_abort函数相关。

于是我就把代码稍微改成这样的:

<?php ignore_user_abort(false); file_put_contents('/tmp/test.log', '11111' . PHP_EOL, FILE_APPEND | LOCK_EX); sleep(3); file_put_contents('/tmp/test.log', '2222' . PHP_EOL, FILE_APPEND | LOCK_EX);

发现并没有任何软用,不管设置ignore_user_abort为何值,都是会继续执行的。

但是这里有一个疑问: user_abort是什么?

文档对cli模式的abort说的很清楚,当php脚本执行的时候,用户终止了这个脚本的时候,就会触发abort了。然后脚本根据ignore_user_abort来判断是否要继续执行。

但是官方文档对cgi模式的abort并没有描述清楚。感觉即使客户端断开连接了,在cgi模式的php是不会收到abort的。

难道ignore_user_abort在cgi模式下是没有任何作用的?

是不是心跳问题呢?

首先想到的是不是心跳问题呢?我们断开浏览器客户端,等于在客户端没有close而断开了连接,服务端是需要等待tcp的keepalive到达时长之后才会检测出来的。

好,需要先排除浏览器设置的keepalive问题。

抛弃浏览器,简单写一个client程序:程序连接上http服务之后,发送一个header头,sleep1秒就主动close连接,而这个程序并没有带http的keepalive头。

程序如下:

package main

import "net"

import "fmt"

import "time"

func main() {

conn, _ := net.Dial("tcp", "192.168.33.10:10011")

fmt.Fprintf(conn, "GET /index.php HTTP/1.0\r\n\r\n")

time.Sleep(1 * time.Second)

conn.Close()

return

}服务端程序:

<?php ignore_user_abort(false); file_put_contents('/tmp/test.log', '11111' . PHP_EOL, FILE_APPEND | LOCK_EX); sleep(3); file_put_contents('/tmp/test.log', '2222' . PHP_EOL, FILE_APPEND | LOCK_EX);

发现仍然还是一样,php还是不管是否设置ignore_user_abort,会继续执行完成整个脚本。看来ignore_user_abort还是没有生效。

如何触发ignore_user_abort

那该怎么触发ignore_user_abort呢?服务端这边怎么知晓这个socket不能使用了呢?老王和diogin说是不是需要服务端主动和socket进行交互,才会判断出这个socket是否可以使用?

另外,我们还发现,php提供了connection_status和connection_aborted两个方法,这两个方法都能检测出当前的连接状态。于是我们的打日志的那行代码就可以改成:

file_put_contents('/tmp/test.log', '1 connection status: ' . connection_status() . "abort:" . connection_aborted() . PHP_EOL, FILE_APPEND | LOCK_EX);

根据手册连接处理显示我们可以打印出当前连接的状态了。

下面还缺少一个和socket交互的程序,我们使用echo,后面也顺带记得带上flush,排除了flush的影响。

程序就改成

<?php

ignore_user_abort(true);

file_put_contents('/tmp/test.log', '1 connection status: ' . connection_status() . "abort:" . connection_aborted() . PHP_EOL, FILE_APPEND | LOCK_EX);

sleep(3);

for($i = 0; $i < 10; $i++) {

echo "22222";

flush();

sleep(1);

file_put_contents('/tmp/test.log', '2 connection status: ' . connection_status() . "abort:" . connection_aborted(). PHP_EOL, FILE_APPEND | LOCK_EX);

}很好,执行我们前面写的client。观察日志:

1 connection status: 0abort:0 2 connection status: 0abort:0 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1 2 connection status: 1abort:1

终于制造出了abort。日志也显示后面几次的abort状态都是1。

但是这里有个奇怪的地方,为什么第一个2 connection status的状态还是0呢(NORMAL)。

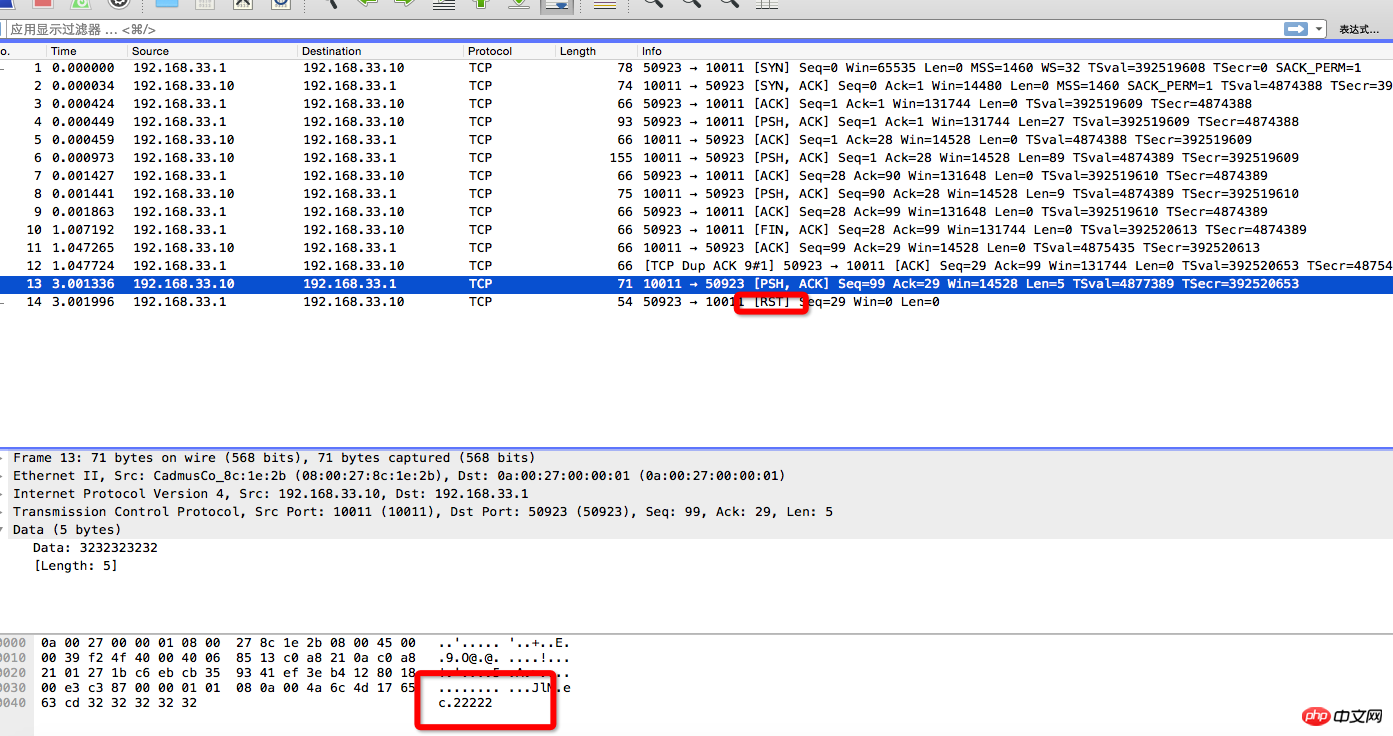

RST

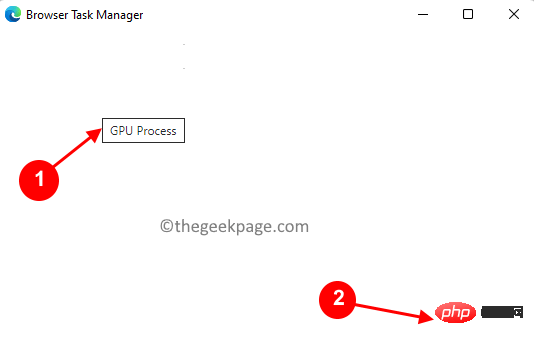

我们使用wireshark抓包看整个客户端和服务端交互的过程

这整个过程只有发送14个包,我们看下服务端第一次发送22222的时候,客户端返回的是RST。后面就没有进行后续的包请求了。

于是理解了,客户端和服务端大概的交互流程是:

当服务端在循环中第一次发送2222的时候,客户端由于已经断开连接了,返回的是一个RST,但是这个发送过程算是请求成功了。直到第二次服务端再 次想往这个socket中进行write操作的时候,这个socket就不进行网络传输了,直接返回说connection的状态已经为abort。所以 就出现了上面的情况,第一次222是status为0,第二次的时候才出现abort。

strace进行验证

我们也可以使用strace php -S XXX来进行验证

整个过程strace的日志如下:

close(5) = 0

lstat("/tmp/test.log", {st_mode=S_IFREG|0644, st_size=49873651, ...}) = 0

open("/tmp/test.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = 5

fstat(5, {st_mode=S_IFREG|0644, st_size=49873651, ...}) = 0

lseek(5, 0, SEEK_CUR) = 0

lseek(5, 0, SEEK_CUR) = 0

flock(5, LOCK_EX) = 0

write(5, "1 connection status: 0abort:0\n", 30) = 30

close(5) = 0

sendto(4, "HTTP/1.0 200 OK\r\nConnection: clo"..., 89, 0, NULL, 0) = 89

sendto(4, "111111111", 9, 0, NULL, 0) = 9

rt_sigprocmask(SIG_BLOCK, [CHLD], [], 8) = 0

rt_sigaction(SIGCHLD, NULL, {SIG_DFL, [], 0}, 8) = 0

rt_sigprocmask(SIG_SETMASK, [], NULL, 8) = 0

nanosleep({3, 0}, 0x7fff60a40290) = 0

sendto(4, "22222", 5, 0, NULL, 0) = 5

open("/tmp/test.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = 5

fstat(5, {st_mode=S_IFREG|0644, st_size=49873681, ...}) = 0

lseek(5, 0, SEEK_CUR) = 0

lseek(5, 0, SEEK_CUR) = 0

flock(5, LOCK_EX) = 0

write(5, "2 connection status: 0abort:0\n", 30) = 30

close(5) = 0

rt_sigprocmask(SIG_BLOCK, [CHLD], [], 8) = 0

rt_sigaction(SIGCHLD, NULL, {SIG_DFL, [], 0}, 8) = 0

rt_sigprocmask(SIG_SETMASK, [], NULL, 8) = 0

nanosleep({1, 0}, 0x7fff60a40290) = 0

sendto(4, "22222", 5, 0, NULL, 0) = -1 EPIPE (Broken pipe)

--- SIGPIPE {si_signo=SIGPIPE, si_code=SI_USER, si_pid=2819, si_uid=0} ---

open("/tmp/test.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = 5

fstat(5, {st_mode=S_IFREG|0644, st_size=49873711, ...}) = 0

lseek(5, 0, SEEK_CUR) = 0

lseek(5, 0, SEEK_CUR) = 0

flock(5, LOCK_EX) = 0

write(5, "2 connection status: 1abort:1\n", 30) = 30

close(5) = 0

rt_sigprocmask(SIG_BLOCK, [CHLD], [], 8) = 0

rt_sigaction(SIGCHLD, NULL, {SIG_DFL, [], 0}, 8) = 0

rt_sigprocmask(SIG_SETMASK, [], NULL, 8) = 0

nanosleep({1, 0}, 0x7fff60a40290) = 0

open("/tmp/test.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = 5

fstat(5, {st_mode=S_IFREG|0644, st_size=49873741, ...}) = 0

lseek(5, 0, SEEK_CUR) = 0

lseek(5, 0, SEEK_CUR) = 0

flock(5, LOCK_EX) = 0

write(5, "2 connection status: 1abort:1\n", 30) = 30

close(5)

。。。我们照中看status从0到1转变的地方。

...

sendto(4, "22222", 5, 0, NULL, 0) = 5

...

write(5, "2 connection status: 0abort:0\n", 30) = 30

close(5) = 0

rt_sigprocmask(SIG_BLOCK, [CHLD], [], 8) = 0

rt_sigaction(SIGCHLD, NULL, {SIG_DFL, [], 0}, 8) = 0

rt_sigprocmask(SIG_SETMASK, [], NULL, 8) = 0

nanosleep({1, 0}, 0x7fff60a40290) = 0

sendto(4, "22222", 5, 0, NULL, 0) = -1 EPIPE (Broken pipe)

--- SIGPIPE {si_signo=SIGPIPE, si_code=SI_USER, si_pid=2819, si_uid=0} ---

open("/tmp/test.log", O_WRONLY|O_CREAT|O_APPEND, 0666) = 5

fstat(5, {st_mode=S_IFREG|0644, st_size=49873711, ...}) = 0

lseek(5, 0, SEEK_CUR) = 0

lseek(5, 0, SEEK_CUR) = 0

flock(5, LOCK_EX) = 0

write(5, "2 connection status: 1abort:1\n", 30) = 30

close(5)第二次往socket中发送2222的时候显示了Broken pipe。这就是程序告诉我们,这个socket已经不能使用了,顺便php中的connection_status就会被设置为1了。后续的写操作也都不会再执行了。

总结

正常情况下,如果客户端client异常推出了,服务端的程序还是会继续执行,直到与IO进行了两次交互操作。服务端发现客户端已经断开连接,这个 时候会触发一个user_abort,如果这个没有设置ignore_user_abort,那么这个php-fpm的程序才会被中断。

至此,问题结了。

相关推荐:

以上是浏览器退出之后php还会继续执行吗的深入探究的详细内容。更多信息请关注PHP中文网其他相关文章!

火狐浏览器是哪个国家的Sep 15, 2022 pm 02:55 PM

火狐浏览器是哪个国家的Sep 15, 2022 pm 02:55 PM火狐浏览器是“美国”的。Firefox火狐浏览器是开源基金组织Mozilla研发的一个自由及开放源代码的网页浏览器;而Mozilla基金会成立于2003年7月,是一家美国公司,现位于美国加利福尼亚州的芒廷维尤。

电脑浏览器打不开网页但能上网怎么解决Jun 28, 2023 am 11:26 AM

电脑浏览器打不开网页但能上网怎么解决Jun 28, 2023 am 11:26 AM电脑浏览器打不开网页但能上网解决方法:1、网络设置问题,将路由器断电并等待几分钟,然后再重新插上电源;2、浏览器设置问题,清除浏览器缓存和浏览历史记录,确保浏览器没有设置代理服务器或虚拟专用网络;3、DNS设置问题,将DNS设置更改为公共DNS服务器地址;4、杀毒软件或防火墙问题,禁用杀毒软件或防火墙,再尝试打开网页;5、网页本身的问题,等待一段时间或联系网站管理员了解情况。

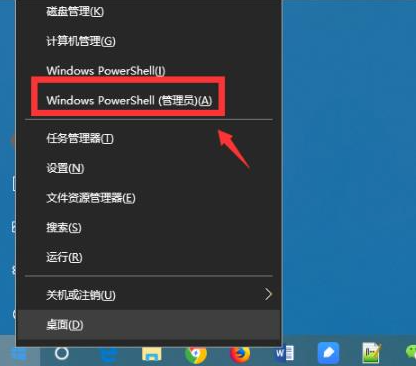

教你如何强制卸载edge浏览器Jul 15, 2023 pm 06:17 PM

教你如何强制卸载edge浏览器Jul 15, 2023 pm 06:17 PMWindows10自带的Edge浏览器在程序面板上是不能被卸载的,但是有些网友不喜欢使用edge浏览器,想要卸载掉它。那么我们可以尝试如何卸载edge浏览器呢?下面小编就教下大家强制卸载edge浏览器的方法。具体的方法如下:1、右击左下角开始,点击“windowspowershell(管理员)”打开。2、进入命令界面,输入代码get-appxpackage*edge*,查找edge包。3、在edge包中找到packagefullname,选中并复制。4、接着输入命令Remove-appxpack

如何修复 Microsoft Edge 浏览器中的黑屏问题May 16, 2023 am 10:04 AM

如何修复 Microsoft Edge 浏览器中的黑屏问题May 16, 2023 am 10:04 AM微软于2020年初发布了基于Chromium(谷歌的开源引擎)的NewEdge版本。新Edge的感觉与谷歌Chrome相似,并且具有Chrome中可用的功能。但是,许多用户报告说他们在启动MicrosoftNewEdge后立即看到黑屏。用户可以访问设置菜单,但是当他们单击菜单中的任何选项时,它不起作用,只有黑屏可见。当计算机鼠标悬停在选项上并且用户可以关闭浏览器时,它会突出显示选项。在PC上打开新的Edge浏览器时是否遇到黑屏?那么这篇文章将对你有用。在这篇文章中,

Ubuntu Linux中如何删除Firefox Snap?Feb 21, 2024 pm 07:00 PM

Ubuntu Linux中如何删除Firefox Snap?Feb 21, 2024 pm 07:00 PM要在UbuntuLinux中删除FirefoxSnap,可以按照以下步骤进行操作:打开终端并以管理员身份登录到Ubuntu系统。运行以下命令以卸载FirefoxSnap:sudosnapremovefirefox系统将提示你输入管理员密码。输入密码并按下Enter键以确认。等待命令执行完成。一旦完成,FirefoxSnap将被完全删除。请注意,这将删除通过Snap包管理器安装的Firefox版本。如果你通过其他方式(如APT包管理器)安装了另一个版本的Firefox,则不会受到影响。通过以上步骤

edge是什么浏览器Jul 19, 2022 pm 12:41 PM

edge是什么浏览器Jul 19, 2022 pm 12:41 PMedge是由微软开发的基于Chromium开源项目及其他开源软件的网页浏览器。Edge浏览器主要特点是能够支持目前主流的Web技术,作为Windows10自带浏览器,给微软用户带来更好的功能体验。

苹果自带的浏览器叫什么Jul 18, 2022 am 10:42 AM

苹果自带的浏览器叫什么Jul 18, 2022 am 10:42 AM苹果自带的浏览器叫“Safari”;Safari是一款由苹果公司开发的网页浏览器,是各类苹果设备的默认浏览器,该浏览器使用的是WebKit浏览器引擎,包含WebCore排版引擎及JavaScriptCore解析引擎,在GPL条约下授权,同时支持BSD系统的开发。

Web 端实时防挡脸弹幕(基于机器学习)Jun 10, 2023 pm 01:03 PM

Web 端实时防挡脸弹幕(基于机器学习)Jun 10, 2023 pm 01:03 PM防挡脸弹幕,即大量弹幕飘过,但不会遮挡视频画面中的人物,看起来像是从人物背后飘过去的。机器学习已经火了好几年了,但很多人都不知道浏览器中也能运行这些能力;本文介绍在视频弹幕方面的实践优化过程,文末列举了一些本方案可适用的场景,期望能开启一些脑洞。mediapipeDemo(https://google.github.io/mediapipe/)展示主流防挡脸弹幕实现原理点播up上传视频服务器后台计算提取视频画面中的人像区域,转换成svg存储客户端播放视频的同时,从服务器下载svg与弹幕合成,人像

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SublimeText3汉化版

中文版,非常好用

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

螳螂BT

Mantis是一个易于部署的基于Web的缺陷跟踪工具,用于帮助产品缺陷跟踪。它需要PHP、MySQL和一个Web服务器。请查看我们的演示和托管服务。

Dreamweaver CS6

视觉化网页开发工具

DVWA

Damn Vulnerable Web App (DVWA) 是一个PHP/MySQL的Web应用程序,非常容易受到攻击。它的主要目标是成为安全专业人员在合法环境中测试自己的技能和工具的辅助工具,帮助Web开发人员更好地理解保护Web应用程序的过程,并帮助教师/学生在课堂环境中教授/学习Web应用程序安全。DVWA的目标是通过简单直接的界面练习一些最常见的Web漏洞,难度各不相同。请注意,该软件中