权限管理

MySQL权限系统通过下面两个阶段进行认证:

对连接的用户进行身份认证,合法的用户通过认证,不合法的用户拒绝连接。

对通过认证的合法用户授予相应的权限,用户可以通过再这些权限范围内对数据库做相应的操作。

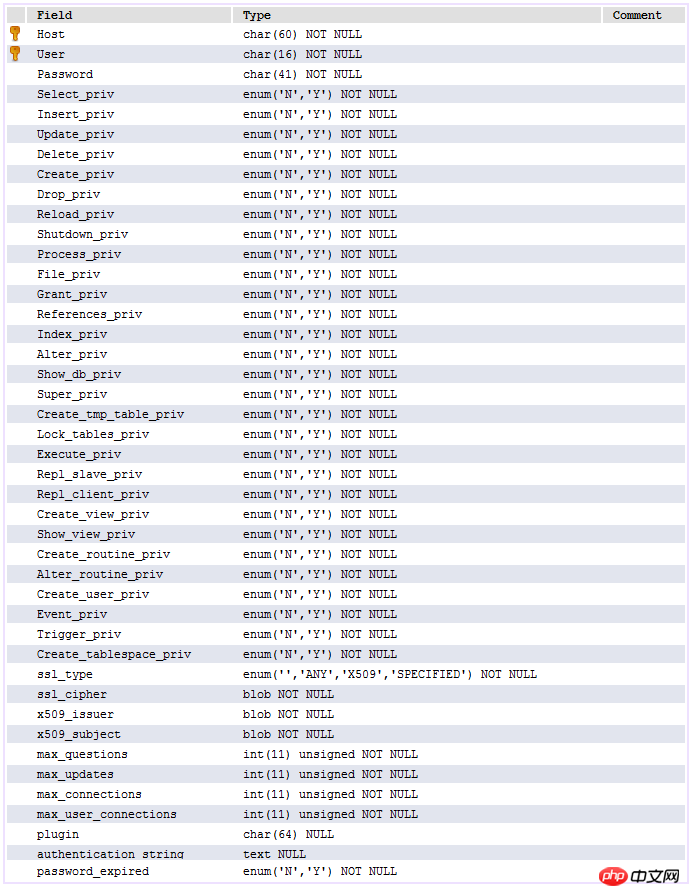

在权限存取过程中,主要涉及到mysql数据库下user表和db表。user表的数据结构如下:

db表数据结构如下:

表的说明:其中包含用户列、权限列、安全列和资源控制列。用的最频繁的是用户列和权限列,权限分为普通权限和管理权限。普通权限用户数据库的操作如select_priv、insert_priv等。管理权限主要用来对数据库进行管理的操作,比如process_priv、super_priv等。

用户进行连接的时候,权限表的存取过程:先从user表中的host、user和password这三个字段中判断连接的ip、用户名以及密码是否存在表中,如果存在,则通过验证,否则拒绝连接。

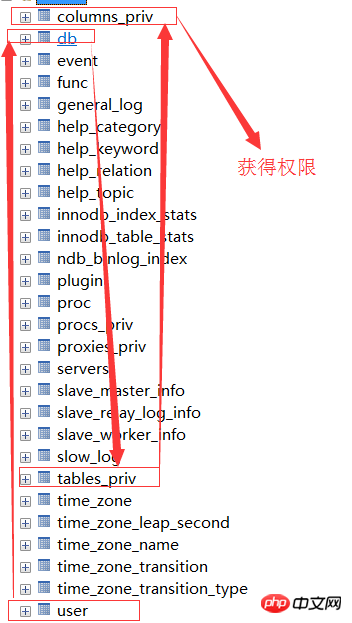

通过身份验证之后,按照以下权限表的顺序得到数据库权限:user->db->tables->priv->columns_priv。全局权限,覆盖局部权限。比如一个用户在user表中拥有选择权限,那么他将对所有数据中的所有表所有的列都有选择权限。

权限查找详细描述:当用户通过权限认证之后,进行权限分配时候,按照user->db->tables_priv->columns_priv的顺序进行权限分配,即先检查权限表user,如果user表中对应的权限为Y,此时用户对应所有的数据库权限为Y,将不再检查db、tables_priv、columns_priv;如果为N,则到db表中进行查找用户对于具体数据库权限,如果得到db中的Y权限,则不在查找,否则检查tables_priv,看该数据库对应的具体表权限,如果为Y,则不在查找,否则检查columns_priv表,查看对应的具体列权限。这一点对于我们授予用户权限很重要。

账号管理

创建用户

创建用户,可以使用grant语法创建或者直接操作user表。

方法一:

直接操作use表

insert into user(Host,User,Password) values(“127.0.0.1”,”test”,password(“51testit”));

方法二:

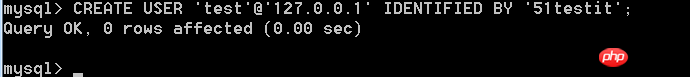

格式 CREATE USER ‘username’@’host’ IDENTIFIED BY ‘password’;

eg:CREATE USER ‘test’@’127.0.0.1’ IDENTIFIED BY ‘51testit’;

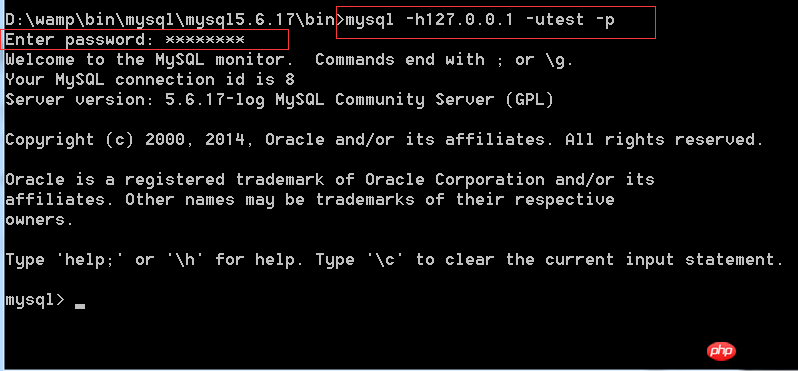

创建之后,登录如下:

MySQL加密方式: MYSQL323加密中生成的是16位字符串,而在MySQLSHA1中生存的是41位字符串,其中是不加入实际的密码运算中,通过观察在很多用户中都携带了”“,在实际破解过程中去掉”*”,也就是说MySQLSHA1加密的密码的实际位数是40位。

Host字段描述

Host值可以是主机名或者IP号,或者locahost代表本地主机。

可以再host列值前面使用通配符”%”和”_”,”%”代表匹配任何主机,空的Host值等于”%”。如”%.myweb.com”,匹配所有mysql.com域的所有主机。案例如下:

| Host | User | 解析 |

|---|---|---|

| myweb.wang | pps | pps,从myweb.wang连接 |

| % | pps | pps,从任何主机连接 |

| % | ” | 任何用户,从任何主机连接 |

| 122.164.35.127 | pps | pps,从122.164.35.127连接 |

| 122.164.35.% | pps | pps,从122.164.35.类型子网的任何主机连接 |

查看用户权限

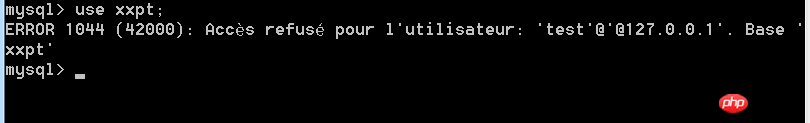

对于上面创建的test,我没有进行任何授权操作,当我使用test用户去操作数据库时候,发现:

没有数据库操作权限,怎样才能查看用户拥有的权限呢?

查看权限

方法一:

show grants for test@127.0.0.1;

方法二:

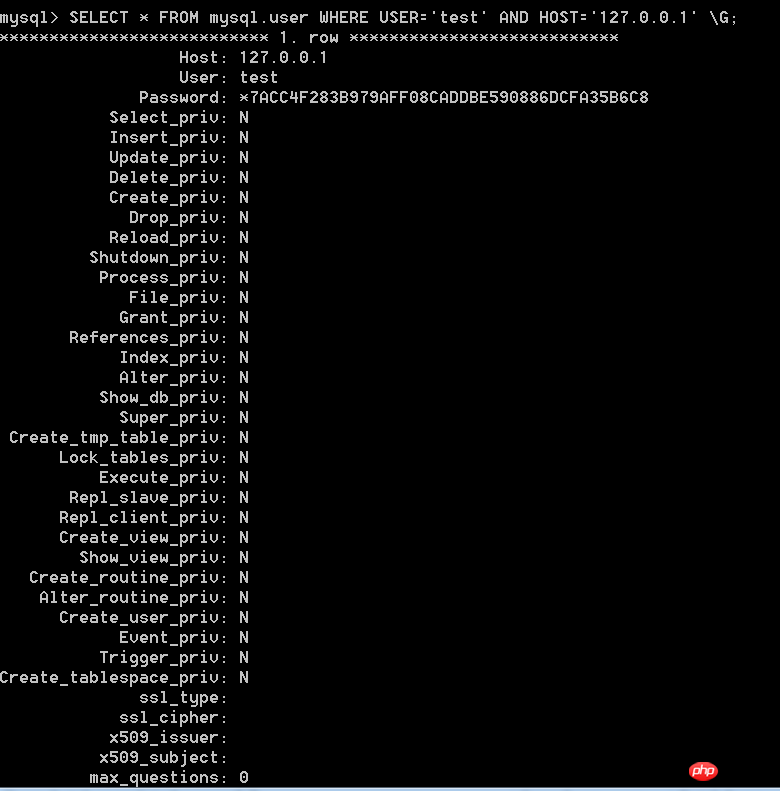

查看user表中记录的权限。

select * from mysql.user where user=’test’ and host=’127.0.0.1’ \G;

授予权限

语法格式如下:

grant [privilege1|privilege2|all privileges] on dbName|.tableName 或 to user@hostName ;

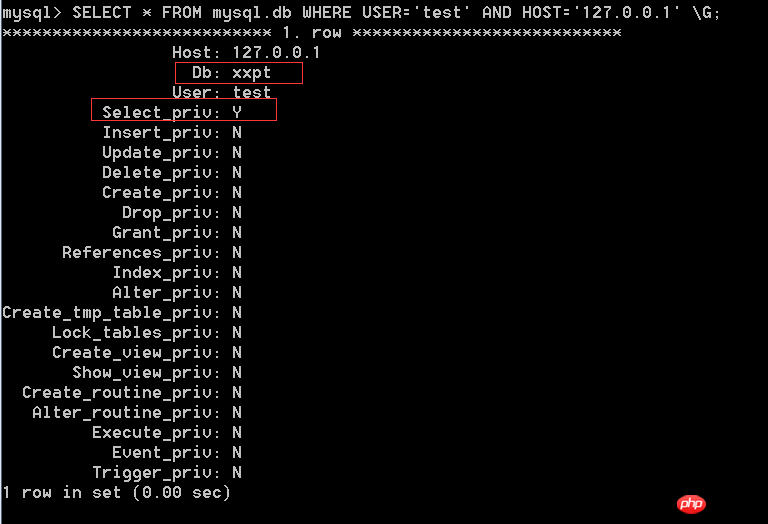

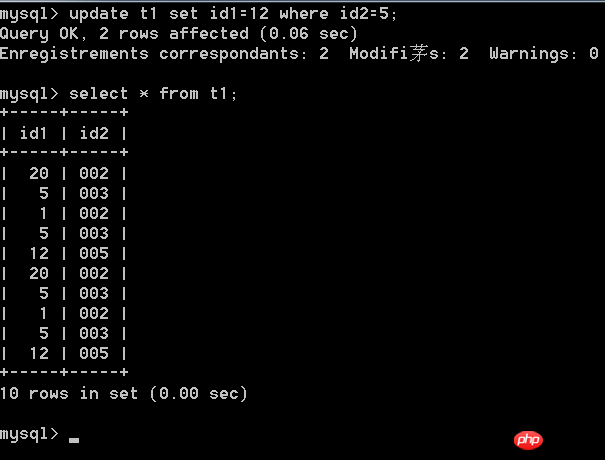

当给test用户授予xxpt选择权限时候:

grant select On xxpt.* to test.127.0.0.1;

db表发生了变化,新增加一条记录。但是user表并没有改变。如下:

此时,可以使用test用户进行数据查询操作,但是不能进行增、删、改。于是授予其关于xxpt数据库的所有权限。

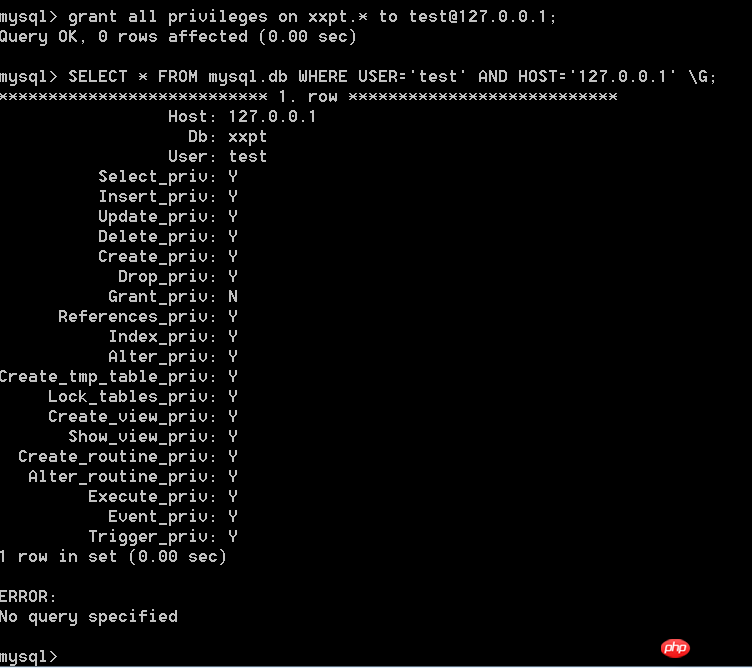

grant all privileges on xxpt.* to test@127.0.0.1;

用户test权限如下:

此时可以更新数据

管理权限sueper、process、file授予

grant sueper,process,file On . to ‘test’@’127.0.0.1’;

语句中on后面只能是.

备注:usage 权限用于登录,不能进行任何操作。

删除权限

使用grant新增权限,使用revoke进行权限回收。当然回收权限,也可以直接对user、db、tables_priv和columns_priv表进行操作。但是usage权限是没法收回的。

如回收test对所有数据库的读写权限:

revoke select ,insert on . from test@127.0.0.1;

修改密码

1.使用mysqladmin

2.使用set password for test@127.0.0.1 =password(‘isayhello’);

3.通过grant usage

grant usage on . to ‘test’@’127.0.0.1’ identified by ‘isayhello’;

4.直接修改user表

update user set Password=password(“newpassword”) where ***;

补充mysql中权限

权限 |

权限级别 |

权限说明 |

CREATE |

数据库、表或索引 |

创建数据库、表或索引权限 |

DROP |

数据库或表 |

删除数据库或表权限 |

GRANT OPTION |

数据库、表或保存的程序 |

赋予权限选项 |

REFERENCES |

数据库或表 |

|

ALTER |

表 |

更改表,比如添加字段、索引等 |

DELETE |

表 |

删除数据权限 |

INDEX |

表 |

索引权限 |

INSERT |

表 |

插入权限 |

SELECT |

表 |

查询权限 |

UPDATE |

表 |

更新权限 |

CREATE VIEW |

视图 |

创建视图权限 |

SHOW VIEW |

视图 |

查看视图权限 |

ALTER ROUTINE |

存储过程 |

更改存储过程权限 |

CREATE ROUTINE |

存储过程 |

创建存储过程权限 |

EXECUTE |

存储过程 |

执行存储过程权限 |

FILE |

服务器主机上的文件访问 |

文件访问权限 |

CREATE TEMPORARY TABLES |

服务器管理 |

创建临时表权限 |

LOCK TABLES |

服务器管理 |

锁表权限 |

CREATE USER |

服务器管理 |

创建用户权限 |

PROCESS |

服务器管理 |

查看进程权限 |

RELOAD |

服务器管理 |

执行flush-hosts, flush-logs, flush-privileges, flush-status, flush-tables, flush-threads, refresh, reload等命令的权限 |

REPLICATION CLIENT |

服务器管理 |

复制权限 |

REPLICATION SLAVE |

服务器管理 |

复制权限 |

SHOW DATABASES |

服务器管理 |

查看数据库权限 |

SHUTDOWN |

服务器管理 |

关闭数据库权限 |

SUPER |

服务器管理 |

执行kill线程权限 |

MYSQL的权限如何分布,就是针对表可以设置什么权限,针对列可以设置什么权限等等,这个可以从官方文档中的一个表来说明:

权限分布 |

可能的设置的权限 |

表权限 |

‘Select’, ‘Insert’, ‘Update’, ‘Delete’, ‘Create’, ‘Drop’, ‘Grant’, ‘References’, ‘Index’, ‘Alter’ |

列权限 |

‘Select’, ‘Insert’, ‘Update’, ‘References’ |

过程权限 |

‘Execute’, ‘Alter Routine’, ‘Grant’ |

以上就是MySQL中权限管理的详图介绍的内容,更多相关内容请关注PHP中文网(www.php.cn)!

说明InnoDB重做日志和撤消日志的作用。Apr 15, 2025 am 12:16 AM

说明InnoDB重做日志和撤消日志的作用。Apr 15, 2025 am 12:16 AMInnoDB使用redologs和undologs确保数据一致性和可靠性。1.redologs记录数据页修改,确保崩溃恢复和事务持久性。2.undologs记录数据原始值,支持事务回滚和MVCC。

在解释输出(类型,键,行,额外)中要查找的关键指标是什么?Apr 15, 2025 am 12:15 AM

在解释输出(类型,键,行,额外)中要查找的关键指标是什么?Apr 15, 2025 am 12:15 AMEXPLAIN命令的关键指标包括type、key、rows和Extra。1)type反映查询的访问类型,值越高效率越高,如const优于ALL。2)key显示使用的索引,NULL表示无索引。3)rows预估扫描行数,影响查询性能。4)Extra提供额外信息,如Usingfilesort提示需要优化。

在解释中使用临时状态以及如何避免它是什么?Apr 15, 2025 am 12:14 AM

在解释中使用临时状态以及如何避免它是什么?Apr 15, 2025 am 12:14 AMUsingtemporary在MySQL查询中表示需要创建临时表,常见于使用DISTINCT、GROUPBY或非索引列的ORDERBY。可以通过优化索引和重写查询避免其出现,提升查询性能。具体来说,Usingtemporary出现在EXPLAIN输出中时,意味着MySQL需要创建临时表来处理查询。这通常发生在以下情况:1)使用DISTINCT或GROUPBY时进行去重或分组;2)ORDERBY包含非索引列时进行排序;3)使用复杂的子查询或联接操作。优化方法包括:1)为ORDERBY和GROUPB

描述不同的SQL交易隔离级别(读取未读取,读取,可重复的读取,可序列化)及其在MySQL/InnoDB中的含义。Apr 15, 2025 am 12:11 AM

描述不同的SQL交易隔离级别(读取未读取,读取,可重复的读取,可序列化)及其在MySQL/InnoDB中的含义。Apr 15, 2025 am 12:11 AMMySQL/InnoDB支持四种事务隔离级别:ReadUncommitted、ReadCommitted、RepeatableRead和Serializable。1.ReadUncommitted允许读取未提交数据,可能导致脏读。2.ReadCommitted避免脏读,但可能发生不可重复读。3.RepeatableRead是默认级别,避免脏读和不可重复读,但可能发生幻读。4.Serializable避免所有并发问题,但降低并发性。选择合适的隔离级别需平衡数据一致性和性能需求。

MySQL与其他数据库:比较选项Apr 15, 2025 am 12:08 AM

MySQL与其他数据库:比较选项Apr 15, 2025 am 12:08 AMMySQL适合Web应用和内容管理系统,因其开源、高性能和易用性而受欢迎。1)与PostgreSQL相比,MySQL在简单查询和高并发读操作上表现更好。2)相较Oracle,MySQL因开源和低成本更受中小企业青睐。3)对比MicrosoftSQLServer,MySQL更适合跨平台应用。4)与MongoDB不同,MySQL更适用于结构化数据和事务处理。

MySQL索引基数如何影响查询性能?Apr 14, 2025 am 12:18 AM

MySQL索引基数如何影响查询性能?Apr 14, 2025 am 12:18 AMMySQL索引基数对查询性能有显着影响:1.高基数索引能更有效地缩小数据范围,提高查询效率;2.低基数索引可能导致全表扫描,降低查询性能;3.在联合索引中,应将高基数列放在前面以优化查询。

MySQL:新用户的资源和教程Apr 14, 2025 am 12:16 AM

MySQL:新用户的资源和教程Apr 14, 2025 am 12:16 AMMySQL学习路径包括基础知识、核心概念、使用示例和优化技巧。1)了解表、行、列、SQL查询等基础概念。2)学习MySQL的定义、工作原理和优势。3)掌握基本CRUD操作和高级用法,如索引和存储过程。4)熟悉常见错误调试和性能优化建议,如合理使用索引和优化查询。通过这些步骤,你将全面掌握MySQL的使用和优化。

现实世界Mysql:示例和用例Apr 14, 2025 am 12:15 AM

现实世界Mysql:示例和用例Apr 14, 2025 am 12:15 AMMySQL在现实世界的应用包括基础数据库设计和复杂查询优化。1)基本用法:用于存储和管理用户数据,如插入、查询、更新和删除用户信息。2)高级用法:处理复杂业务逻辑,如电子商务平台的订单和库存管理。3)性能优化:通过合理使用索引、分区表和查询缓存来提升性能。

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SecLists

SecLists是最终安全测试人员的伙伴。它是一个包含各种类型列表的集合,这些列表在安全评估过程中经常使用,都在一个地方。SecLists通过方便地提供安全测试人员可能需要的所有列表,帮助提高安全测试的效率和生产力。列表类型包括用户名、密码、URL、模糊测试有效载荷、敏感数据模式、Web shell等等。测试人员只需将此存储库拉到新的测试机上,他就可以访问到所需的每种类型的列表。

Atom编辑器mac版下载

最流行的的开源编辑器

DVWA

Damn Vulnerable Web App (DVWA) 是一个PHP/MySQL的Web应用程序,非常容易受到攻击。它的主要目标是成为安全专业人员在合法环境中测试自己的技能和工具的辅助工具,帮助Web开发人员更好地理解保护Web应用程序的过程,并帮助教师/学生在课堂环境中教授/学习Web应用程序安全。DVWA的目标是通过简单直接的界面练习一些最常见的Web漏洞,难度各不相同。请注意,该软件中

mPDF

mPDF是一个PHP库,可以从UTF-8编码的HTML生成PDF文件。原作者Ian Back编写mPDF以从他的网站上“即时”输出PDF文件,并处理不同的语言。与原始脚本如HTML2FPDF相比,它的速度较慢,并且在使用Unicode字体时生成的文件较大,但支持CSS样式等,并进行了大量增强。支持几乎所有语言,包括RTL(阿拉伯语和希伯来语)和CJK(中日韩)。支持嵌套的块级元素(如P、DIV),

适用于 Eclipse 的 SAP NetWeaver 服务器适配器

将Eclipse与SAP NetWeaver应用服务器集成。