引言

在日益互联的数字世界中,网络应用程序是在线服务的基石。这种普遍性带来了巨大的风险:网络应用程序是网络攻击的主要目标。确保其安全性不仅仅是一种选择,而是一种必要。Linux以其强大的鲁棒性和适应性而闻名,为部署安全的网络应用程序提供了理想的平台。然而,即使是最安全的平台也需要工具和策略来防范漏洞。

本文探讨了两个强大的工具——OWASP ZAP 和 ModSecurity——它们协同工作以检测和减轻网络应用程序漏洞。OWASP ZAP 充当漏洞扫描器和渗透测试工具,而 ModSecurity 则充当 Web 应用防火墙 (WAF),实时阻止恶意请求。

了解 Web 应用程序威胁

Web 应用程序面临着多种安全挑战。从注入攻击到跨站点脚本 (XSS),OWASP Top 10 编目列出了最关键的安全风险。如果被利用,这些漏洞会导致数据泄露、服务中断或更糟糕的情况。

主要威胁包括:

- SQL 注入:操纵后端数据库的恶意 SQL 查询。

- 跨站点脚本 (XSS):将脚本注入其他用户查看的网页中。

- 身份验证失效:会话管理中的缺陷导致未经授权的访问。

主动识别和减轻这些漏洞至关重要。这就是 OWASP ZAP 和 ModSecurity 发挥作用的地方。

OWASP ZAP:全面的漏洞扫描器

什么是 OWASP ZAP?OWASP ZAP (Zed Attack Proxy) 是一款开源工具,旨在查找 Web 应用程序中的漏洞。它支持自动化和手动测试,使其适合初学者和经验丰富的安全专业人员。

在 Linux 上安装 OWASP ZAP

-

更新系统软件包:

sudo apt update && sudo apt upgrade -y -

安装 Java 运行时环境 (JRE):OWASP ZAP 需要 Java。如果尚未安装,请安装它:

sudo apt install openjdk-11-jre -y -

下载并安装 OWASP ZAP:从官方网站下载最新版本:

wget https://github.com/zaproxy/zaproxy/releases/download//ZAP__Linux.tar.gz解压并运行:

tar -xvf ZAP__Linux.tar.gz cd ZAP__Linux ./zap.sh

使用 OWASP ZAP

- 运行自动化扫描:输入目标 URL 并启动扫描。ZAP 识别常见漏洞并按严重性对其进行分类。

- 手动测试:使用 ZAP 的代理功能拦截和操作请求以进行高级测试。

- 分析结果:报告突出显示漏洞并提供补救建议。

将 OWASP ZAP 集成到 CI/CD 管道中

要自动化安全测试:

- 在您的管道环境中安装 ZAP。

- 使用命令行界面 (CLI) 进行扫描:

zap-cli quick-scan --self-contained --start --spider --scan http://您的应用程序.com - 如果检测到严重漏洞,请配置您的管道以使构建失败。

ModSecurity:Web 应用防火墙

什么是 ModSecurity?ModSecurity 是一款功能强大的开源 WAF,可作为抵御恶意请求的保护盾。它可以与流行的 Web 服务器(如 Apache 和 Nginx)集成。

在 Linux 上安装 ModSecurity

-

安装依赖项:

sudo apt install libapache2-mod-security2 -y -

启用 ModSecurity:

sudo a2enmod security2 sudo systemctl restart apache2

配置 ModSecurity 规则

-

使用 OWASP Core Rule Set (CRS):下载并激活 CRS 以获得全面的保护:

sudo apt install modsecurity-crs sudo cp /usr/share/modsecurity-crs/crs-setup.conf.example /etc/modsecurity/crs-setup.conf -

自定义规则:创建自定义规则以处理特定威胁:

<location> SecRule REQUEST_URI "@contains /admin" "id:123,phase:1,deny,status:403" </location>

监控和管理 ModSecurity

-

日志:检查

/var/log/modsec_audit.log以获取有关被阻止请求的详细信息。 - 更新规则:定期更新可确保防范新出现的威胁。

结合 OWASP ZAP 和 ModSecurity 以获得强大的安全性

OWASP ZAP 和 ModSecurity 相互补充:

- 检测漏洞:使用 OWASP ZAP 识别弱点。

- 减轻漏洞:将 ZAP 的发现转化为 ModSecurity 规则以阻止漏洞利用。

示例工作流程:

- 使用 OWASP ZAP 扫描应用程序并发现 XSS 漏洞。

- 创建一个 ModSecurity 规则以阻止恶意输入:

SecRule ARGS "@contains <script>" "id:124,phase:1,deny,status:403,msg:'XSS Detected'</script>

Web 应用程序安全最佳实践

- 定期更新:保持您的软件和规则更新。

- 安全的编码实践:培训开发人员掌握安全的编码技术。

- 持续监控:分析日志和警报以查找可疑活动。

- 自动化:将安全检查集成到 CI/CD 管道中以进行持续测试。

案例研究:实际实施

基于 Linux 的电子商务平台容易受到 XSS 和 SQL 注入攻击。

- 步骤 1:使用 OWASP ZAP 进行扫描 OWASP ZAP 识别登录页面中的 SQL 注入漏洞。

-

步骤 2:使用 ModSecurity 进行缓解 添加一个规则以阻止 SQL 负载:

SecRule ARGS "@detectSQLi" "id:125,phase:2,deny,status:403,msg:'SQL Injection Attempt' - 步骤 3:测试修复 使用 OWASP ZAP 重新测试以确保漏洞已得到缓解。

结论

保护 Web 应用程序是一个持续的过程,需要强大的工具和实践。OWASP ZAP 和 ModSecurity 是这段旅程中宝贵的盟友。它们共同实现了对漏洞的主动检测和缓解,从而保护 Web 应用程序免受不断变化的威胁环境的影响。

以上是加强Linux Web应用程序:掌握OWASP ZAP和MODSECURITY,以实现最佳安全性的详细内容。更多信息请关注PHP中文网其他相关文章!

对于各种任务,Linux和Windows之间的性能有何不同?May 14, 2025 am 12:03 AM

对于各种任务,Linux和Windows之间的性能有何不同?May 14, 2025 am 12:03 AMLinux在服务器和开发环境中性能优异,而Windows在桌面和游戏领域表现更好。1)Linux的文件系统在处理大量小文件时表现出色。2)Linux在高并发和高吞吐量网络场景中表现优异。3)Linux的内存管理在服务器环境中更具优势。4)Linux在执行命令行和脚本任务时效率高,而Windows在图形界面和多媒体应用上表现更好。

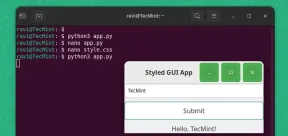

如何使用Pygobject在Linux中创建GUI应用程序May 13, 2025 am 11:09 AM

如何使用Pygobject在Linux中创建GUI应用程序May 13, 2025 am 11:09 AM创建图形用户界面(GUI)应用程序是使您的想法栩栩如生并使您的程序更加用户友好的绝佳方法。 PygoBject是一个Python库,允许开发人员使用Linux桌面上创建GUI应用程序

如何在Arch Linux中使用PhpMyAdmin安装灯泡May 13, 2025 am 11:01 AM

如何在Arch Linux中使用PhpMyAdmin安装灯泡May 13, 2025 am 11:01 AMArch Linux提供了灵活的尖端系统环境,是用于在小型非关键系统上开发Web应用程序的强大解决方案,因为是一个完全开源的,并且在内核上提供了最新的最新版本

如何在Arch Linux上安装LEMP(NGINX,PHP,MARIADB)May 13, 2025 am 10:43 AM

如何在Arch Linux上安装LEMP(NGINX,PHP,MARIADB)May 13, 2025 am 10:43 AM由于其滚动释放模型,它包含了尖端软件Arch Linux的设计和开发以作为服务器运行以提供可靠的网络服务,因为它需要额外的时间进行维护,持续的升级和明智的FI

![12必备Linux控制台[终端]文件管理器](https://img.php.cn/upload/article/001/242/473/174710245395762.png?x-oss-process=image/resize,p_40) 12必备Linux控制台[终端]文件管理器May 13, 2025 am 10:14 AM

12必备Linux控制台[终端]文件管理器May 13, 2025 am 10:14 AMLinux控制台文件管理器在日常任务,在本地计算机上管理文件时或连接到远程时,可能非常有帮助。目录的视觉控制台表示可以帮助我们快速执行文件/文件夹操作和SAV

Qbittorrent:强大的开源Bittorrent客户端May 13, 2025 am 10:12 AM

Qbittorrent:强大的开源Bittorrent客户端May 13, 2025 am 10:12 AMQbittorrent是一个受欢迎的开源Bittorrent客户端,允许用户通过Internet下载和共享文件。最新版本Qbittorrent 5.0最近发行了,并带有新功能和改进。 本文将

ARCH Linux上的设置NGINX虚拟主机,PhpMyAdmin和SSLMay 13, 2025 am 10:03 AM

ARCH Linux上的设置NGINX虚拟主机,PhpMyAdmin和SSLMay 13, 2025 am 10:03 AM以前的Arch Linux LEMP文章仅涵盖了基本内容,从安装网络服务(NGINX,PHP,MYSQL和PHPMYADMIN)以及配置MySQL Server和PhpMyAdmin所需的最小安全性。 这个主题与形式严格有关

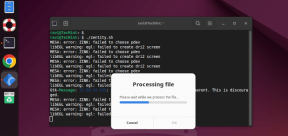

Zenity:在外壳脚本中构建GTK对话框May 13, 2025 am 09:38 AM

Zenity:在外壳脚本中构建GTK对话框May 13, 2025 am 09:38 AMZenity是一种工具,可让您使用命令行在Linux中创建图形对话框。它使用GTK,这是一种用于创建图形用户界面(GUI)的工具包,使您可以轻松地将视觉元素添加到您的脚本中。 Zenity可能非常

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

SublimeText3汉化版

中文版,非常好用

Dreamweaver Mac版

视觉化网页开发工具

SublimeText3 英文版

推荐:为Win版本,支持代码提示!