在 JavaScript 中取消转义 HTML 实体:综合指南

使用来自 XML-RPC 或其他采用 HTML 实体转义的服务器的字符串时,在 HTML 内容中正确显示这些字符串的任务可能会带来挑战。以下是一些见解和解决方案:

避免不可靠的方法

虽然 JavaScript 中存在各种用于 HTML 转义的技术,但其中许多技术都存在重大漏洞。使用无法验证输入字符串的方法可能会引入跨站脚本 (XSS) 漏洞。

使用 DOMParser 进行安全转义

为了确保兼容性和安全性,强烈建议利用 DOMParser 进行 HTML 转义。所有现代浏览器都原生支持此方法:

function htmlDecode(input) {

var doc = new DOMParser().parseFromString(input, "text/html");

return doc.documentElement.textContent;

}

console.log(htmlDecode("<img src="myimage.jpg" alt="如何安全地对 JavaScript 中的 HTML 实体进行转义以防止 XSS 攻击?" >")); // "<img src="myimage.jpg" alt="如何安全地对 JavaScript 中的 HTML 实体进行转义以防止 XSS 攻击?" >"

console.log(htmlDecode("<img src="dummy" onerror="alert(/xss/)" alt="如何安全地对 JavaScript 中的 HTML 实体进行转义以防止 XSS 攻击?" >")); // ""

在此示例中,您可以观察到未转义的图像标记呈现为实际图像,而恶意标记则被有效中和。这是因为 DOMParser 将输入字符串视为 XML,正确解释并过滤掉恶意代码。

诊断提示

可以通过以下步骤排除转义问题:

- 检查HTML: 确保 HTML 格式正确且未转义。

- 考虑替代编码: 输入字符串可以使用标准 HTML 集之外的实体进行编码。检查其他编码方案,例如 UTF-8 或 Unicode 实体。

- 查看数据源: 检查 XML-RPC 服务器以验证它是否无意中对 HTML 进行了双重转义。

以上是如何安全地对 JavaScript 中的 HTML 实体进行转义以防止 XSS 攻击?的详细内容。更多信息请关注PHP中文网其他相关文章!

在JavaScript中替换字符串字符Mar 11, 2025 am 12:07 AM

在JavaScript中替换字符串字符Mar 11, 2025 am 12:07 AMJavaScript字符串替换方法详解及常见问题解答 本文将探讨两种在JavaScript中替换字符串字符的方法:在JavaScript代码内部替换和在网页HTML内部替换。 在JavaScript代码内部替换字符串 最直接的方法是使用replace()方法: str = str.replace("find","replace"); 该方法仅替换第一个匹配项。要替换所有匹配项,需使用正则表达式并添加全局标志g: str = str.replace(/fi

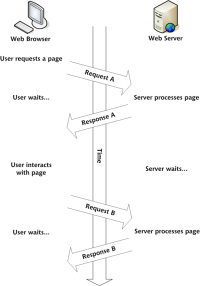

构建您自己的Ajax Web应用程序Mar 09, 2025 am 12:11 AM

构建您自己的Ajax Web应用程序Mar 09, 2025 am 12:11 AM因此,在这里,您准备好了解所有称为Ajax的东西。但是,到底是什么? AJAX一词是指用于创建动态,交互式Web内容的一系列宽松的技术。 Ajax一词,最初由Jesse J创造

10个JQuery Fun and Games插件Mar 08, 2025 am 12:42 AM

10个JQuery Fun and Games插件Mar 08, 2025 am 12:42 AM10款趣味横生的jQuery游戏插件,让您的网站更具吸引力,提升用户粘性!虽然Flash仍然是开发休闲网页游戏的最佳软件,但jQuery也能创造出令人惊喜的效果,虽然无法与纯动作Flash游戏媲美,但在某些情况下,您也能在浏览器中获得意想不到的乐趣。 jQuery井字棋游戏 游戏编程的“Hello world”,现在有了jQuery版本。 源码 jQuery疯狂填词游戏 这是一个填空游戏,由于不知道单词的上下文,可能会产生一些古怪的结果。 源码 jQuery扫雷游戏

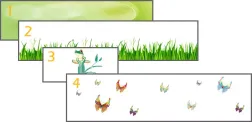

jQuery视差教程 - 动画标题背景Mar 08, 2025 am 12:39 AM

jQuery视差教程 - 动画标题背景Mar 08, 2025 am 12:39 AM本教程演示了如何使用jQuery创建迷人的视差背景效果。 我们将构建一个带有分层图像的标题横幅,从而创造出令人惊叹的视觉深度。 更新的插件可与JQuery 1.6.4及更高版本一起使用。 下载

如何在浏览器中优化JavaScript代码以进行性能?Mar 18, 2025 pm 03:14 PM

如何在浏览器中优化JavaScript代码以进行性能?Mar 18, 2025 pm 03:14 PM本文讨论了在浏览器中优化JavaScript性能的策略,重点是减少执行时间并最大程度地减少对页面负载速度的影响。

Matter.js入门:简介Mar 08, 2025 am 12:53 AM

Matter.js入门:简介Mar 08, 2025 am 12:53 AMMatter.js是一个用JavaScript编写的2D刚体物理引擎。此库可以帮助您轻松地在浏览器中模拟2D物理。它提供了许多功能,例如创建刚体并为其分配质量、面积或密度等物理属性的能力。您还可以模拟不同类型的碰撞和力,例如重力摩擦力。 Matter.js支持所有主流浏览器。此外,它也适用于移动设备,因为它可以检测触摸并具有响应能力。所有这些功能都使其值得您投入时间学习如何使用该引擎,因为这样您就可以轻松创建基于物理的2D游戏或模拟。在本教程中,我将介绍此库的基础知识,包括其安装和用法,并提供一

使用jQuery和Ajax自动刷新DIV内容Mar 08, 2025 am 12:58 AM

使用jQuery和Ajax自动刷新DIV内容Mar 08, 2025 am 12:58 AM本文演示了如何使用jQuery和ajax自动每5秒自动刷新DIV的内容。 该示例从RSS提要中获取并显示了最新的博客文章以及最后的刷新时间戳。 加载图像是选择

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SublimeText3 Linux新版

SublimeText3 Linux最新版

Atom编辑器mac版下载

最流行的的开源编辑器

ZendStudio 13.5.1 Mac

功能强大的PHP集成开发环境

禅工作室 13.0.1

功能强大的PHP集成开发环境

VSCode Windows 64位 下载

微软推出的免费、功能强大的一款IDE编辑器