前些日子一个朋友丢了个shell给我,让我帮忙解密,打开源码看了下写着是 “神盾加密” , 牛逼闪闪的样子、百度下发现神盾是个很古老的东西,最后一次更新是在 20

其实网上早就有人分析过这个了,而且写成了工具、但是我测试了很多个,没一个能用,所以决定自己从头分析一遍。

打开神盾加密过后的源码,可以看到这样的代码

上面写着广告注释,而且不能删除,因为文件末尾有个md5效验码,以验证代码是否被修改过,,如图、

再仔细看代码部分,发现里面都是乱码,其实这都是障眼法,

它利用了php变量扩充到 latin1 字符范围,其变量匹配正则是 \$[a-zA-Z_\x7f-\xff][\w\x7f-\xff]* 这样的格式。

这个前几天天已经分析过了,最终也在官网找到了答案,请看《神盾加密解密教程(一)PHP变量可用字符》

有点扯远了,我们来做第一步解密处理吧。

PS: 这只是我的解密思路,与大家分享一下,也许你有更好的方法还望分享。。

复制代码 代码如下:

$str = file_get_contents("1.php");

// 第一步 替换所有变量

// 正则 \$[a-zA-Z_\x7f-\xff][\w\x7f-\xff]*

preg_match_all('|\$[a-zA-Z_\x7f-\xff][\w\x7f-\xff]*|', $str, $params) or die('err 0.');

$params = array_unique($params[0]); // 去重复

$replace = array();

$i = 1;

foreach ($params as $v) {

$replace[] = '$p' . $i;

tolog($v . ' => $p' . $i); // 记录到日志

$i++;

}

$str = str_replace($params, $replace, $str);

// 第二步 替换所有函数名

// 正则 function ([a-zA-Z_\x7f-\xff][\w\x7f-\xff]*)

preg_match_all('|function ([a-zA-Z_\x7f-\xff][\w\x7f-\xff]*)|', $str, $params) or die('err 0.');

$params = array_unique($params[1]); // 去重复

$replace = array();

$i = 1;

foreach ($params as $v) {

$replace[] = 'fun' . $i;

tolog($v . ' => fun' . $i); // 记录到日志

$i++;

}

$str = str_replace($params, $replace, $str);

// 第三步 替换所有不可显示字符

function tohex($m) {

$p = urlencode($m[0]); // 把所有不可见字符都转换为16进制、

$p = str_replace('%', '\x', $p);

$p = str_replace('+', ' ', $p); // urlencode 会吧 空格转换为 +

return $p;

}

$str = preg_replace_callback('|[\x00-\x08\x0e-\x1f\x7f-\xff]|s', "tohex", $str);

// 写到文件

file_put_contents("1_t1.php", $str);

function tolog($str) {

file_put_contents("replace_log.txt", $str . "\n", FILE_APPEND);

}

?>

(其中有一个记录到日志的代码,这个在之后的二次解密时有用。)

执行之后就会得到一个 1_t1.php 文件,打开文件看到类似这样的代码

找个工具格式化一下,我用的 phpstorm 自带了格式化功能,然后代码就清晰很多了。

进一步整理后得到如下代码:

复制代码 代码如下:

//Start code decryptionif (!defined('IN_DECODE_82d1b9a966825e3524eb0ab6e9f21aa7')) {

define('\xA130\x8C', true);

function fun1($str, $flg="") {

if(!$flg) return(base64_decode($str));

$ret = '?';

for($i=0; $i

$ret .= $c136 ? chr($c/2) : $str[$i] ) : "";

}

return base64_decode($ret);

}

function fun2(&$p14)

{

全局 $p15, $p16, $p17, $p18, $p19, $p3;

@$p17($p18, $p19 . )没有 zekhzltcgkmaeii5kvfgQE5Puph/IGDZCLHFZ9TQL01IHLFNMNPODO9P2ZRQRQM7BFNFXYETD9508Y/Z6P '= ',' x9exa8a4xb4dx92xf0xb4x8ex8cxd8x9axf4xd61x9cxa8xc60x9ax f4xa4xd4xb2xf4x9a3x9axd4xceex9cxdaxb4xd2x9axf4x8a3x9cx8exaa = 'juztsomt9cf1q27qsy83wcslf08klocjuo5nsekwu7avmclct2l1kwcmzikkpmez Z/Ihyqdpgfrws58f Teni/Hz1ypuukzo6t 3brft8zuuz fjl6wr5gqyhi9rkots wk74yfgxh9Pv82 t5qt raw0ftbu1h5fha7jfx1nxgbcvrvtwk4nno6lgubvQu1vdqaid 3vnvace xFHjgoG/4ajKYqOeEHFEfcmeZLJvgXnUdOIAcfFO0pb9bUGIFjA3C jB7fCjtwFL0IqyfnezrCg0 QGl FcQxvajmRwNT9BTaRTDLQ9fbJwfkUZkZBPFcGTDdrAFIgVDhHiCptzwIy40ysojhotVHfy $p16($p15($p3)))', " 82d1b9a966825e3524eb0ab6e9f 21aa7");

}

}

全局 $p15、$p16、$p17、$p18、$p19、$p3;

$p17 = 'preg_replace';

$p18 = '/82d1b9a966825e3524eb0ab6e9f21aa7/ e';

$p15 = 'base64_decode';

$p19 = 'eval';

$p16 = 'gzuncompress';

$p3 = '';

@$p17($p18, $p19 252/dcexoWSV5y5SIHhy9hXkq3/oPPKO9WSUZoJaY09MuEZmJcQOTwcVnmfUmqqkpcmZFcpMVEWv2E Vp795Q4BEJK4Hj93NzBwjEUigemb2JsKB' $p15(fun1(' xB21xC65xC8A==','x9 = ')))。 )))', "82d1b9a966825e3524eb0ab6e9f21aa7" xCB)

vnqhBNLREkvC0jozYmvTWMZyoxjCa9KTUsvSaM5rUzu6c2rTSmvSKM5yOqj0=关闭 0fae860b50010

不是很清楚了,剩下的就是基本代码了,还有个知识点 preg_replace 当正则修饰符含有的时候

$ p18 变量里就是那个正则,构成的 e 在闪闪发光。

剩下的我懒得写了,因为所有解密用到的知识我都已经说了、

??? 🎜>不是我装逼或者是炫耀,因为授之以鱼不如授之以api也一样的,对吧。

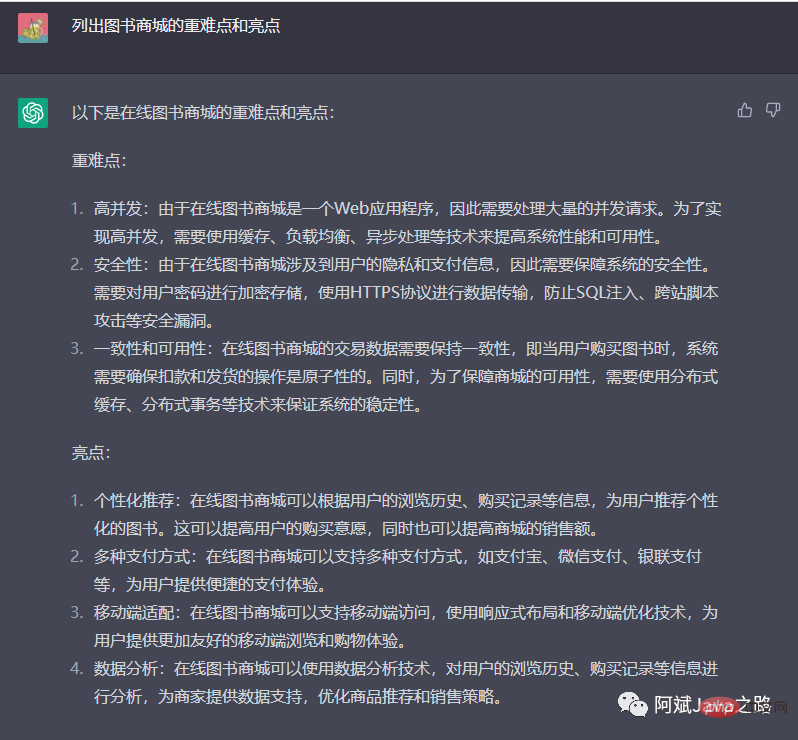

3分钟快速使用ChatGPT教程,用它帮我写简历,太牛了Apr 11, 2023 pm 07:40 PM

3分钟快速使用ChatGPT教程,用它帮我写简历,太牛了Apr 11, 2023 pm 07:40 PM已经火了很久了,身边的同事也用它来进行一些调研,资源检索,工作汇报等方面都有很大的的效率提升。很多人问ChatGPT会不会取代程序员?我的回答是:不会!ChatGPT并不是我们的敌人,相反的是,它是我们的好帮手。未来人和人的竞争,可能就会从原先的我懂得更多,我实操经验更丰富,变成了我比你更会用工具,我比你更懂得提问,我比你更会发挥机器人的最大特性,所以,为了不掉队,你还不准备体验下ChatGPT吗?快速体验面试官经常会问你的项目有啥重难点?很多人不会回答,直接看看ChatGPT怎么说,真的太牛了

u盘怎么重装win11系统的步骤教程Jul 08, 2023 pm 09:33 PM

u盘怎么重装win11系统的步骤教程Jul 08, 2023 pm 09:33 PM微软近日透露了将推出win11系统,很多用户都在期待新系统呢。网上已经有泄露关于win11的镜像安装系统。大家不知道如何安装的话,可以使用U盘来进行安装。小编现在就给大家带来了win11的U盘安装教程。1、首先准备一个8G以上大小的u盘,将它制作成系统盘。2、接着下载win11系统镜像文件,将它放入u盘中,大家可以直接点击右侧的链接进行下载。3、下载完成后装载该iso文件。4、装载完成之后会进入新的文件夹,在其中找到并运行win11的安装程序。5、在列表中选择“win11”然后点击“下一步”。6

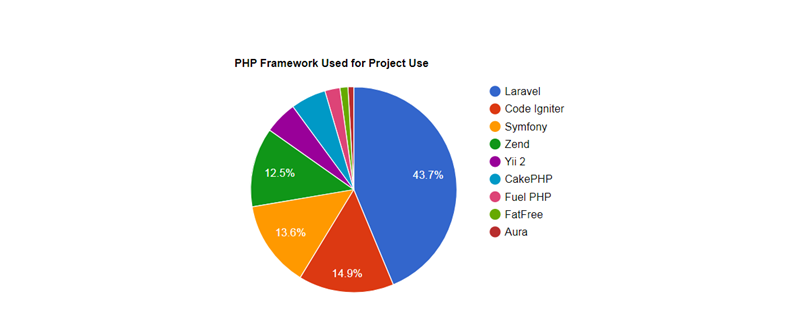

2023年最流行的5个php开发框架视频教程推荐May 08, 2017 pm 04:26 PM

2023年最流行的5个php开发框架视频教程推荐May 08, 2017 pm 04:26 PM如果想快速进行php web开发,选择一个好用的php开发框架至关重要,一个好的php开发框架可以让开发工作变得更加快捷、安全和有效。那2023年最流行的php开发框架有哪些呢?这些php开发框架排名如何?

PHP基础教程:从入门到精通Jun 18, 2023 am 09:43 AM

PHP基础教程:从入门到精通Jun 18, 2023 am 09:43 AMPHP是一种广泛使用的开源服务器端脚本语言,它可以处理Web开发中所有的任务。PHP在网页开发中的应用广泛,尤其是在动态数据处理上表现优异,因此被众多开发者喜爱和使用。在本篇文章中,我们将一步步地讲解PHP基础知识,帮助初学者从入门到精通。一、基本语法PHP是一种解释性语言,其代码类似于HTML、CSS和JavaScript。每个PHP语句都以分号;结束,注

老电脑系统xp升级win7教程步骤Jul 07, 2023 pm 10:21 PM

老电脑系统xp升级win7教程步骤Jul 07, 2023 pm 10:21 PMxp系统曾经是使用最多的系统,不过随着硬件的不断升级,xp系统已经不能发挥硬件的性能,所以很多朋友就想升级win7系统,下面就和大家分享一下老电脑升级win7系统的方法吧。1、在小白一键重装系统官网中下载小白三步装机版软件并打开,软件会自动帮助我们匹配合适的系统,然后点击立即重装。2、接下来软件就会帮助我们直接下载系统镜像,只需要耐心等候即可。3、下载完成后软件会帮助我们直接进行在线重装Windows系统,请根据提示操作。4、安装完成后会提示我们重启,选择立即重启。5、重启后在PE菜单中选择Xi

什么是OCO订单?Apr 25, 2023 am 11:26 AM

什么是OCO订单?Apr 25, 2023 am 11:26 AM二选一订单(OneCancelstheOther,简称OCO)可让您同时下达两个订单。它结合了限价单和限价止损单,但只能执行其中一个。换句话说,只要其中的限价单被部分或全部成交、止盈止损单被触发,另一个订单将自动取消。请注意,取消其中一个订单也会同时取消另一个订单。在币安交易平台进行交易时,您可以将二选一订单作为交易自动化的基本形式。这个功能可让您选择同时下达两个限价单,从而有助于止盈和最大程度减少潜在损失。如何使用二选一订单?登录您的币安帐户之后,请前往基本交易界面,找到下图所示的交易区域。点

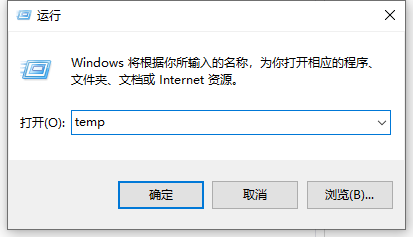

教你学会win10如何删除temp文件夹Jul 08, 2023 pm 04:13 PM

教你学会win10如何删除temp文件夹Jul 08, 2023 pm 04:13 PM在win10的系统盘中,很多网友会看到一个temp文件夹,里面占用的内存非常大,占用了c盘很多空间。有网友想删除temp文件夹,但是不知道能不能删,win10如何删除temp文件夹。下面小编就教下大家win10删除temp文件夹的方法。首先,Temp是指系统临时文件夹。而很多收藏夹,浏览网页的临时文件都放在这里,这是根据你操作的过程临时保存下来的。如有需要,可以手动删除的。如何删除temp文件夹?具体步骤如下:方法一:1、按下【Win+R】组合键打开运行,在运行框中输入temp,点击确定;2、此

教大家电脑win10快速开机Jul 08, 2023 am 10:25 AM

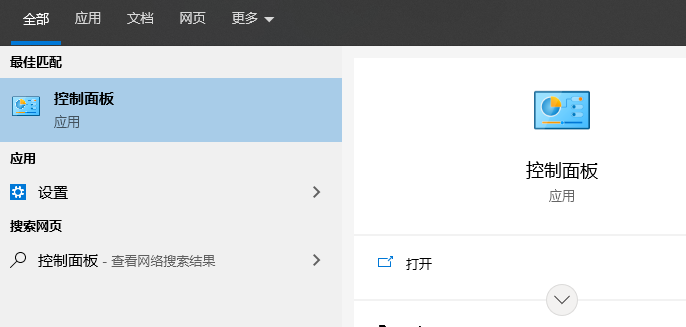

教大家电脑win10快速开机Jul 08, 2023 am 10:25 AM电脑使用久了开机的时候往往比不上最开始的开机速度,下面小编教大家win10电脑如何快速开机的方法,有兴趣的小伙伴不要错过了。1、打开win10电脑的【控制面板】。2、打开控制面板,选择查看方式为小图标,点击【电源选项】。3、进入电源选项界面,点击【选择电源按钮的功能】。4、然后进入系统设置界面,先点击【更改当前不可用的设置】,然后勾选【启用快速启动】,点击保存修改即可。方法二1、按住快捷键【WIN+R】,打开运行窗口,输入gpedit.msc,点击确定。2、打开本地组策略编辑器,依次点击【管理模

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

AI Hentai Generator

免费生成ai无尽的。

热门文章

热工具

SublimeText3 英文版

推荐:为Win版本,支持代码提示!

VSCode Windows 64位 下载

微软推出的免费、功能强大的一款IDE编辑器

螳螂BT

Mantis是一个易于部署的基于Web的缺陷跟踪工具,用于帮助产品缺陷跟踪。它需要PHP、MySQL和一个Web服务器。请查看我们的演示和托管服务。

WebStorm Mac版

好用的JavaScript开发工具

EditPlus 中文破解版

体积小,语法高亮,不支持代码提示功能