如何使用 Fail2Ban 保護伺服器免受暴力攻擊

Linux 管理員的一個重要任務是保護伺服器免受非法攻擊或存取。 預設情況下,Linux 系統附有配置良好的防火牆,例如iptables、Uncomplicated Firewall(UFW),ConfigServer Security Firewall(CSF)等,可防止多種攻擊。

#任何連接到網路的機器都是惡意攻擊的潛在目標。 有一個名為 Fail2Ban 的工具可用來緩解伺服器上的非法存取。

Fail2Ban[1] 是一款入侵防禦軟體,可保護伺服器免受暴力攻擊。 它是用 Python 程式語言編寫的。 Fail2Ban 基於auth 日誌檔案工作,預設情況下它會掃描所有auth 日誌文件,如/var/log/auth.log、/var/log/apache/access.log等等,並禁止帶有惡意標誌的IP,例如密碼失敗太多,尋找漏洞等等標誌。

通常,Fail2Ban 用於更新防火牆規則,用於在指定的時間內拒絕 IP 位址。 它也會發送郵件通知。 Fail2Ban 為各種服務提供了許多過濾器,如 ssh、apache、nginx、squid、named、mysql、nagios 等。

Fail2Ban 能夠降低錯誤認證嘗試的速度,但它無法消除弱認證帶來的風險。 這只是伺服器防止暴力攻擊的安全手段之一。

#Fail2Ban 已經與大部分 Linux 發行版打包在一起了,所以只需使用您的發行套件版本的套件管理器來安裝它。

對於 Debian / Ubuntu,使用 APT-GET 指令[2]或 APT 指令[3]安裝。

$ sudo apt install fail2ban

對於 Fedora,使用 DNF 指令[4]安裝。

$ sudo dnf install fail2ban

對於 CentOS/RHEL,啟用 EPEL 函式庫[5]或 RPMForge[6] 函式庫,使用 YUM 指令[7]安裝。

$ sudo yum install fail2ban

對於 Arch Linux,使用 Pacman 指令[8]安裝。

$ sudo pacman -S fail2ban

對於 openSUSE , 使用 Zypper指令[9]安裝。

$ sudo zypper in fail2ban

默认情况下,Fail2Ban 将所有配置文件保存在 /etc/fail2ban/ 目录中。 主配置文件是 jail.conf,它包含一组预定义的过滤器。 所以,不要编辑该文件,这是不可取的,因为只要有新的更新,配置就会重置为默认值。

只需在同一目录下创建一个名为 jail.local 的新配置文件,并根据您的意愿进行修改。

# cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

默认情况下,大多数选项都已经配置的很完美了,如果要启用对任何特定 IP 的访问,则可以将 IP 地址添加到 ignoreip 区域,对于多个 IP 的情况,用空格隔开 IP 地址。

配置文件中的 DEFAULT 部分包含 Fail2Ban 遵循的基本规则集,您可以根据自己的意愿调整任何参数。

# nano /etc/fail2ban/jail.local [DEFAULT] ignoreip = 127.0.0.1/8 192.168.1.100/24 bantime = 600 findtime = 600 maxretry = 3 destemail = 2daygeek@gmail.com

- ignoreip:本部分允许我们列出 IP 地址列表,Fail2Ban 不会禁止与列表中的地址匹配的主机

- bantime:主机被禁止的秒数

- findtime:如果在最近 findtime 秒期间已经发生了 maxretry 次重试,则主机会被禁止

- maxretry:是主机被禁止之前的失败次数

Fail2Ban 带有一组预定义的过滤器,用于各种服务,如 ssh、apache、nginx、squid、named、mysql、nagios 等。 我们不希望对配置文件进行任何更改,只需在服务区域中添加 enabled = true 这一行就可以启用任何服务。 禁用服务时将 true 改为 false 即可。

# SSH servers [sshd] enabled = true port = ssh logpath = %(sshd_log)s backend = %(sshd_backend)s

- enabled: 确定服务是打开还是关闭。

- port:指明特定的服务。 如果使用默认端口,则服务名称可以放在这里。 如果使用非传统端口,则应该是端口号。

- logpath:提供服务日志的位置

- backend:指定用于获取文件修改的后端。

进行更改后,重新启动 Fail2Ban 才能生效。

[For SysVinit Systems] # service fail2ban restart [For systemd Systems] # systemctl restart fail2ban.service

你可以使用下面的命令来确认是否在防火墙中成功添加了Fail2Ban iptables 规则。

# iptables -L Chain INPUT (policy ACCEPT) target prot opt source destination f2b-apache-auth tcp -- anywhere anywhere multiport dports http,https f2b-sshd tcp -- anywhere anywhere multiport dports 1234 ACCEPT tcp -- anywhere anywhere tcp dpt:1234 Chain FORWARD (policy ACCEPT) target prot opt source destination Chain OUTPUT (policy ACCEPT) target prot opt source destination Chain f2b-apache-auth (1 references) target prot opt source destination RETURN all -- anywhere anywhere Chain f2b-sshd (1 references) target prot opt source destination RETURN all -- anywhere anywhere

我做了一些失败的尝试来测试这个。 为了证实这一点,我要验证 /var/log/fail2ban.log 文件。

2017-11-05 14:43:22,901 fail2ban.server [7141]: INFO Changed logging target to /var/log/fail2ban.log for Fail2ban v0.9.6

2017-11-05 14:43:22,987 fail2ban.database [7141]: INFO Connected to fail2ban persistent database '/var/lib/fail2ban/fail2ban.sqlite3'

2017-11-05 14:43:22,996 fail2ban.database [7141]: WARNING New database created. Version '2'

2017-11-05 14:43:22,998 fail2ban.jail [7141]: INFO Creating new jail 'sshd'

2017-11-05 14:43:23,002 fail2ban.jail [7141]: INFO Jail 'sshd' uses poller {}

2017-11-05 14:43:23,019 fail2ban.jail [7141]: INFO Initiated 'polling' backend

2017-11-05 14:43:23,019 fail2ban.filter [7141]: INFO Set maxRetry = 5

2017-11-05 14:43:23,020 fail2ban.filter [7141]: INFO Set jail log file encoding to UTF-8

2017-11-05 14:43:23,020 fail2ban.filter [7141]: INFO Added logfile = /var/log/auth.log

2017-11-05 14:43:23,021 fail2ban.actions [7141]: INFO Set banTime = 600

2017-11-05 14:43:23,021 fail2ban.filter [7141]: INFO Set findtime = 600

2017-11-05 14:43:23,022 fail2ban.filter [7141]: INFO Set maxlines = 10

2017-11-05 14:43:23,070 fail2ban.server [7141]: INFO Jail sshd is not a JournalFilter instance

2017-11-05 14:43:23,081 fail2ban.jail [7141]: INFO Jail 'sshd' started

2017-11-05 14:43:23,763 fail2ban.filter [7141]: INFO [sshd] Found 103.5.134.167

2017-11-05 14:43:23,763 fail2ban.filter [7141]: INFO [sshd] Found 103.5.134.167

2017-11-05 14:43:23,764 fail2ban.filter [7141]: INFO [sshd] Found 181.129.54.170

2017-11-05 14:43:23,764 fail2ban.filter [7141]: INFO [sshd] Found 181.129.54.170

2017-11-05 14:43:23,765 fail2ban.filter [7141]: INFO [sshd] Found 181.129.54.170

2017-11-05 14:43:23,765 fail2ban.filter [7141]: INFO [sshd] Found 181.129.54.170

2017-11-05 15:19:06,192 fail2ban.server [7141]: INFO Stopping all jails

2017-11-05 15:19:06,874 fail2ban.jail [7141]: INFO Jail 'sshd' stopped

2017-11-05 15:19:06,879 fail2ban.server [7141]: INFO Exiting Fail2ban

2017-11-05 15:19:07,123 fail2ban.server [8528]: INFO Changed logging target to /var/log/fail2ban.log for Fail2ban v0.9.6

2017-11-05 15:19:07,123 fail2ban.database [8528]: INFO Connected to fail2ban persistent database '/var/lib/fail2ban/fail2ban.sqlite3'

2017-11-05 15:19:07,126 fail2ban.jail [8528]: INFO Creating new jail 'sshd'

2017-11-05 15:19:07,129 fail2ban.jail [8528]: INFO Jail 'sshd' uses poller {}

2017-11-05 15:19:07,141 fail2ban.jail [8528]: INFO Initiated 'polling' backend

2017-11-05 15:19:07,142 fail2ban.actions [8528]: INFO Set banTime = 60

2017-11-05 15:19:07,142 fail2ban.filter [8528]: INFO Set findtime = 60

2017-11-05 15:19:07,142 fail2ban.filter [8528]: INFO Set jail log file encoding to UTF-8

2017-11-05 15:19:07,143 fail2ban.filter [8528]: INFO Set maxRetry = 3

2017-11-05 15:19:07,144 fail2ban.filter [8528]: INFO Added logfile = /var/log/auth.log

2017-11-05 15:19:07,144 fail2ban.filter [8528]: INFO Set maxlines = 10

2017-11-05 15:19:07,189 fail2ban.server [8528]: INFO Jail sshd is not a JournalFilter instance

2017-11-05 15:19:07,195 fail2ban.jail [8528]: INFO Jail 'sshd' started

2017-11-05 15:20:03,263 fail2ban.filter [8528]: INFO [sshd] Found 103.5.134.167

2017-11-05 15:20:05,267 fail2ban.filter [8528]: INFO [sshd] Found 103.5.134.167

2017-11-05 15:20:12,276 fail2ban.filter [8528]: INFO [sshd] Found 103.5.134.167

2017-11-05 15:20:12,380 fail2ban.actions [8528]: NOTICE [sshd] Ban 103.5.134.167

2017-11-05 15:21:12,659 fail2ban.actions [8528]: NOTICE [sshd] Unban 103.5.134.167

要查看启用的监狱列表,请运行以下命令。

# fail2ban-client status Status |- Number of jail: 2 `- Jail list: apache-auth, sshd

通过运行以下命令来获取禁止的 IP 地址。

# fail2ban-client status ssh Status for the jail: ssh |- filter | |- File list: /var/log/auth.log | |- Currently failed: 1 | `- Total failed: 3 `- action |- Currently banned: 1 | `- IP list: 192.168.1.115 `- Total banned: 1

要从 Fail2Ban 中删除禁止的 IP 地址,请运行以下命令。

# fail2ban-client set ssh unbanip 192.168.1.115

以上是如何使用 Fail2Ban 保護伺服器免受暴力攻擊的詳細內容。更多資訊請關注PHP中文網其他相關文章!

對於各種任務,Linux和Windows之間的性能有何不同?May 14, 2025 am 12:03 AM

對於各種任務,Linux和Windows之間的性能有何不同?May 14, 2025 am 12:03 AMLinux在服務器和開發環境中性能優異,而Windows在桌面和遊戲領域表現更好。 1)Linux的文件系統在處理大量小文件時表現出色。 2)Linux在高並發和高吞吐量網絡場景中表現優異。 3)Linux的內存管理在服務器環境中更具優勢。 4)Linux在執行命令行和腳本任務時效率高,而Windows在圖形界面和多媒體應用上表現更好。

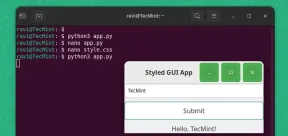

如何使用Pygobject在Linux中創建GUI應用程序May 13, 2025 am 11:09 AM

如何使用Pygobject在Linux中創建GUI應用程序May 13, 2025 am 11:09 AM創建圖形用戶界面(GUI)應用程序是使您的想法栩栩如生並使您的程序更加用戶友好的絕佳方法。 PygoBject是一個Python庫,允許開發人員使用Linux桌面上創建GUI應用程序

如何在Arch Linux中使用PhpMyAdmin安裝燈泡May 13, 2025 am 11:01 AM

如何在Arch Linux中使用PhpMyAdmin安裝燈泡May 13, 2025 am 11:01 AMArch Linux提供了靈活的尖端系統環境,是一種非常適合在小型非關鍵系統上開發Web應用程序的解決方案,因為是完全開源的,並且在內核上提供了最新的最新版本

如何在Arch Linux上安裝LEMP(NGINX,PHP,MARIADB)May 13, 2025 am 10:43 AM

如何在Arch Linux上安裝LEMP(NGINX,PHP,MARIADB)May 13, 2025 am 10:43 AM由於其滾動釋放模型,該模型包含尖端軟件Arch Linux的設計和開發以作為服務器運行以提供可靠的網絡服務,因為它需要額外的時間進行維護,持續的升級和明智的FI

![12必備Linux控制台[終端]文件管理器](https://img.php.cn/upload/article/001/242/473/174710245395762.png?x-oss-process=image/resize,p_40) 12必備Linux控制台[終端]文件管理器May 13, 2025 am 10:14 AM

12必備Linux控制台[終端]文件管理器May 13, 2025 am 10:14 AMLinux控制台文件管理器在日常任務,在本地計算機上管理文件時或連接到遠程時,可能非常有幫助。目錄的視覺控制台表示可以幫助我們快速執行文件/文件夾操作和SAV

Qbittorrent:強大的開源Bittorrent客戶端May 13, 2025 am 10:12 AM

Qbittorrent:強大的開源Bittorrent客戶端May 13, 2025 am 10:12 AMQbittorrent是一個受歡迎的開源Bittorrent客戶端,允許用戶通過Internet下載和共享文件。最新版本Qbittorrent 5.0最近發行了,並帶有新功能和改進。 本文將

ARCH Linux上的設置NGINX虛擬主機,PhpMyAdmin和SSLMay 13, 2025 am 10:03 AM

ARCH Linux上的設置NGINX虛擬主機,PhpMyAdmin和SSLMay 13, 2025 am 10:03 AM以前的Arch Linux LEMP文章僅涵蓋了基本內容,從安裝網絡服務(NGINX,PHP,MYSQL和PHPMYADMIN)以及配置MySQL Server和PhpMyAdmin所需的最低安全性。 這個主題與形式嚴格有關

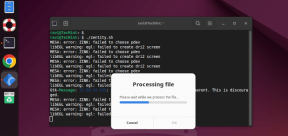

Zenity:在外殼腳本中構建GTK對話框May 13, 2025 am 09:38 AM

Zenity:在外殼腳本中構建GTK對話框May 13, 2025 am 09:38 AMZenity是一種工具,可讓您使用命令行在Linux中創建圖形對話框。它使用GTK,這是一種用於創建圖形用戶界面(GUI)的工具包,使您可以輕鬆地將視覺元素添加到您的腳本中。 Zenity可能非常

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

Atom編輯器mac版下載

最受歡迎的的開源編輯器

記事本++7.3.1

好用且免費的程式碼編輯器

SAP NetWeaver Server Adapter for Eclipse

將Eclipse與SAP NetWeaver應用伺服器整合。

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

PhpStorm Mac 版本

最新(2018.2.1 )專業的PHP整合開發工具