研究顯示 AMD 處理器也受 Rowhammer 記憶體攻擊影響,官方給出緩解措施

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB轉載

- 2024-03-27 19:41:381068瀏覽

本站 3 月 27 日訊息,根據瑞士蘇黎世聯邦理工學院研究人員的最新研究,AMD 的 Zen2 至 Zen4 架構處理器也會受到 Rowhammer 記憶體攻擊影響。 AMD 官方就此給出了回應和緩解措施。

本站註:Rowhammer 攻擊利用了現代 DRAM 記憶體的物理特性,透過對記憶體的重複讀取和寫入,改變相鄰儲存單元中的電荷狀態,實現位元翻轉。攻擊者可透過誘導特定位置的位元翻轉,實現對敏感資料的存取或提升權限。

Rowhammer 攻擊先前常見於英特爾 CPU 和 Arm 架構處理器上。在 AMD 部分,由於記憶體系統的設計區別,此類型攻擊難以實現。

不過,研究人員這次還是透過對 AMD 複雜記憶體定址功能的逆向工程,成功為 AMD 處理器建構了一個名為 ZenHammer 的 Rowhammer 攻擊變體。

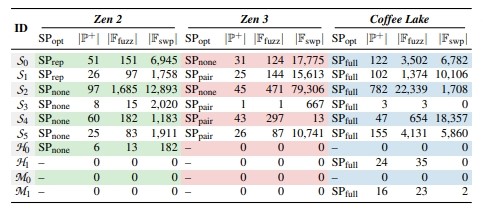

研究人員在Zen2 架構的銳龍5 3600X CPU 和Zen3 架構的銳龍5 5600G APU 上進行了測試,結果在這兩款使用DDR4 DRAM 記憶體的系統上,十次嘗試中分別有7 次和6 次取得了成功。

此外,研究者還在採用DDR5 記憶體的AMD Zen4 架構平台上進行了測試,結果在十次嘗試中僅在一套基於銳龍7 7700X 處理器的系統上取得了成功。

這顯示新平台由於記憶體支援片上 ECC、高記憶體更新率和改進的 Rowhammer 攻擊緩解措施,較難受到 ZenHammer 影響。

就這項最新研究,AMD 方面發佈公告,建議用戶聯繫硬體製造商,以確定是否對ZenHammer 攻擊敏感,並給出瞭如下的緩解建議:

使用支援ECC的DRAM 記憶體

使用高於1 倍的記憶體刷新率

停用記憶體突發/ 延遲刷新

對於使用DDR4 記憶體的EPYC 霄龍平台,使用支援最大啟動計數(MAC)的記憶體控制器;

對於使用DDR5 記憶體的EPYC 霄龍平台,使用支援Refresh Management 的記憶體控制器。

以上是研究顯示 AMD 處理器也受 Rowhammer 記憶體攻擊影響,官方給出緩解措施的詳細內容。更多資訊請關注PHP中文網其他相關文章!