數位攻擊是數位時代不斷增加的威脅之一。為了對抗這種威脅,研究者提出了對抗性機器學習的技術。這種技術的目標是透過使用欺騙性數據來欺騙機器學習模型。對抗性機器學習包括產生和偵測對抗樣本,這些樣本是專門為了欺騙分類器而創建的輸入。透過這種方式,攻擊者可以乾擾模型的輸出,甚至導致誤導的結果。對抗性機器學習的研究和發展對於保護數位時代的安全至關重要。

什麼是對抗樣本?

對抗樣本是機器學習模型的輸入,攻擊者有意設計這些樣本來讓模型出現錯誤分類。對抗樣本是對有效輸入的微小擾動,透過在輸入中添加細微的變化來實現,因此很難被偵測到。這些對抗樣本看起來正常,但卻能導致目標機器學習模型出現錯誤分類。

接下來,是目前已知的用於生成對抗樣本的技術。

產生對抗樣本的技術方法

1.有限記憶體BFGS(L-BFGS)

有限記憶體BFGS(L-BFGS)是一種基於非線性梯度的數值最佳化演算法,可最大限度地減少添加到影像的擾動數量。

優點:有效產生對抗樣本。

缺點:計算量很大,因為它是一種帶有框約束的最佳化方法。此方法既費時又不切實際。

2.快速梯度符號法(FGSM)

#一種簡單快速的基於梯度的方法用於產生對抗性範例,以最大限度地減少添加到影像任何像素的最大擾動量,從而導致錯誤分類。

優點:相對有效率的運算時間。

缺點:每個特徵都添加了擾動。

3.Deepfool攻擊

這種無針對性的對抗樣本生成技術旨在最小化擾動樣本和原始樣本之間的歐氏距離。估計類別之間的決策邊界,並迭代添加擾動。

優點:有效產生對抗樣本,擾動更少,誤分類率更高。

缺點:比FGSM和JSMA運算量更大。此外,對抗性範例可能不是最優的。

4.Carlini&Wagner攻擊

#C&W該技術基於L-BFGS攻擊,但沒有框架約束和不同的目標函數。這使得該方法在生成對抗性範例時更有效;它被證明能夠擊敗最先進的防禦,例如對抗訓練。

優點:在產生對抗樣本方面非常有效。此外,它還可以擊敗一些對抗性防禦。

缺點:比FGSM、JSMA、Deepfool運算量更大。

5.生成對抗網路(GAN)

#生成對抗網路(GAN)已被用於生成對抗攻擊,其中兩個神經網路相互競爭。一個充當生成器,另一個充當鑑別器。這兩個網路玩零和遊戲,生成器試圖產生鑑別器將錯誤分類的樣本。同時,鑑別器試圖將真實樣本與生成器創建的樣本區分開來。

優點:產生與訓練中使用的樣本不同的樣本。

缺點:訓練生成對抗網路需要大量計算,並且可能非常不穩定。

6.零階最佳化攻擊(ZOO)

#ZOO技術允許在不存取分類器的情況下估計分類器的梯度,使其成為黑盒攻擊的理想選擇。此方法透過查詢具有修改的個體特徵的目標模型來估計梯度和hessian,並使用Adam或Newton的方法來優化擾動。

優點:與C&W攻擊的表現相似。不需要訓練替代模型或關於分類器的資訊。

缺點:需要對目標分類器進行大量查詢。

什麼是對抗性白盒和黑盒子攻擊?

白盒攻擊是攻擊者可以完全存取目標模型的場景,包括模型的體系結構及其參數。黑盒攻擊是攻擊者無法存取模型並且只能觀察目標模型的輸出的場景。

針對人工智慧系統的對抗性攻擊

有多種不同的對抗性攻擊可用於機器學習系統。其中許多在深度學習系統和傳統機器學習模型上工作,例如支援向量機(SVM)和線性迴歸。大多數對抗性攻擊通常旨在降低分類器在特定任務上的效能,本質上是為了「愚弄」機器學習演算法。對抗性機器學習是研究一類攻擊的領域,旨在降低分類器在特定任務上的表現。具體的對抗性機器學習攻擊類型有以下幾種:

1.中毒攻擊

攻擊者影響訓練資料或其標籤,導致模型在部署期間表現不佳。因此,投毒本質上是訓練資料的對抗性污染。由於ML系統可以使用在操作期間收集的數據進行重新訓練,因此攻擊者可能會透過在操作期間注入惡意樣本來毒化數據,從而破壞或影響重新訓練。

#2.逃避攻擊

逃避攻擊是最普遍且研究最多的攻擊類型。攻擊者在部署期間操縱資料以欺騙先前訓練的分類器。由於它們是在部署階段執行的,因此它們是最實用的攻擊類型,也是對入侵和惡意軟體場景最常用的攻擊。攻擊者經常試圖透過混淆惡意軟體或垃圾郵件的內容來逃避偵測。因此,樣本被修改以逃避檢測,因為它們被歸類為合法而不直接影響訓練資料。逃避的例子是針對生物辨識驗證系統的欺騙攻擊。

3.模型提取

模型竊取或模型提取涉及攻擊者探測黑盒子機器學習系統,以便重建模型或提取訓練模型的數據。當訓練資料或模型本身是敏感和機密時,這一點尤其重要。例如,模型提取攻擊可用於竊取股票市場預測模型,對手可以利用該模型謀取經濟利益。

#以上是了解對抗性機器學習:攻擊與防禦的全面解析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

Markitdown MCP可以將任何文檔轉換為Markdowns!Apr 27, 2025 am 09:47 AM

Markitdown MCP可以將任何文檔轉換為Markdowns!Apr 27, 2025 am 09:47 AM處理文檔不再只是在您的AI項目中打開文件,而是將混亂變成清晰度。諸如PDF,PowerPoints和Word之類的文檔以各種形狀和大小淹沒了我們的工作流程。檢索結構化

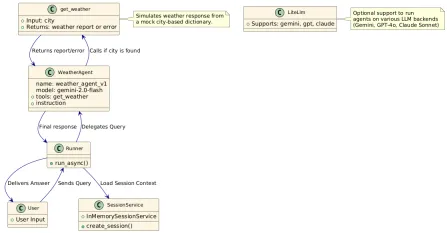

如何使用Google ADK進行建築代理? - 分析VidhyaApr 27, 2025 am 09:42 AM

如何使用Google ADK進行建築代理? - 分析VidhyaApr 27, 2025 am 09:42 AM利用Google的代理開發套件(ADK)的力量創建具有現實世界功能的智能代理!該教程通過使用ADK來構建對話代理,並支持Gemini和GPT等各種語言模型。 w

在LLM上使用SLM進行有效解決問題-Analytics VidhyaApr 27, 2025 am 09:27 AM

在LLM上使用SLM進行有效解決問題-Analytics VidhyaApr 27, 2025 am 09:27 AM摘要: 小型語言模型 (SLM) 專為效率而設計。在資源匱乏、實時性和隱私敏感的環境中,它們比大型語言模型 (LLM) 更勝一籌。 最適合專注型任務,尤其是在領域特異性、控制性和可解釋性比通用知識或創造力更重要的情況下。 SLM 並非 LLMs 的替代品,但在精度、速度和成本效益至關重要時,它們是理想之選。 技術幫助我們用更少的資源取得更多成就。它一直是推動者,而非驅動者。從蒸汽機時代到互聯網泡沫時期,技術的威力在於它幫助我們解決問題的程度。人工智能 (AI) 以及最近的生成式 AI 也不例

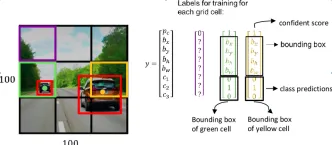

如何將Google Gemini模型用於計算機視覺任務? - 分析VidhyaApr 27, 2025 am 09:26 AM

如何將Google Gemini模型用於計算機視覺任務? - 分析VidhyaApr 27, 2025 am 09:26 AM利用Google雙子座的力量用於計算機視覺:綜合指南 領先的AI聊天機器人Google Gemini擴展了其功能,超越了對話,以涵蓋強大的計算機視覺功能。 本指南詳細說明瞭如何利用

Gemini 2.0 Flash vs O4-Mini:Google可以比OpenAI更好嗎?Apr 27, 2025 am 09:20 AM

Gemini 2.0 Flash vs O4-Mini:Google可以比OpenAI更好嗎?Apr 27, 2025 am 09:20 AM2025年的AI景觀正在充滿活力,而Google的Gemini 2.0 Flash和Openai的O4-Mini的到來。 這些尖端的車型分開了幾週,具有可比的高級功能和令人印象深刻的基準分數。這個深入的比較

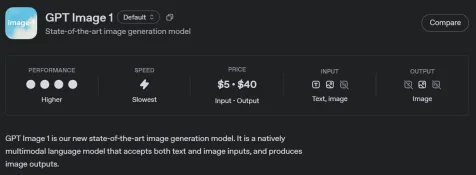

如何使用OpenAI GPT-Image-1 API生成和編輯圖像Apr 27, 2025 am 09:16 AM

如何使用OpenAI GPT-Image-1 API生成和編輯圖像Apr 27, 2025 am 09:16 AMOpenai的最新多模式模型GPT-Image-1徹底改變了Chatgpt和API的形像生成。 本文探討了其功能,用法和應用程序。 目錄 了解gpt-image-1 gpt-image-1的關鍵功能

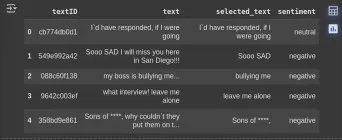

如何使用清潔行執行數據預處理? - 分析VidhyaApr 27, 2025 am 09:15 AM

如何使用清潔行執行數據預處理? - 分析VidhyaApr 27, 2025 am 09:15 AM數據預處理對於成功的機器學習至關重要,但是實際數據集通常包含錯誤。清潔行提供了一種有效的解決方案,它使用其Python軟件包來實施自信的學習算法。 它自動檢測和

AI技能差距正在減慢供應鏈Apr 26, 2025 am 11:13 AM

AI技能差距正在減慢供應鏈Apr 26, 2025 am 11:13 AM經常使用“ AI-Ready勞動力”一詞,但是在供應鏈行業中確實意味著什麼? 供應鏈管理協會(ASCM)首席執行官安倍·埃什肯納齊(Abe Eshkenazi)表示,它表示能夠評論家的專業人員

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

Atom編輯器mac版下載

最受歡迎的的開源編輯器

SAP NetWeaver Server Adapter for Eclipse

將Eclipse與SAP NetWeaver應用伺服器整合。

Dreamweaver Mac版

視覺化網頁開發工具

VSCode Windows 64位元 下載

微軟推出的免費、功能強大的一款IDE編輯器

WebStorm Mac版

好用的JavaScript開發工具