nginx限流是如何工作的

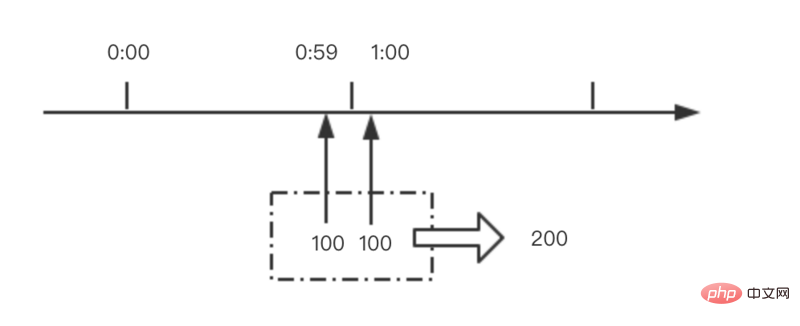

nginx限流使用漏桶演算法(leaky bucket algorithm),該演算法廣泛應用於通訊和基於包交換電腦網絡中,用來處理當頻寬被限制時的突發情況。和一個從上面進水,從下面漏水的桶子的原理很相似;如果進水的速率大於漏水的速率,這個桶子就會發生溢出。

在請求處理過程中,水代表從客戶端來的請求,而桶代表了一個隊列,請求在該隊列中依據先進先出(fifo)演算法等待被處理。漏的水代表請求離開緩衝區並被伺服器處理,溢出代表了請求被丟棄並且永不被服務。

一、限制存取頻率(正常流量)

nginx中我們使用ngx_http_limit_req_module模組來限制請求的存取頻率,基於漏桶演算法原理實作。接下來我們使用 nginx limit_req_zone 和 limit_req 兩個指令,限制單一ip的請求處理速率。

語法:limit_req_zone key zone rate

key :定義限流對象,binary_remote_addr 是一種key,表示基於remote_addr(客戶端ip) 來做限流,binary_ 的目的是壓縮記憶體佔用量。

zone:定義共享記憶體區來儲存存取訊息,myratelimit:10m 表示一個大小為10m,名字為myratelimit的記憶體區域。每1m可儲存16000個IP位址的存取訊息,因此10m可儲存16萬個IP位址的存取資訊。

The "rate" parameter is used to set the maximum access rate. "rate=10r/s" means that no more than 10 requests will be processed per second.。 nginx 實際上以毫秒為粒度來追蹤請求訊息,因此 10r/s 實際上是限制:每100毫秒處理一個請求。這意味著,自上一個請求處理完後,若後續100毫秒內又有請求到達,將拒絕處理該請求。

二、限制存取頻率(突發流量)

#按上面的配置在流量突然增大時,超出的請求將會被拒絕,無法處理突發流量,那麼在處理突發流量的時候,該怎麼處理呢? nginx提供了 burst 參數來解決突發流量的問題,並結合 nodelay 參數一起使用。 burst 譯為突發、爆發,表示在超過設定的處理速率後能額外處理的請求數。

burst=20 nodelay表示這20個請求立刻處理,不能延遲,相當於特事特辦。不過,即使這20個突發請求立刻處理結束,後續來了請求也不會立刻處理。 burst=20 相當於快取佇列中佔了20個坑,即使請求被處理了,這20個位置這只能按 100ms一個來釋放。這就達到了速率穩定,但突然流量也能正常處理的效果。

三、限制並發連接數

nginx 的ngx_http_limit_conn_module模組提供了對資源連接數進行限制的功能,使用 limit_conn_zone 和 limit_conn 兩個指令就可以了。

limit_conn perip 20:對應的key是 $binary_remote_addr,表示限制單一ip同時最多能持有20個連線。 limit_conn perserver 100:對應的key是 $server_name,表示虛擬主機(server) 同時能處理並發連線的總數。注意,只有當 request header 被後端server處理後,這個連線才進行計數。

以上是Nginx限流如何實現的詳細內容。更多資訊請關注PHP中文網其他相關文章!

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM

内存飙升!记一次nginx拦截爬虫Mar 30, 2023 pm 04:35 PM本篇文章给大家带来了关于nginx的相关知识,其中主要介绍了nginx拦截爬虫相关的,感兴趣的朋友下面一起来看一下吧,希望对大家有帮助。

nginx限流模块源码分析May 11, 2023 pm 06:16 PM

nginx限流模块源码分析May 11, 2023 pm 06:16 PM高并发系统有三把利器:缓存、降级和限流;限流的目的是通过对并发访问/请求进行限速来保护系统,一旦达到限制速率则可以拒绝服务(定向到错误页)、排队等待(秒杀)、降级(返回兜底数据或默认数据);高并发系统常见的限流有:限制总并发数(数据库连接池)、限制瞬时并发数(如nginx的limit_conn模块,用来限制瞬时并发连接数)、限制时间窗口内的平均速率(nginx的limit_req模块,用来限制每秒的平均速率);另外还可以根据网络连接数、网络流量、cpu或内存负载等来限流。1.限流算法最简单粗暴的

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AM

nginx php403错误怎么解决Nov 23, 2022 am 09:59 AMnginx php403错误的解决办法:1、修改文件权限或开启selinux;2、修改php-fpm.conf,加入需要的文件扩展名;3、修改php.ini内容为“cgi.fix_pathinfo = 0”;4、重启php-fpm即可。

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM

nginx+rsync+inotify怎么配置实现负载均衡May 11, 2023 pm 03:37 PM实验环境前端nginx:ip192.168.6.242,对后端的wordpress网站做反向代理实现复杂均衡后端nginx:ip192.168.6.36,192.168.6.205都部署wordpress,并使用相同的数据库1、在后端的两个wordpress上配置rsync+inotify,两服务器都开启rsync服务,并且通过inotify分别向对方同步数据下面配置192.168.6.205这台服务器vim/etc/rsyncd.confuid=nginxgid=nginxport=873ho

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM

如何解决跨域?常见解决方案浅析Apr 25, 2023 pm 07:57 PM跨域是开发中经常会遇到的一个场景,也是面试中经常会讨论的一个问题。掌握常见的跨域解决方案及其背后的原理,不仅可以提高我们的开发效率,还能在面试中表现的更加

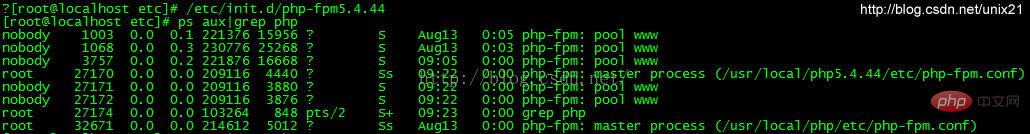

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PM

Linux系统下如何为Nginx安装多版本PHPMay 11, 2023 pm 07:34 PMlinux版本:64位centos6.4nginx版本:nginx1.8.0php版本:php5.5.28&php5.4.44注意假如php5.5是主版本已经安装在/usr/local/php目录下,那么再安装其他版本的php再指定不同安装目录即可。安装php#wgethttp://cn2.php.net/get/php-5.4.44.tar.gz/from/this/mirror#tarzxvfphp-5.4.44.tar.gz#cdphp-5.4.44#./configure--pr

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PM

nginx部署react刷新404怎么办Jan 03, 2023 pm 01:41 PMnginx部署react刷新404的解决办法:1、修改Nginx配置为“server {listen 80;server_name https://www.xxx.com;location / {root xxx;index index.html index.htm;...}”;2、刷新路由,按当前路径去nginx加载页面即可。

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AM

nginx怎么禁止访问phpNov 22, 2022 am 09:52 AMnginx禁止访问php的方法:1、配置nginx,禁止解析指定目录下的指定程序;2、将“location ~^/images/.*\.(php|php5|sh|pl|py)${deny all...}”语句放置在server标签内即可。

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

PhpStorm Mac 版本

最新(2018.2.1 )專業的PHP整合開發工具

Atom編輯器mac版下載

最受歡迎的的開源編輯器

mPDF

mPDF是一個PHP庫,可以從UTF-8編碼的HTML產生PDF檔案。原作者Ian Back編寫mPDF以從他的網站上「即時」輸出PDF文件,並處理不同的語言。與原始腳本如HTML2FPDF相比,它的速度較慢,並且在使用Unicode字體時產生的檔案較大,但支援CSS樣式等,並進行了大量增強。支援幾乎所有語言,包括RTL(阿拉伯語和希伯來語)和CJK(中日韓)。支援嵌套的區塊級元素(如P、DIV),

Dreamweaver Mac版

視覺化網頁開發工具