如何進行自動化web滲透測試框架的運用分析

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB轉載

- 2023-05-15 13:46:142569瀏覽

關於Vajar

Vajra是一個自動化的Web滲透測試框架,它可以幫助廣大安全研究人員在Web應用程式滲透測試期間自動執行無聊的偵察任務以及針對多個目標的相同掃描。 Vajra具有高度可自訂特性,允許研究人員自訂掃描範圍,我們無需針對目標執行所有的掃描,我們可以根據自己的需求來選擇需要執行的掃描任務,這樣可以最大化減少不必要的通訊流量,並將掃描結果輸出至CouchDB。

Vajra使用了最常見的開源工具,也就是許多安全研究人員在進行安全測試時都會使用到的一些工具。 Vajra會透過網頁瀏覽器來完成所有的任務,並且提供了易於使用的使用者介面和對初學者友好的功能框架。

眾所周知,從掃描結果分析資料在滲透測試的過程中是非常重要的,只有當你能以適當的方式將你的資料視覺化時我們才會盡可能尋找更多有價值的資訊。

目前,Vajra的開發人員增加了27個獨特的漏洞獎勵計畫功能,之後還會增加更多支援。

核心功能

可執行高度針對性掃描;

並行運行多個掃描任務;

可依使用者要求高度自訂掃描任務;

絕對初學者友善的Web UI;

掃描速度快(非同步掃描);

以CSV格式匯出結果或直接複製到剪貼簿

Telegram通知支援;

Vajra能做什麼?

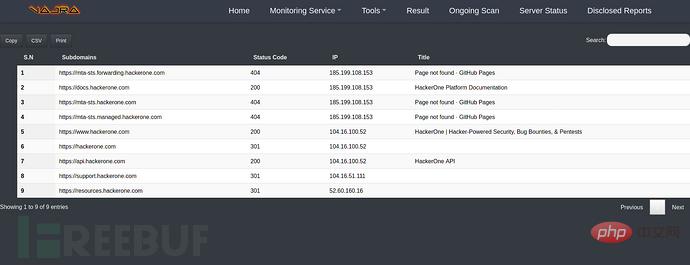

#工具手動安裝使用IP、狀態碼和標題進行子網域掃描;

子網域接管掃描;

連接埠掃描;

主機發現;

主機參數掃描;

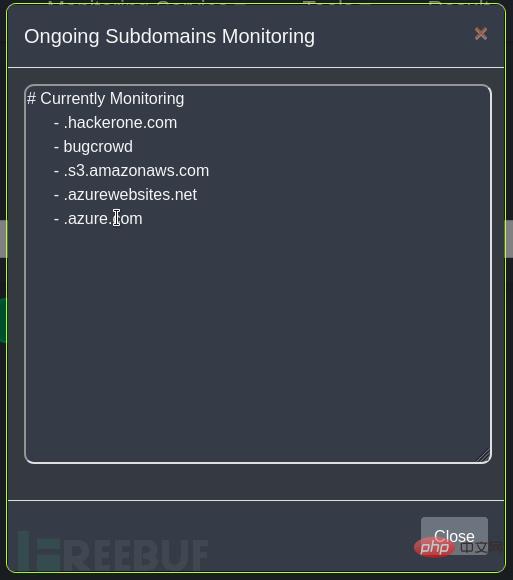

7x24小時子網域監控;

7x24小時JavaScript監控;

使用Nuclei執行範本掃描;

對終端節點進行模糊測試以發現隱藏的節點或關鍵檔案(例如.env);

提取JavaScript;

使用自訂生成字典進行模糊測試;

提取敏感數據,例如API密鑰和隱藏JavaScript;

檢測無效連結;

基於擴展過濾節點;

Favicon哈希;

GitHub Dork;

CORS掃描;

CRLF掃描;

#403繞過;

找出隱藏參數;

##Google Hacking; Shodan搜尋查詢;從JavaScript中提取隱藏節點;#建立基於目標的自訂單字清單;漏洞掃描;CVE掃描;CouchDB儲存所有掃描輸出結果;

$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git

# sudo su (root access is required)

# cd vajra/tools/ && chmod +x *

# cd ../

# nano .env (Update username, password, and JWT Secret)

# cd ./install

# chmod +x ./install.sh

# ./install.sh

使用Docker-Compose運行首先,我們需要使用下列命令將該項目原始碼克隆至本地:

git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git接下來,修改設定文件,增加API令牌等等。然後執行下列指令:

docker-compose up如果你想要修改並更新檔案的話,則需要再次執行下列指令:

docker-compose build docker-compose up工具使用範例

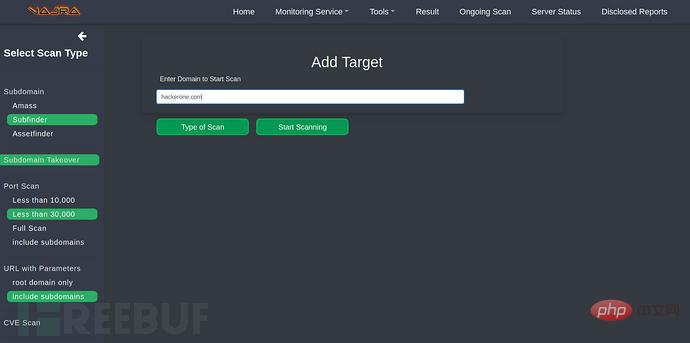

完整掃描:

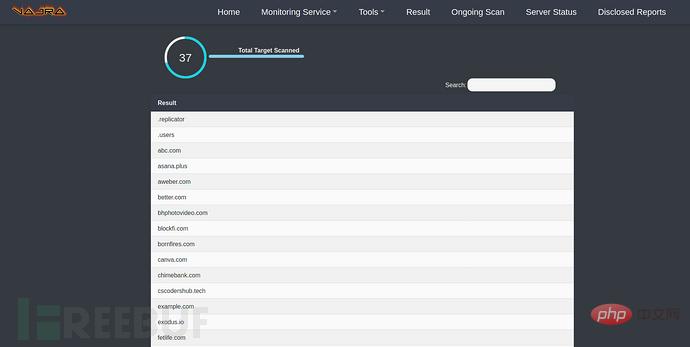

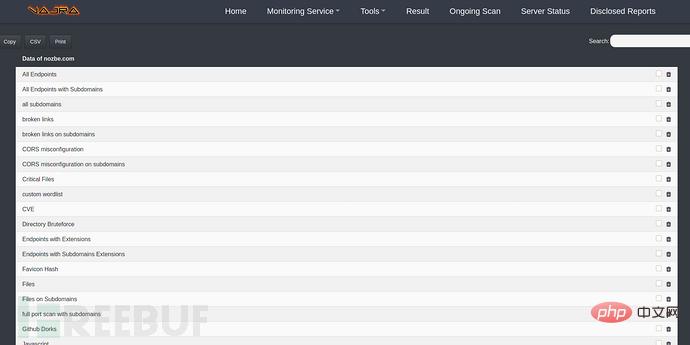

掃描結果:

以上是如何進行自動化web滲透測試框架的運用分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!