上網行為管理為什麼禁止teamviewer

- PHPz轉載

- 2023-05-14 08:37:131523瀏覽

日前,深圳市網路與資訊安全資訊通報中心發出緊急通告,指出目前知名遠距辦公工具TeamViewer已經被境外***組織APT41攻破,提醒企業組織做好防護措施。也就是說,APT41已經攻破TeamViewer公司的所有防護體,並且取得有相關資料權限,危險等級非常高。在teamviewer官方提供解決方案和發布相關修補程式之前,我們建議用戶暫停teamviewer軟體的使用,避免造成不必要的損失。

以下是teamviewer通訊方式介紹,以及如何用WSG上網行為管理來禁止teamviewer。

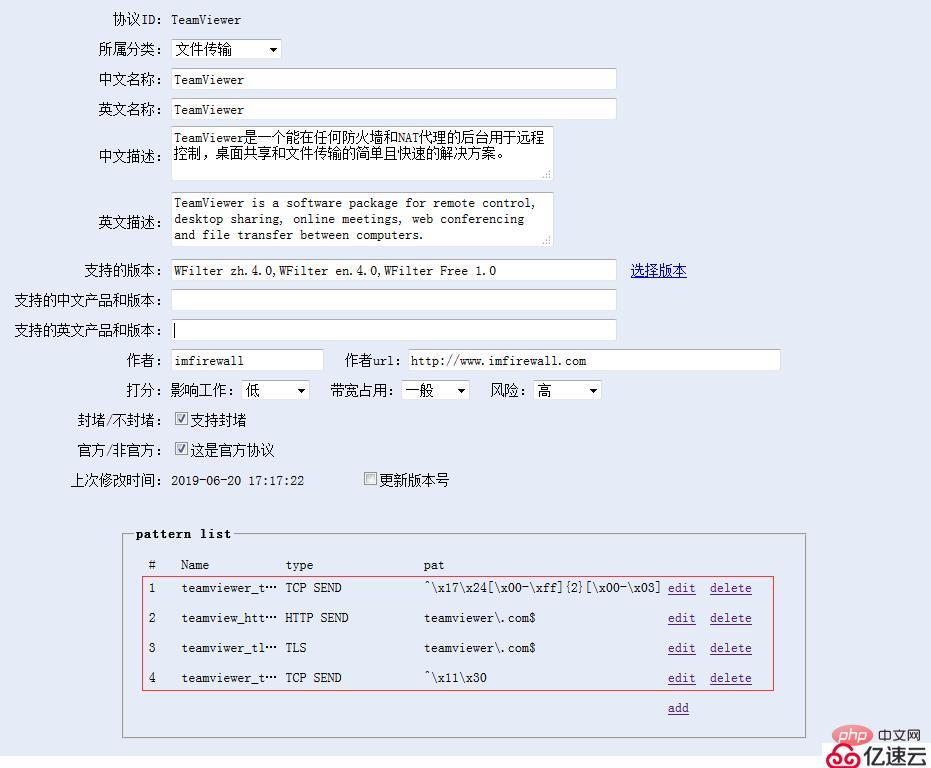

1. teamviewer通訊方式

teamviewer在啟動時,首先會連接teamviewer官網(http和https方式都有),來取得ID和路由資訊.如果直接連線不了,teamviewer還會取得本機的代理配置,嘗試透過代理伺服器去連線。

teamviewer後續的點對點遠端控制,大部分通過的連接埠是tcp 5938。也存在其他動態連接埠的通訊資料。

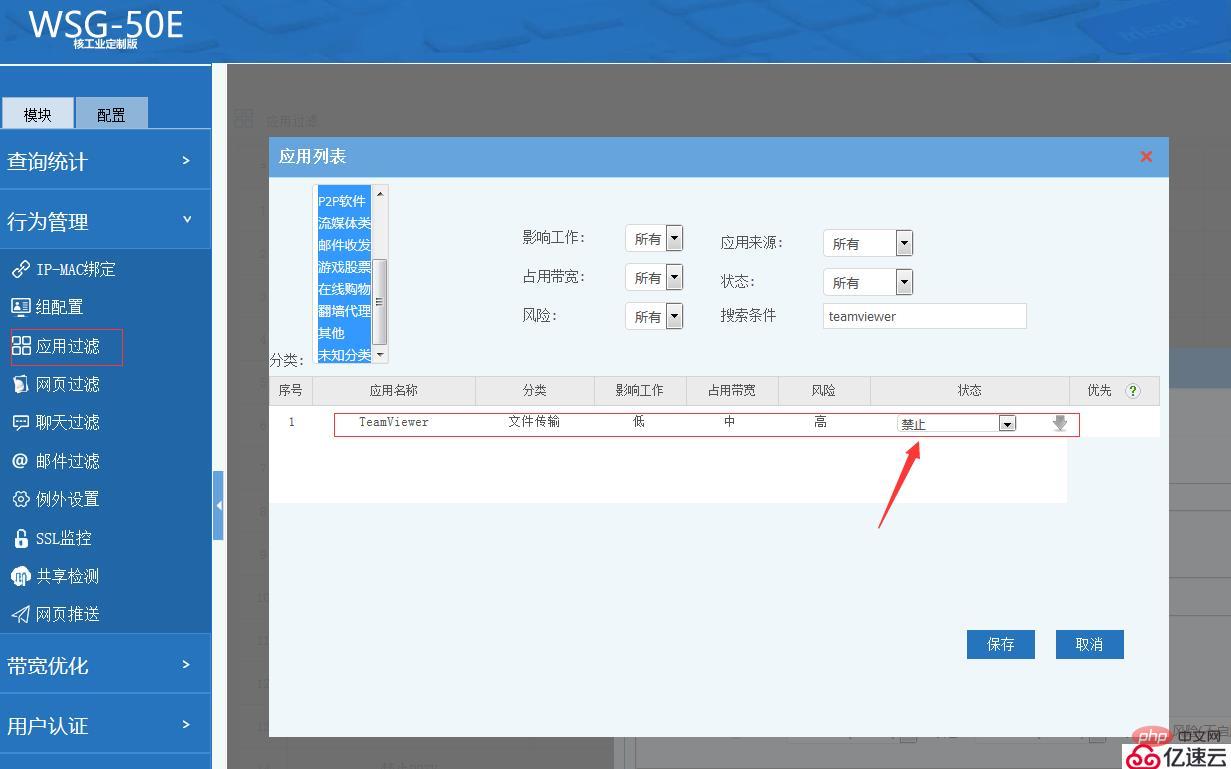

2. 禁止teamviewer的具體步驟

在WFilter系列上網行為管理中,我們已經把teamviewer提取特徵添加到了我們的應用特徵庫中,只需要在應用過濾中把“teamviewer”設置成“禁止”,就可以既屏蔽teamviewer官網,又禁止teamviewer軟體的自身通訊。配置如下圖:

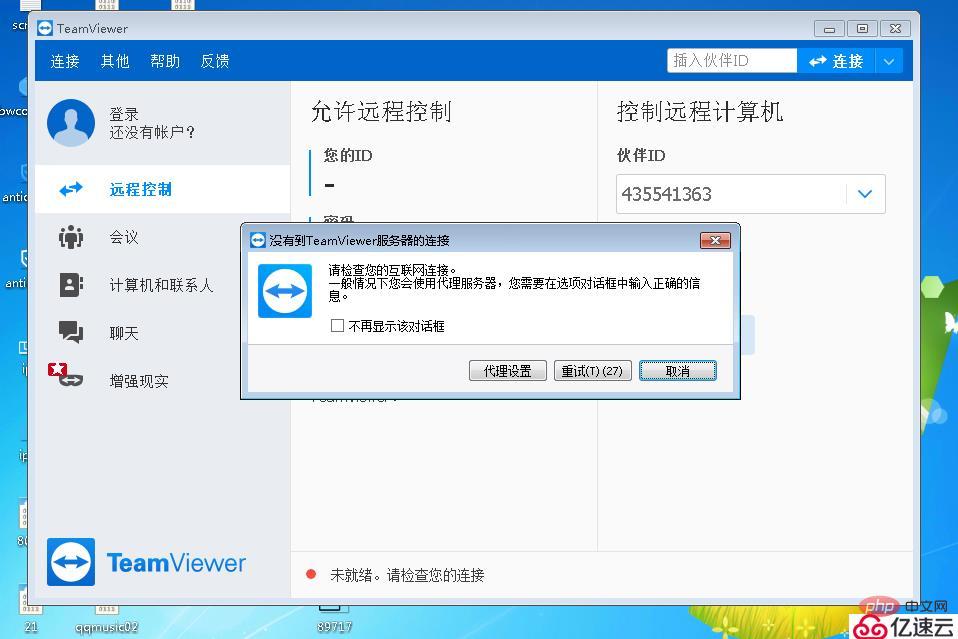

3. 效果測試

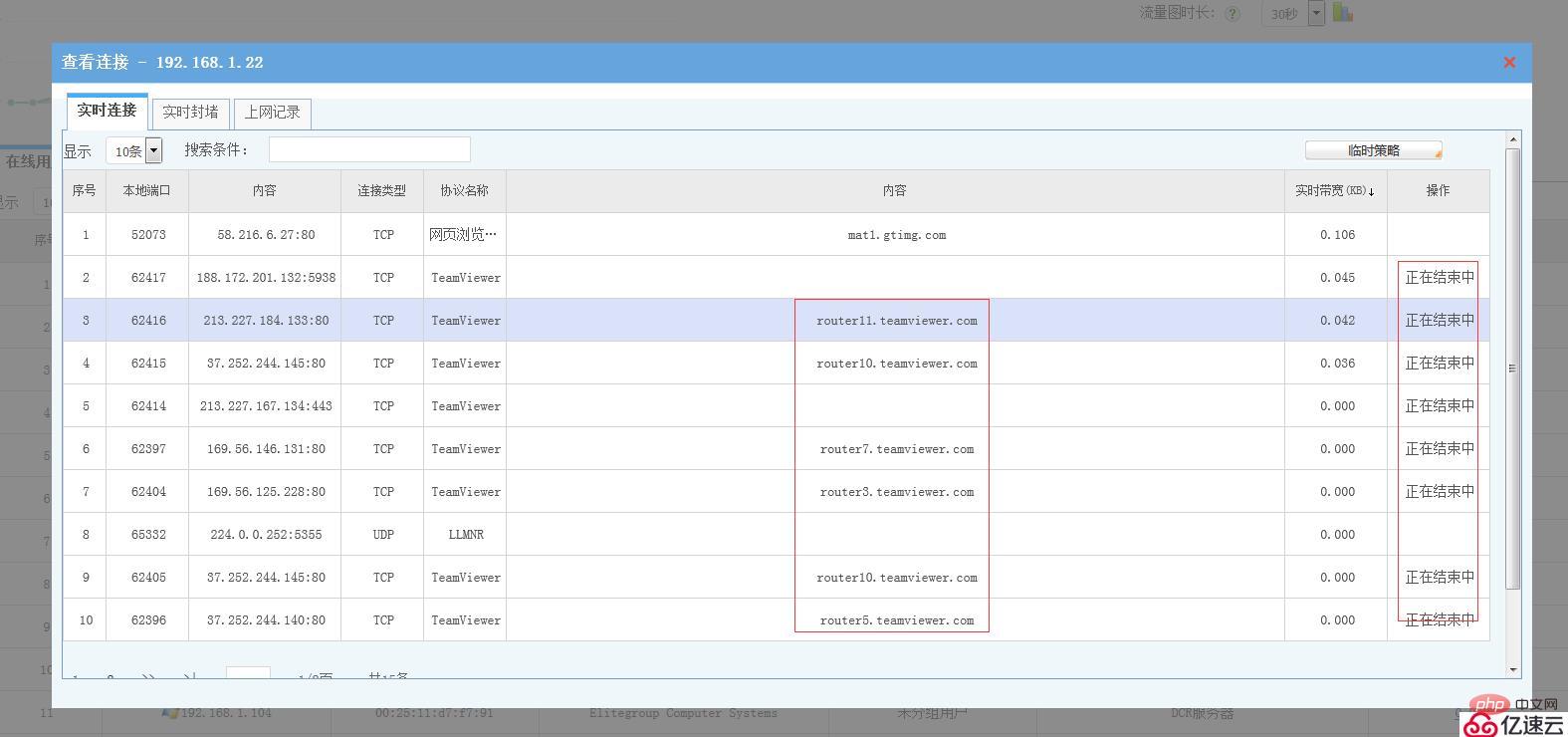

經過上述設定後,即可禁止teamviewer軟體的使用,而且可以封鎖teamviewer網站。

在WSG中可以看到teamviewer軟體正在嘗試存取teamviewer的官網且被禁止。

以上是上網行為管理為什麼禁止teamviewer的詳細內容。更多資訊請關注PHP中文網其他相關文章!

陳述:

本文轉載於:yisu.com。如有侵權,請聯絡admin@php.cn刪除

上一篇:如何實現PPP中的PAP認證下一篇:如何實現PPP中的PAP認證