如何一鍵接取排查SolarWinds供應鏈APT攻擊

- WBOY轉載

- 2023-05-11 21:31:041600瀏覽

SolarWinds供應鏈APT攻擊事件被爆出

近日,SolarWinds供應鏈APT攻擊事件引起了業界的關注。 SolarWinds官方發佈公告稱,在SolarWinds Orion Platform的2019.4 HF5到2020.2.1及其相關補丁包的受影響版本中,存在高度複雜後門行為的惡意程式碼。

據悉該後門包含傳輸檔案、執行檔案、分析系統、重新啟動機器和停用系統服務的能力,從而導致安裝了污染套件的使用者可能存在資料外洩的風險。

由於模組具有SolarWinds數位簽章證書,針對防毒軟體有白名單效果,隱密性很高,難以排查且危害巨大。

一鍵接入,緊急排查

應對策略:監控出口流量是否存在對avsvmcloud.com域名的請求包,如果存在若要針對主機展開排查。

安恆雲DNS威脅回應雲端閘道可以幫助使用者透過網路行為偵測及時發現SolarWinds漏洞。此漏洞的網路行為特徵表現為中招主機查詢avsvmcloud.com域名,只要監控企業所有設備的DNS查詢流量,對solarwinds漏洞相關的avsvmcloud.com域名進行檢測及溯源,就能夠以最快的速度、最低的成本檢出並定位中招主機,對主機展開排查。

一掃

掃描二維碼或開啟:

http://dns.anhengcloud.com(可點選閱讀原文)

二添

新增目前網路環境出口IP(公網IP),並將單機DNS配置或DNS伺服器下一跳指向DNS威脅回應雲端閘道的DNS節點121.36.198.132或119.3.159.107,完成新增後即可對目前網路進行防護和監測。

新增出口IP後,有預設策略對全域生效,使用者可新增自訂策略,選擇需要偵測的惡意網域類型及防護強度,同時可自訂域名黑白名單。

三查

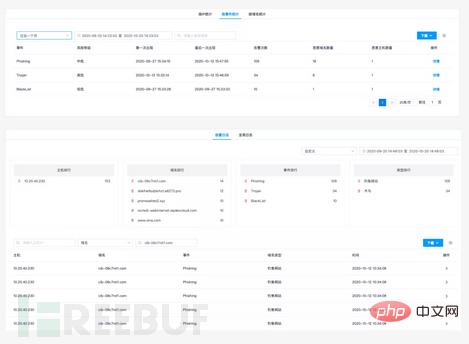

防護結果統計模組可從IP、事件和網域維度查看警告情況,也可查看指定條件的日誌查詢。

以上是如何一鍵接取排查SolarWinds供應鏈APT攻擊的詳細內容。更多資訊請關注PHP中文網其他相關文章!