Laravel5 快速認證邏輯流程的分析

- 不言原創

- 2018-07-04 15:42:501903瀏覽

這篇文章主要介紹了Laravel5 快速認證邏輯流程的分析,有著一定的參考價值,現在分享給大家,有需要的朋友可以參考一下

Laravel5本身自帶一套用戶認證功能,只需在新專案下,使用命令列php artisan make:auth 和 php artisan migrate就可以使用自備的快速認證功能。

以下為分析登入功能的邏輯分析,以Laravel 5.5版本為準。

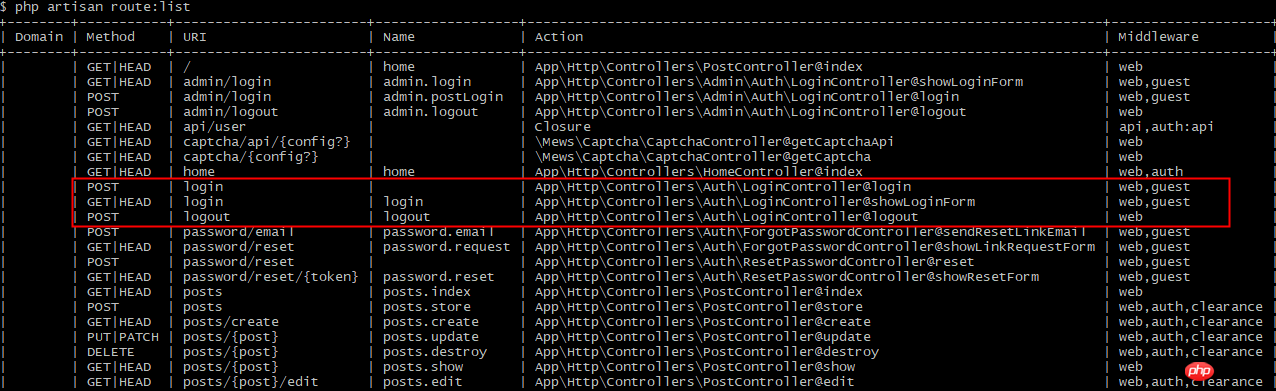

透過指令php artisan route:list得到登入路由(紅框):

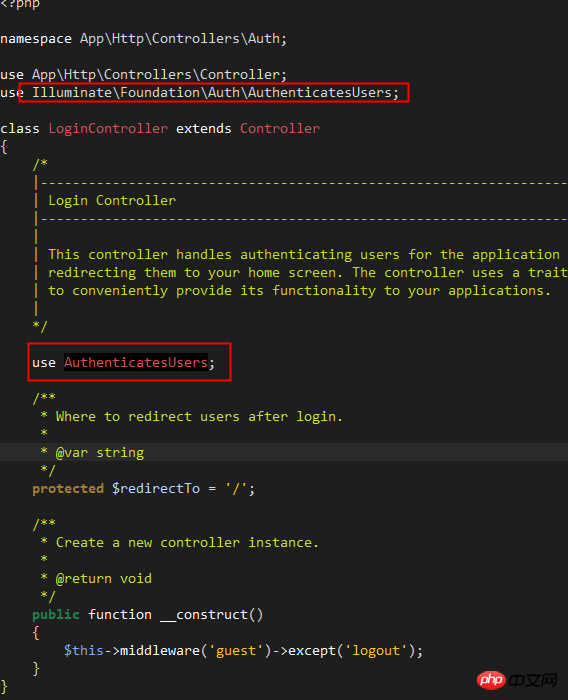

開啟檢視/app/Http/Controller/Auth/LoginController.php ,檔案程式碼很簡潔,其實登入邏輯和方法都整合在Illuminate/Foundation/Auth/AuthenticatesUsers的trait裡了:

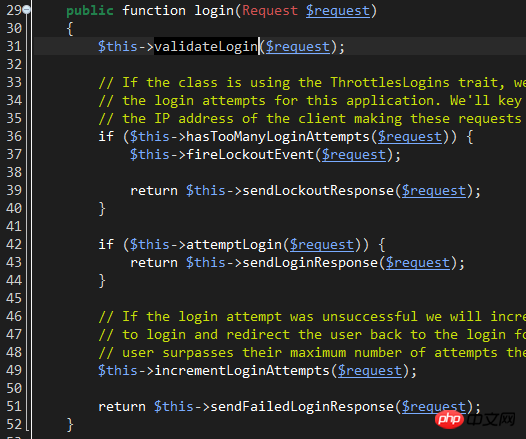

查看Illuminate\Foundation\Auth\AuthenticatesUsers程式碼的login方法,參數$request為請求對象,包含登入請求的資訊包括登入名稱、密碼等:

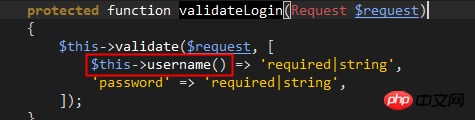

line31: validateLogin方法負責調用controller本身的validate方法驗證使用者名稱和密碼是否符合簡單規則,這就沒必要深入講了。

值得注意的是紅框標註的username方法,開發者可以在LoginController自訂該方法覆寫trait此方法,自訂登入帳號字段,trait預設為' email'。

不要直接改變trait的username()方法,保持Laravel5框架的完整性,道理就不詳說了。

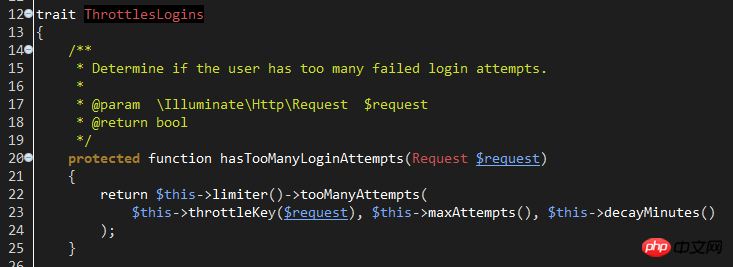

line36:hasTooManyLoginAttempts方法,用來檢驗帳號嘗試登入的次數是否達到設定的最大值。

此方法引用於Illuminate\Foundation\Auth\ThrottlesLogins的trait。看trait名稱就猜得出它是負責避免暴力登入用的。

上圖中的limiter()傳回RateLimiter物件(顧名思義:頻率限制器),該物件是app服務容器建立的。該物件源自於:Illuminate\Cache\RateLimiter檔。

從該物件的位置可以看出,它使用了Laravel快取機制來處理登入次數。

所以上圖hasTooManyLoginAttempts方法是呼叫了RateLimiter物件的tooManyAttempts方法驗證登入次數:

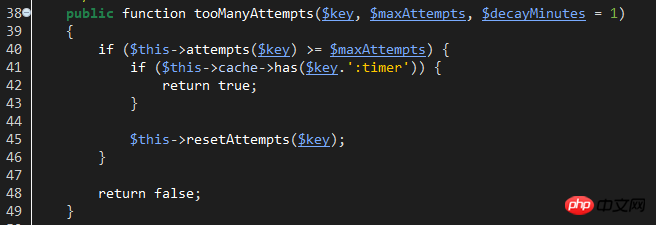

tooManyAttempt方法有三個參數:

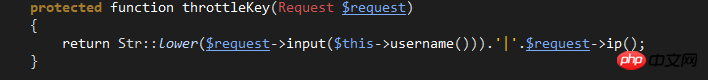

##$key:用於cacche保存目前帳號的登入次數值的相對應key。該key組成是這樣的:

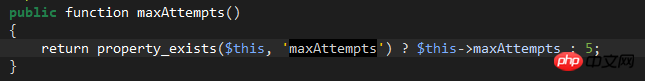

$maxAttempts:最大嘗試登入次數設定值。

該值是可以自訂的,可以寫在LoginController自訂maxAttempts屬性,預設為5次:

$decayMinutes:達到最大嘗試次數後恢復登入的等待時間(分鐘數)。

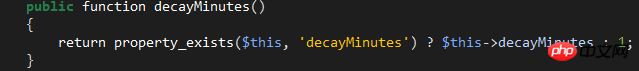

該值也是可自訂的,在LoginController自訂該屬性,預設1分鐘:

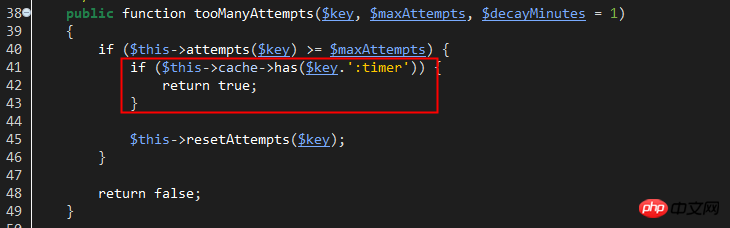

回到RateLimiter::tooManyAttempts方法,方法會判斷目前登入次數是否達到設定值,若達到設定值且還在距離上一次禁止登入時間範圍內,則回傳true,表示目前使用者(IP)還在禁止登入狀態。

下圖中的紅框,用於判斷快取中是否存在$key.':timer'值,該值用了上面的$decayMinutes時間作為過期時間,所以該值的存在與否是恢復登入狀態的關鍵。

如果該快取值不在,則目前使用者可以登入了。這時resetAttempts方法清除$key快取登入次數值,從零開始記錄。

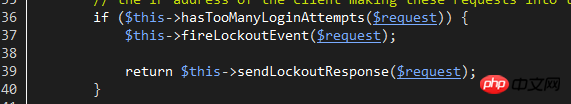

程式碼執行權再回到Illuminate\Foundation\Auth\AuthenticatesUsers的line36行:

當hasTooManyLoginAttempts回傳true時,則發起Lockout事件,並傳回LockoutResponse回應。使用者可以產生Lockout事件監控器,用於處理該事件關連的邏輯,例如記錄登入日誌等。

LockoutResponse回應實質上是拋出驗證異常,異常會自動被Laravel解釋為423狀態碼的回應,並附帶auth.throttle配置資訊。此配置原始語言位於:/resources/lang/en/auth.php。使用者可以在自訂自己的語言資訊。

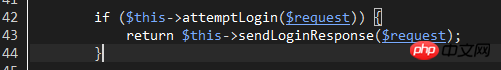

接著,回到Illuminate\Foundation\Auth\AuthenticatesUsers的line42行,開始執行登入驗證了:

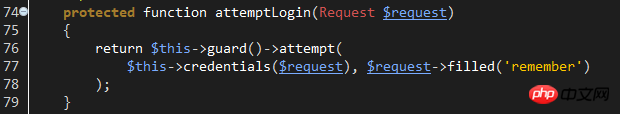

#attemptLogin方法透過config/auth.php配置的看守器名稱,產生對應的看守器對象,然後呼叫該物件的attempt進行登入驗證。

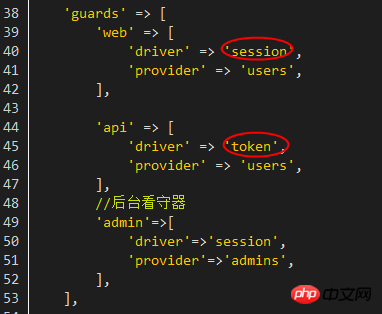

Laravel5看守器目前支援兩種:SessionGuard和tokenGuard,都保存於Illuminate\Auth資料夾中,它們都實作於Illuminate\Contracts\Auth\Guard接口,所以如果需要自訂看守器請實作該介面。

如果要實作web的看守器可進一步實作Illuminate\Contracts\Auth\StatefulGuard介面。

至於在哪種情況下使用哪種看守器,都在config/auth.php中配置:

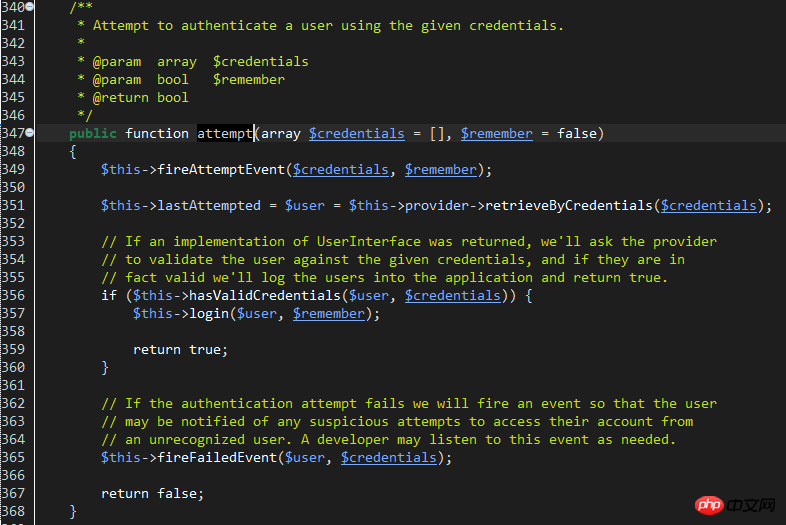

由於這次我分析的是web登入流程,所以要看Illuminate\Auth\sessionGuard的attempt方法:

line 351: 這行作用是透過設定的提供器provider來檢索該帳號資訊。提供者也有兩種:DatabaseUserProvider和EloquentUserProvider。文件位於:/Illuminate/Auth。

具體使用哪一個透過config/auth.php的providers參數配置,配置好後還要在'guards‘參數中指定使用哪一種提供者。提供器實質上就是提供哪一種方式查詢資料庫帳號表,database就是直接用資料庫Db門面查詢,eloquent則用模型查詢。

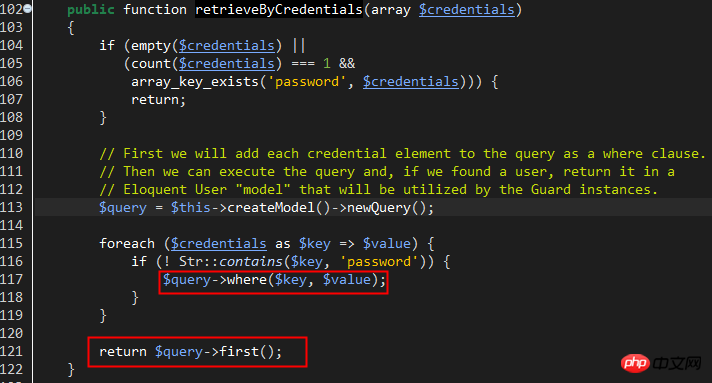

Laravel預設用的是EloquentUserProvider,查看該retrieveByCredentials方法,很明顯看得出是直接帳號名稱來查詢該使用者資訊:

#回到Illuminate\Auth\sessionGuard的attempt方法,line356行的hasValidCredentials方法則進行驗證密碼,如果上一步的使用者資訊能正常檢索的話。

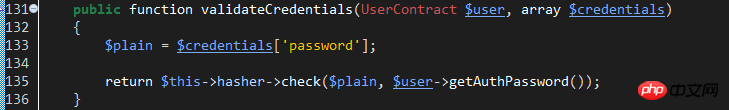

從hasValidCredentials方法體可以看出,它呼叫了提供器的validateCredentials方法來進行密碼驗證。查看下EloquentUserProvider::validateCredentials方法:

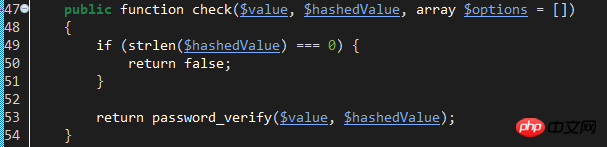

該驗證方法使用了HasherContract契約實作的雜湊類別的check方法。具體的實作類別有:Illuminate\Hashing\BcryptHasher。我們查看該類別的check方法:

#很明顯,它使用了password_verify函數將輸入的明文密碼來比對已散列的密碼值。這要求了資料庫的密碼都已經用了password_hash進行雜湊處理。

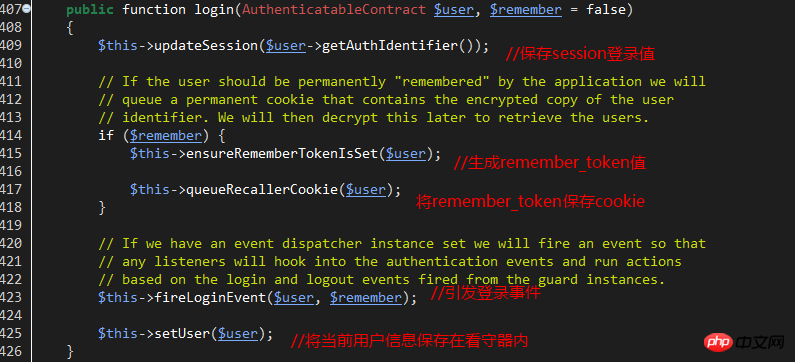

如果驗證密碼成功,則傳回true。回到sessionGuard執行line357的login方法,記錄session和cookie登入狀態。

已儲存的session的key和value分別為:

'key'=>'login_session_'.sha1(static::class) // static::class指涉sessionGuard類別本身

'value'=>目前使用者的主鍵值

如果使用了remember_me選項,則儲存下列cookie,key和value如下:

'key'=>''remember_session_'.sha1(static::class) //static::class指涉sessionGuard類別本身

'value'=>使用者主鍵值.'|'.保存的最近一次remember_token值.'|'.用戶密碼雜湊值

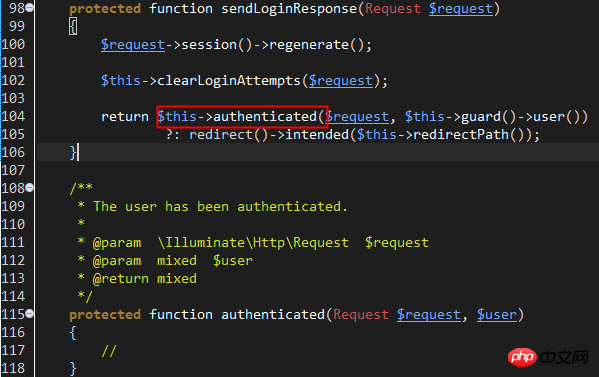

#到此,用戶已成功登錄,執行點又最後回到Illuminate\Foundation\Auth\AuthenticatesUsers的line42 ,attemptLogin已執行完畢並傳回true,然後呼叫sendLoginResponse方法跳到登入後主頁面或上次登入的頁面。

注意authenticated方法是空方法,可以在LoginController重定義方法自訂登入後如何跳躍和處理其他邏輯。

如果未成功登錄,執行Illuminate\Foundation\Auth\AuthenticatesUsers的incrementLoginAttempts($request)方法,增加一次失敗登入次數。增加次數的方法同樣是間接呼叫RateLimiter類別的hit()方法。

最後呼叫sendFailedLoginResponse回傳登入異常。

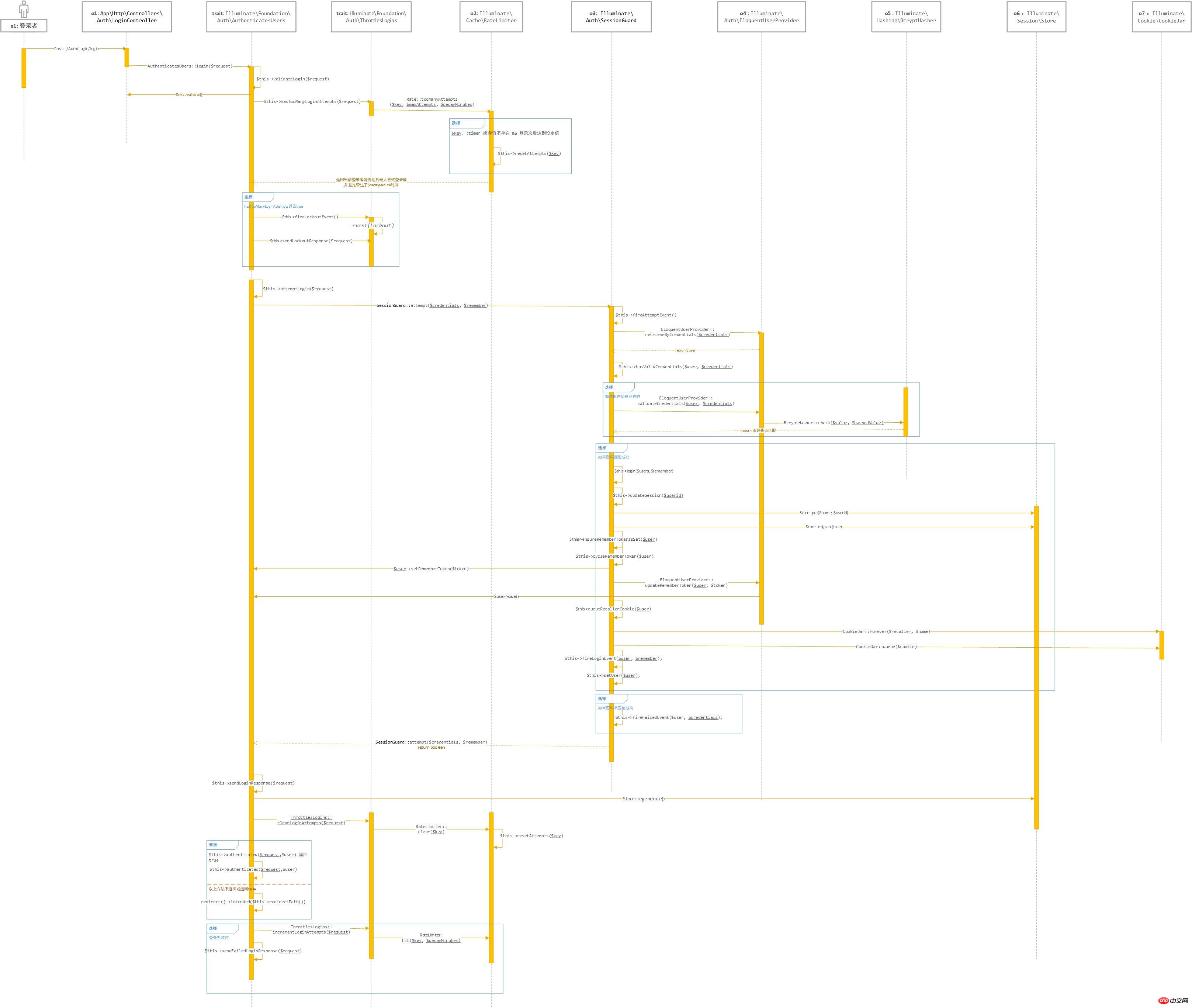

最後附上時序圖,畫得一般般,有些UML概念掌握得不好,見諒:

以上就是本文的全部內容,希望對大家的學習有幫助,更多相關內容請關注PHP中文網!

相關推薦:

使用Wamp建構Php本地開發環境以及HBuilder調試的方法

以上是Laravel5 快速認證邏輯流程的分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!