A | 10.21.32.106 | gdut728 | 目標伺服器,處於內網

|

B | #123.123.123.123 |

|

#外網伺服器,相當於橋樑的作用

|

PS:123.123.123.123只是我隨意起的,大家請別攻擊別人的伺服器啊啊啊

2. 解決方法:

通俗地說:就是在機器A上做到B機器的反向代理;然後在B機器上做正向的代理實現本地端口的轉發

2.1 實現前的準備

每台都要安裝ssh的客戶端。

在這裡我使用的是centos7,都自備ssh。如果是使用其他版本Linux,請手動Google一下咯。

2.2 介紹一下使用到的ssh參數:

#反向代理

#ssh -fCNR

##正向代理程式

ssh -fCNL

-f 后台执行ssh指令

-C 允许压缩数据

-N 不执行远程指令

-R 将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口

-L 将本地机(客户机)的某个端口转发到远端指定机器的指定端口

-p 指定远程主机的端口

******************区分大小写啊各位亲******************

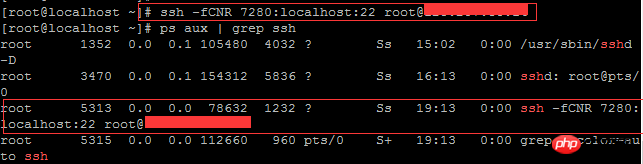

3. 首先在A上面操作:建立A機器到B機器的反向代理,具體指令為

ssh -fCNR [B机器IP或省略]:[B机器端口]:[A机器的IP]:[A机器端口] [登陆B机器的用户名@服务器IP]

在這裡我使用了B機器的7280端口,以及A機器的22端口,按照上面的指令就是這樣子的操作

ssh -fCNR 7280:localhost:22 root@123.123.123.123

檢驗是否已經啟動了可以使用ps aux | grep ssh指令來查看:

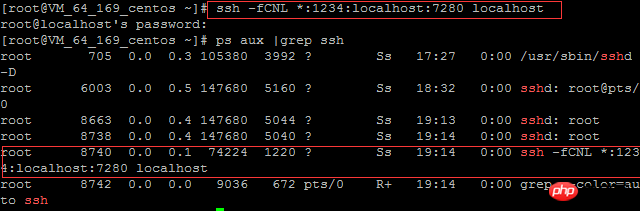

#4. 接著在B上面操作:建立B機器的正向代理,用來做轉發,具體指令為

ssh -fCNL [A机器IP或省略]:[A机器端口]:[B机器的IP]:[B机器端口] [登陆B机器的用户名@B机器的IP]

按照第3那裡輸入的指令,這裡的B機器的端口和上面的B機器的端口是一致的,端口1234的也是B機器的。

ssh -fCNL *:1234:localhost:7280 localhost

檢定是否已經啟動了可以使用ps aux | grep ssh指令來檢視:

在此1234埠為本機轉發端口,負責和外網進行通信,並將資料轉發的7280這個端口,實現了可以從其他機器訪問的功能。同時,*號表示可以接受任何IP的存取。

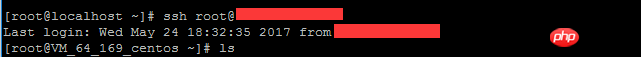

5. 展現奇蹟的時候到了至此我們都配置好了AB機器,那麼我們就可以從一部外網的電腦登陸到內網裡面去啦。鑑於我目前的電腦在內網,而伺服器都是外網的(也就是配置的B機器),所以可以透過B機器連接到我內部網路的A中,具體指令為:

ssh -p1234 gdut728@123.123.123.123

#在此-p參數為指定登陸的IP,我們在上面指定了1234端口為轉發端口,故用1234端口登陸,然後gdut728是內網A機器的用戶名,123.123.123.123為外網B機器的IP位址。

6. 這種反向代理的方式是不穩定的不幸的是這種ssh反向連結會因為逾時而關閉,如果關閉了那從外網連通內網的通道就無法維持了,為此我們需要另外的方法來提供穩定的ssh反向代理隧道。 6.1 ssh每次重連都需要鍵入密碼,故在此首先設定免密碼登陸到內網在內網的機器A上面執行:

ssh-copy-id 内网用户名@外网IP -p指定转发的端口

按照之前我設定的端口,這個指令就是如下

ssh-copy-id gdut728@123.123.123.123 -p1234

那以後這台內網的A機器ssh登陸我外網的B機器就可以免密碼登陸啦~檢驗是否已經可以使用免密碼登陸可以使用如下指令來檢驗:

ssh root@123.123.123.123

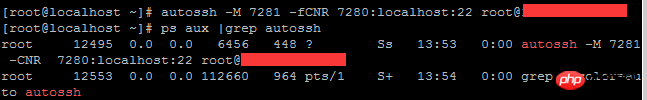

#6.2 用autossh建立穩定隧道centos7上沒有預設安裝autossh的,所以用指令安裝

yum install autossh

來看看特定的autossh的指令為

autossh -M 7281 -fCNR 7280:localhost:22 root@123.123.123.123

autossh的參數與ssh的參數是一致的,但是不同的是,在隧道斷開的時候,autossh會自動重新連接而ssh不會。另外不同的是我們需要指出的-M參數,這個參數指定一個端口,這個端口是外網的B機器用來接收內網A機器的信息,如果隧道不正常而返回給A機器讓他實現重新連接。

7.最後設定在Linux上設定開機自動啟動autossh,免去了重啟Linux後要自己啟動的autossh的麻煩#輸入:

vi /etc/rc.d/rc.local

# 新增內容:##autossh -M 7281 -fCNR 7280 :localhost:22 root@123.123.123.123

因為centos7之後,原來直接修改/etc/rc.d/rc.local#啟動腳本自動生效的功能因為修改了需要重新賦予可執行權限

再輸入

chmod#x /etc/rc.d/rc.local<a href="http://www.php.cn/wiki/1294.html" target="_blank"></a>

8. 結言:

總算配置好了,目前不清楚會不會斷線,明天看看什麼情況再進行更新吧。如有不對之處,請大家指正提出~

參考以下網站

從外網SSH 進區域網,反向代理+正向代理解決方案

使用SSH反向隧道進行內部網路穿透