中間人 (MitM) 攻擊對網路安全構成重大威脅。在這些攻擊中,惡意行為者會攔截客戶端和伺服器之間的通信,從而允許他們竊聽、操縱或竊取資料。本部落格將探討 MitM 攻擊如何在 JavaScript 應用程式環境中發揮作用,並提供實際步驟來保護您的應用程式免受這些威脅。

什麼是中間人攻擊?

當攻擊者秘密攔截並在相信彼此直接通信的兩方之間轉發訊息時,就會發生中間人攻擊。這種攔截可能會導致未經授權的存取敏感數據,例如登入憑證、財務資訊和個人詳細資訊。

中間人攻擊如何運作

中間人攻擊可以透過多種方式執行,包括:

1。 DNS 欺騙: DNS 欺騙涉及更改 DNS 記錄以將使用者重新導向到惡意網站。

範例:

假設您已在 xyz.com 上部署了 Node.js 和 React 應用程式。駭客可以操縱 DNS 記錄,以便當使用者嘗試存取 xyz.com 時,他們會被重定向到與您的網站看起來相同的惡意網站。

防止 DNS 欺騙的步驟:

- 使用 DNSSEC(網域名稱系統安全擴充)新增額外的安全層。

- 定期監控並更新您的 DNS 記錄。

- 使用信譽良好的 DNS 供應商,提供針對 DNS 欺騙的安全功能。

# Example of enabling DNSSEC on your domain using Cloudflare # Visit your domain's DNS settings on Cloudflare # Enable DNSSEC with a single click

2。 IP 欺騙

IP 欺騙涉及冒充受信任的 IP 位址來攔截網路流量。

範例:

攻擊者可以欺騙您伺服器的 IP 位址來攔截您的用戶端和 Node.js 伺服器之間的流量。

防止 IP 欺騙的步驟:

- 實作 IP 白名單,僅允許受信任的 IP 位址與您的伺服器通訊。

- 使用網路級安全措施,例如 VPN 和防火牆。

- 確保伺服器上的 IP 位址正確驗證和過濾。

// Example of IP whitelisting in Express.js

const express = require('express');

const app = express();

const allowedIPs = ['123.45.67.89']; // Replace with your trusted IPs

app.use((req, res, next) => {

const clientIP = req.ip;

if (!allowedIPs.includes(clientIP)) {

return res.status(403).send('Forbidden');

}

next();

});

// Your routes here

app.listen(3000, () => {

console.log('Server is running on port 3000');

});

3。 HTTPS 欺騙

HTTPS 欺騙涉及建立虛假 SSL 憑證來冒充安全網站。

範例:

攻擊者可以為 xyz.com 建立偽造的 SSL 證書,並設定看起來與您的合法伺服器相同的惡意伺服器。

防止 HTTPS 欺騙的步驟:

- 使用憑證透明度來監控和記錄為您的網域所頒發的所有憑證。

- 實作 HTTP 公鑰固定 (HPKP),將 Web 伺服器的加密公鑰與一組特定的 HTTPS 網站關聯起來。

// Example of implementing HPKP in Express.js

const helmet = require('helmet');

const app = express();

app.use(helmet.hpkp({

maxAge: 60 * 60 * 24 * 90, // 90 days

sha256s: ['yourPublicKeyHash1', 'yourPublicKeyHash2'], // Replace with your public key hashes

includeSubDomains: true

}));

// Your routes here

app.listen(3000, () => {

console.log('Server is running on port 3000');

});

4。 Wi-Fi 竊聽

Wi-Fi 竊聽涉及攔截透過不安全的 Wi-Fi 網路傳輸的資料。

範例:

駭客可以設定惡意 Wi-Fi 熱點,並在使用者連接到您的伺服器時攔截使用者和您的伺服器之間傳輸的資料。

防止 Wi-Fi 竊聽的步驟:

- 鼓勵使用者僅連接到安全的 Wi-Fi 網路。

- 實作端對端加密(E2EE)以保護客戶端和伺服器之間傳輸的資料。

- 使用 VPN 加密客戶端和伺服器之間的流量。

// Example of enforcing HTTPS in Express.js

const express = require('express');

const app = express();

app.use((req, res, next) => {

if (req.headers['x-forwarded-proto'] !== 'https') {

return res.redirect(['https://', req.get('Host'), req.url].join(''));

}

next();

});

// Your routes here

app.listen(3000, () => {

console.log('Server is running on port 3000');

});

防止 JavaScript 應用程式中的中間人攻擊

1。到處使用 HTTPS

確保客戶端和伺服器之間的所有通訊均使用 HTTPS 加密。使用 Let's Encrypt 等工具取得免費的 SSL/TLS 憑證。

// Enforce HTTPS in Express.js

const express = require('express');

const app = express();

app.use((req, res, next) => {

if (req.headers['x-forwarded-proto'] !== 'https') {

return res.redirect(['https://', req.get('Host'), req.url].join(''));

}

next();

});

// Your routes here

app.listen(3000, () => {

console.log('Server is running on port 3000');

});

2。驗證 SSL/TLS 憑證

對 SSL/TLS 憑證使用強驗證並避免在生產中使用自簽章憑證。

3。實施內容安全策略 (CSP)

使用 CSP 標頭來限制應用程式可以載入資源的來源,從而降低惡意腳本注入的風險。

// Setting CSP headers in Express.js

const helmet = require('helmet');

app.use(helmet.contentSecurityPolicy({

directives: {

defaultSrc: ["'self'"],

scriptSrc: ["'self'", 'trusted.com'],

styleSrc: ["'self'", 'trusted.com']

}

}));

4。使用安全 Cookie

確保 cookie 被標記為 Secure 和 HttpOnly,以防止透過用戶端腳本存取它們。

// Setting secure cookies in Express.js

app.use(require('cookie-parser')());

app.use((req, res, next) => {

res.cookie('session', 'token', { secure: true, httpOnly: true });

next();

});

5。實施 HSTS(HTTP 嚴格傳輸安全)

使用 HSTS 強制瀏覽器僅透過 HTTPS 與您的伺服器通訊。

// Setting HSTS headers in Express.js

const helmet = require('helmet');

app.use(helmet.hsts({

maxAge: 31536000, // 1 year

includeSubDomains: true,

preload: true

}));

Man-in-the-Middle attacks can have devastating consequences for web applications, leading to data theft and injection attacks. By understanding how these attacks work and implementing robust security measures, you can protect your JavaScript applications and ensure the safety of your users' data. Always use HTTPS, validate SSL/TLS certificates, implement CSP, secure cookies, and enforce HSTS to mitigate the risks of MitM attacks.

以上是防止 JavaScript 應用程式中的中間人 (MitM) 攻擊的步驟的詳細內容。更多資訊請關注PHP中文網其他相關文章!

在JavaScript中替換字符串字符Mar 11, 2025 am 12:07 AM

在JavaScript中替換字符串字符Mar 11, 2025 am 12:07 AMJavaScript字符串替換方法詳解及常見問題解答 本文將探討兩種在JavaScript中替換字符串字符的方法:在JavaScript代碼內部替換和在網頁HTML內部替換。 在JavaScript代碼內部替換字符串 最直接的方法是使用replace()方法: str = str.replace("find","replace"); 該方法僅替換第一個匹配項。要替換所有匹配項,需使用正則表達式並添加全局標誌g: str = str.replace(/fi

自定義Google搜索API設置教程Mar 04, 2025 am 01:06 AM

自定義Google搜索API設置教程Mar 04, 2025 am 01:06 AM本教程向您展示瞭如何將自定義的Google搜索API集成到您的博客或網站中,提供了比標準WordPress主題搜索功能更精緻的搜索體驗。 令人驚訝的是簡單!您將能夠將搜索限制為Y

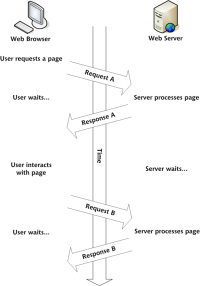

構建您自己的Ajax Web應用程序Mar 09, 2025 am 12:11 AM

構建您自己的Ajax Web應用程序Mar 09, 2025 am 12:11 AM因此,在這裡,您準備好了解所有稱為Ajax的東西。但是,到底是什麼? AJAX一詞是指用於創建動態,交互式Web內容的一系列寬鬆的技術。 Ajax一詞,最初由Jesse J創造

示例顏色json文件Mar 03, 2025 am 12:35 AM

示例顏色json文件Mar 03, 2025 am 12:35 AM本文系列在2017年中期進行了最新信息和新示例。 在此JSON示例中,我們將研究如何使用JSON格式將簡單值存儲在文件中。 使用鍵值對符號,我們可以存儲任何類型的

10個jQuery語法熒光筆Mar 02, 2025 am 12:32 AM

10個jQuery語法熒光筆Mar 02, 2025 am 12:32 AM增強您的代碼演示文稿:10個語法熒光筆針對開發人員在您的網站或博客上共享代碼段的開發人員是開發人員的常見實踐。 選擇合適的語法熒光筆可以顯著提高可讀性和視覺吸引力。 t

10 JavaScript和JQuery MVC教程Mar 02, 2025 am 01:16 AM

10 JavaScript和JQuery MVC教程Mar 02, 2025 am 01:16 AM本文介紹了關於JavaScript和JQuery模型視圖控制器(MVC)框架的10多個教程的精選選擇,非常適合在新的一年中提高您的網絡開發技能。 這些教程涵蓋了來自Foundatio的一系列主題

8令人驚嘆的jQuery頁面佈局插件Mar 06, 2025 am 12:48 AM

8令人驚嘆的jQuery頁面佈局插件Mar 06, 2025 am 12:48 AM利用輕鬆的網頁佈局:8 ESTISSEL插件jQuery大大簡化了網頁佈局。 本文重點介紹了簡化該過程的八個功能強大的JQuery插件,對於手動網站創建特別有用

什麼是這個'在JavaScript?Mar 04, 2025 am 01:15 AM

什麼是這個'在JavaScript?Mar 04, 2025 am 01:15 AM核心要點 JavaScript 中的 this 通常指代“擁有”該方法的對象,但具體取決於函數的調用方式。 沒有當前對象時,this 指代全局對象。在 Web 瀏覽器中,它由 window 表示。 調用函數時,this 保持全局對象;但調用對象構造函數或其任何方法時,this 指代對象的實例。 可以使用 call()、apply() 和 bind() 等方法更改 this 的上下文。這些方法使用給定的 this 值和參數調用函數。 JavaScript 是一門優秀的編程語言。幾年前,這句話可

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

Safe Exam Browser

Safe Exam Browser是一個安全的瀏覽器環境,安全地進行線上考試。該軟體將任何電腦變成一個安全的工作站。它控制對任何實用工具的訪問,並防止學生使用未經授權的資源。

DVWA

Damn Vulnerable Web App (DVWA) 是一個PHP/MySQL的Web應用程序,非常容易受到攻擊。它的主要目標是成為安全專業人員在合法環境中測試自己的技能和工具的輔助工具,幫助Web開發人員更好地理解保護網路應用程式的過程,並幫助教師/學生在課堂環境中教授/學習Web應用程式安全性。 DVWA的目標是透過簡單直接的介面練習一些最常見的Web漏洞,難度各不相同。請注意,該軟體中

SublimeText3 英文版

推薦:為Win版本,支援程式碼提示!

EditPlus 中文破解版

體積小,語法高亮,不支援程式碼提示功能

SublimeText3 Linux新版

SublimeText3 Linux最新版