Kajian: Analisis MOBOX Digodam

- 王林ke hadapan

- 2024-03-21 09:46:191370semak imbas

Latar Belakang

Pada 14 Mac 2024, menurut amaran awal daripada sistem pemantauan keselamatan SlowMist MistEye, protokol pinjaman terdesentralisasi MOBOX pada rantaian Optimisme telah diserang, mengakibatkan kerugian kira-kira AS$750,000 Pasukan keselamatan SlowMist menganalisis insiden serangan dan berkongsi keputusan seperti berikut:

(https://twitter.com/SlowMist_Team/status/1768167772230713410)

Penyerang Alamat:0x4e2c6096985e0b2825d06c16f1c8cdc559c1d6f8

0x96f004c81d2c7b907f92c45922d38b870a 7BC13A7838E

Transaksi Penyerang:

0x4ec3061724ca9 F0B8D400866DDDD83B92647AD8C943A1C0AE9AE6C9BD1EF789417

Att Core

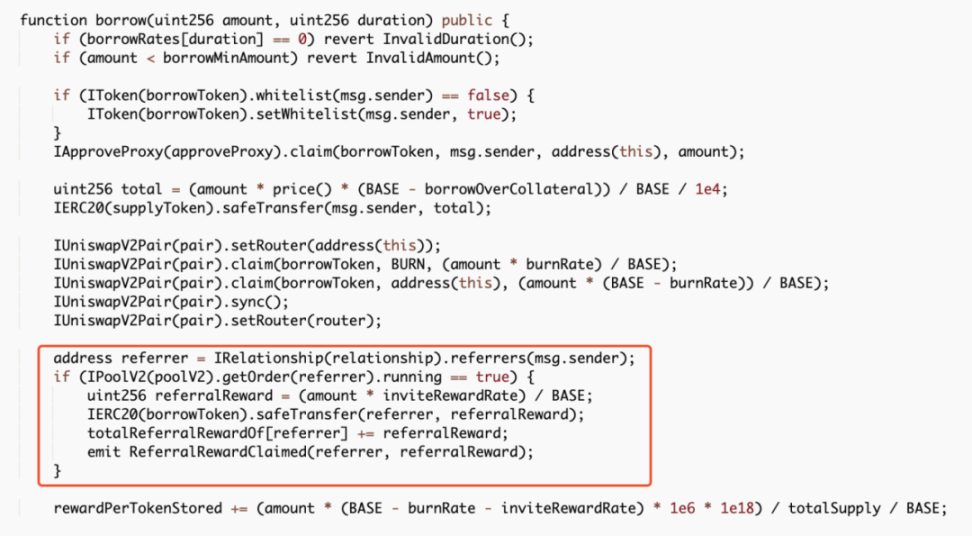

Terdapat dua perkara teras utama serangan ini Satu ialah penyerang mengeksploitasi kelemahan fungsi borrow() dalam kontrak Setiap kali fungsi ini dipanggil, pengedaran ganjaran ke alamat pengesyor akan dicetuskan. Memandangkan pengiraan ganjaran adalah berdasarkan bilangan token yang dipindahkan, penyerang boleh meningkatkan jumlah peminjaman seterusnya dengan memindahkan ganjaran kepada perujuk kembali ke kontrak yang diserang semula. Yang kedua ialah setiap kali fungsi borrow() dipanggil, sebahagian daripada token MO dalam pool akan dibakar, jadi harga token MO terus dinaikkan Pada akhirnya, penyerang boleh membuat keuntungan dengan terus meminjam dan ganjaran yang menimpa.

Analisis Transaksi

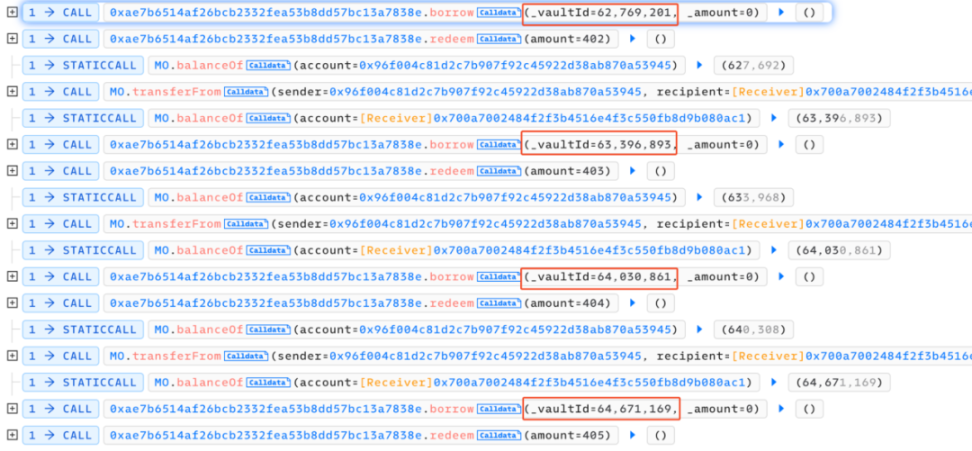

Kita boleh mendapati bahawa keseluruhan proses serangan adalah terutamanya melalui gelung yang memanggil fungsi borrow() dengan kelemahan, dan kemudian segera memanggil redeem() untuk penebusan, dan kemudian memperuntukkan token kepada pengesyor Pindahkan kembali ke kontrak serangan.

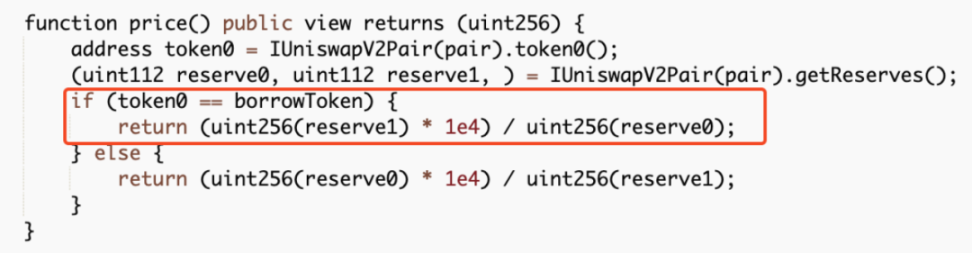

Menyusul fungsi borrow() untuk analisis, kita dapati setiap kali fungsi ini dipanggil, sebahagian daripada token MO dalam pool akan dibakar.

Walau bagaimanapun, jumlah USDT yang dipinjamkan dikira berdasarkan harga token MO dalam pool Memandangkan harga token MO terus meningkat akibat pembakaran, akhirnya penyerang boleh meminjam sejumlah kecil token MO jumlah token USDT telah dikeluarkan.

Di samping itu, setiap peminjaman akan memberikan alamat perujuk ganjaran dividen, dan fungsi dikira berdasarkan jumlah token MO yang diluluskan.

Walau bagaimanapun, memandangkan alamat perujuk juga dikawal oleh penyerang (0x96f004c81d2c7b907f92c45922d38ab870a53945), penyerang boleh memindahkan semula bahagian ini kepada ganjaran yang seterusnya pahala .

Selepas operasi kitaran di atas, penyerang menaikkan harga token MO, dan akhirnya boleh menggunakan jumlah yang sangat kecil token MO untuk meminjamkan sejumlah besar USDT dalam kontrak, dan Exchange semua tidak seimbang secara langsung USDT keluar dari kolam dan keluar dengan keuntungan. . dan dapatkan pengesyoran Orang memberi ganjaran kepada orang, dan kemudian pindahkan kembali token dan meminjamnya semula, dengan itu terus menambah ganjaran dan memanipulasi harga. Pasukan keselamatan SlowMist mengesyorkan agar pihak projek menambah had masa penguncian kepada fungsi yang serupa dan mempertimbangkan pelbagai faktor semasa mereka bentuk model harga pinjaman untuk mengelakkan insiden serupa berulang.

Atas ialah kandungan terperinci Kajian: Analisis MOBOX Digodam. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Artikel berkaitan

Lihat lagi- Tether mengeluarkan $1 bilion USDT stablecoin pada Tron dan berkembang kepada protokol DeFi

- Apakah platform dagangan USDT? Sepuluh teratas kedudukan aplikasi perisian platform dagangan USDT

- Beli usdt - platform untuk membeli usdt

- ENS merancang untuk membina rangkaian Layer 2 sendiri! Atau berdasarkan teknologi Optimisme

- Platform untuk perdagangan USDT Top 10 platform dagangan mata wang maya