Rumah >pangkalan data >Redis >Apakah proses pengesahan SpringSecurity+Redis?

Apakah proses pengesahan SpringSecurity+Redis?

- 王林ke hadapan

- 2023-06-03 15:22:201166semak imbas

Kata pengantar memperkenalkan

Kombinasi tindanan teknologi yang popular untuk pengurusan kebenaran di pasaran hari ini ialah

ssm+shrio

SpringCloud+SpringBoot+SpringSecurity

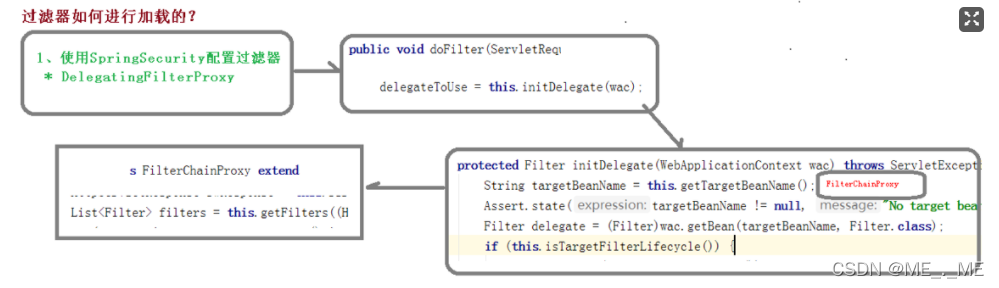

Gabungan ini secara semula jadi mempunyai ciri tersendiri Disebabkan prinsip konfigurasi suntikan automatik SpringBoot, apabila mencipta projek Bekas penapis (DelegatingFilterProxy) yang mengurus SpringSecurity disuntik secara automatik dan penapis ini ialah teras keseluruhan SpringSercurity . Ia mengawal keseluruhan proses pengesahan kebenaran SpringSercurity, dan SpringBoot membantu anda menyuntiknya secara automatik ke dalam Walau bagaimanapun, menggunakan ssm

untuk menyepadukan Keselamatan akan menggunakan banyak fail konfigurasi dan tidak mudah dibangunkan skim kebenaran perkhidmatan mikro boleh disepadukan dengan sempurna dengan Cloud, jadi Keselamatan lebih berkuasa dan lebih lengkap daripada Shrio.

Fail konfigurasi teras Security

Teras: Kelas SecurityConfig memanjangkan WebSecurityConfigurerAdapter

Selepas kita mengkonfigurasi WebSecurity, fokuskan kaedah WebSecurity Untuk konfigurasi berkaitan dalam keseluruhan proses pengesahan keselamatan, sudah tentu, sebelum mengkonfigurasi, kami terlebih dahulu memahami secara ringkas proses

Selepas melihat secara ringkas keseluruhan proses pengesahan pihak berkuasa, mudah untuk membuat kesimpulan bahawa teras Spring Security adalah seperti berikut Beberapa item konfigurasi

Pemintas

Penapis

Pengendali (Pengendali, pengendali pengecualian, pengendali kejayaan log masuk)

Kemudian mari kita selesaikan proses pengesahan melalui konfigurasi dahulu! ! ! !

Proses pengesahan keselamatan

Andaikan kami ingin melaksanakan fungsi pengesahan berikut

1 Ia adalah permintaan log masuk

Kita perlu terlebih dahulu menentukan sama ada kod pengesahan adalah betul (penapis kod pengesahan, pra-pemintasan melalui addFilersebelum ini)

dan kemudian tentukan sama ada nama pengguna dan kata laluan adalah betul (gunakan binaan -dalam penapis nama pengguna dan kata laluan , UsernamePasswordAuthenticationFilter)

Konfigurasikan pengendali pengecualian (Handler) untuk menulis maklumat pengecualian melalui strim IO

Mengenai proses Pengesahan kata laluan:

Peraturan pengesahan kata laluan UsernamePasswordAuthenticationFilter disahkan berdasarkan peraturan dalam UserDetailsService di bawah AuthenticationManagerBuilder (pengurus pengesahan):

Kaedah teras:

1. public UserDetails *loadUserByUsername(String username)

Pergi ke pangkalan data untuk bertanya sama ada ia wujud melalui nama pengguna parameter permintaan Jika ia wujud, ia akan dirangkumkan dalam UserDetails dan proses pengesahan adalah untuk mendapatkan nama pengguna dan kata laluan dalam UserDetail melalui AuthenticationManagerBuilder Untuk mengesahkan,

supaya kami boleh mengkonfigurasi fail yaml untuk menetapkan kata laluan akaun melalui

untuk menetapkan akaun melalui pangkalan data digabungkan dengan Kata Laluan UserDetail

(Kaedah dalam UserDetailsService, sila ambil perhatian bahawa UserDetailsService perlu disuntik ke dalam AuthenticationManagerBuilder)

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

SysUser sysUser = sysUserService.getByUsername(username);

if (sysUser == null) {

throw new UsernameNotFoundException("用户名或密码不正确");

}

// 注意匹配参数,前者是明文后者是暗纹

System.out.println("是否正确"+bCryptPasswordEncoder.matches("111111",sysUser.getPassword()));

return new AccountUser(sysUser.getId(), sysUser.getUsername(), sysUser.getPassword(), getUserAuthority(sysUser.getId()));

}Selepas lulus pengesahan ini, penapis akan membiarkannya berlalu, jika tidak, gunakan tersuai Atau pemprosesan lalai

fail konfigurasi teras:

package com.markerhub.config;

import com.markerhub.security.*;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

@Configuration

@EnableWebSecurity

@EnableGlobalMethodSecurity(prePostEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

LoginFailureHandler loginFailureHandler;

@Autowired

LoginSuccessHandler loginSuccessHandler;

@Autowired

CaptchaFilter captchaFilter;

@Autowired

JwtAuthenticationEntryPoint jwtAuthenticationEntryPoint;

@Autowired

JwtAccessDeniedHandler jwtAccessDeniedHandler;

@Autowired

UserDetailServiceImpl userDetailService;

@Autowired

JwtLogoutSuccessHandler jwtLogoutSuccessHandler;

@Bean

JwtAuthenticationFilter jwtAuthenticationFilter() throws Exception {

JwtAuthenticationFilter jwtAuthenticationFilter = new JwtAuthenticationFilter(authenticationManager());

return jwtAuthenticationFilter;

}

@Bean

BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

private static final String[] URL_WHITELIST = {

"/login",

"/logout",

"/captcha",

"/favicon.ico",

};

protected void configure(HttpSecurity http) throws Exception {

http.cors().and().csrf().disable()

// 登录配置

.formLogin()

.successHandler(loginSuccessHandler)

.failureHandler(loginFailureHandler)

.and()

.logout()

.logoutSuccessHandler(jwtLogoutSuccessHandler)

// 禁用session

.and()

.sessionManagement()

.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

// 配置拦截规则

.and()

.authorizeRequests()

.antMatchers(URL_WHITELIST).permitAll()

.anyRequest().authenticated()

// 异常处理器

.and()

.exceptionHandling()

.authenticationEntryPoint(jwtAuthenticationEntryPoint)

.accessDeniedHandler(jwtAccessDeniedHandler)

// 配置自定义的过滤器

.and()

.addFilter(jwtAuthenticationFilter())

.addFilterBefore(captchaFilter, UsernamePasswordAuthenticationFilter.class)

;

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailService);

}

}2 permintaan

Lihat melalui JwtfFilter Sama ada status dilog masuk

Nota apabila menggunakan penyepaduan Redis

Pada asasnya, ia masih menulis rantai penapis:

Dalam Tambah penapis sebelum permintaan log masuk

Beri perhatian kepada masa tamat tempoh kod pengesahan yang disimpan dalam redis . Jika masa tamat tempoh melebihi, ia akan dipintas oleh pemintas kod pengesahan

-

Antara muka untuk menjana kod pengesahan perlu disediakan dan disimpan dalam Redis

Kod pengesahan perlu dipadamkan selepas menggunakannya

// 校验验证码逻辑

private void validate(HttpServletRequest httpServletRequest) {

String code = httpServletRequest.getParameter("code");

String key = httpServletRequest.getParameter("token");

if (StringUtils.isBlank(code) || StringUtils.isBlank(key)) {

System.out.println("验证码校验失败2");

throw new CaptchaException("验证码错误");

}

System.out.println("验证码:"+redisUtil.hget(Const.CAPTCHA_KEY, key));

if (!code.equals(redisUtil.hget(Const.CAPTCHA_KEY, key))) {

System.out.println("验证码校验失败3");

throw new CaptchaException("验证码错误");

}

// 一次性使用

redisUtil.hdel(Const.CAPTCHA_KEY, key);

}Atas ialah kandungan terperinci Apakah proses pengesahan SpringSecurity+Redis?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!