Rumah >Operasi dan penyelenggaraan >Keselamatan >Apakah organisasi Turla?

Apakah organisasi Turla?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-06-03 13:44:291853semak imbas

Gambaran Keseluruhan Organisasi Turla

Turla juga dikenali sebagai Ular, Uroburos, Waterbug dan WhiteBear. Selepas didedahkan oleh GData pada 2014, Kaspersky, Symantec dan ESET terus menjejak dan menganalisis organisasi. Masa penyusunan fail berniat jahat yang digunakan oleh kumpulan itu boleh ditarik balik ke seawal 2011. Sejak tahun 2006, fail berniat jahat Agent.BTZ boleh didapati dikaitkan dengan organisasi ini Kesimpulan ini berdasarkan perbandingan kod dan fungsi. Oleh itu, boleh disimpulkan bahawa organisasi itu telah mula melakukan serangan seawal tahun 2006 lagi.

Pasukan Turla menggunakan teknologi rootkit untuk memantau komputer bagi mencapai kecurian data. Kaedah ini sangat praktikal dalam versi awal Windows dan boleh menyembunyikan dengan berkesan dalam komputer dan mempunyai kebenaran yang lebih tinggi. Bermula dari Windows Vista, Microsoft telah mengukuhkan kawalannya ke atas proses pemuatan pemacu pihak ketiga, memerlukan sijil dan persetujuan pengguna sebelum ia boleh dipasang seperti biasa. Oleh itu, organisasi Turla beralih kepada proses pencerobohan yang lebih kompleks dan menanam perisian kawalan jauh tanpa kit rootkit untuk mengumpul maklumat, tetapi ini meningkatkan peluang penemuan.

Serangan Turla menyasarkan agensi kerajaan, kedutaan, institusi tentera, institusi penyelidikan pendidikan dan syarikat farmaseutikal. Pada asalnya didedahkan berikutan serangan terhadap perkhidmatan perisikan A.S. Dalam beberapa tahun kebelakangan ini, organisasi itu telah menyasarkan pelayan Kementerian Luar Jerman dan syarikat berkaitan ketenteraan Perancis dan mencuri sejumlah besar maklumat perisikan.

Selepas menganalisis perisian hasad yang digunakan oleh organisasi Turla, maklumat berikut telah diringkaskan:

1. Output maklumat nyahpepijat oleh penyerang semasa menulis perisian hasad adalah dalam bahasa Inggeris, tetapi bukan dalam bahasa asli bahasa;

2. Infrastruktur penyerang berasal dari Rusia

3. Bahasa lalai yang digunakan oleh penyerang adalah

4. Jejak yang serupa juga muncul dalam Ejen. BTZ .

Oleh itu, ia ditetapkan sebagai organisasi serangan ancaman yang berasal dari Rusia.

Kaedah pencerobohan organisasi Turla

Kaedah organisasi Turla mengoyak peralatan pertahanan adalah melalui serangan tempuling dan serangan lubang air menggunakan kaedah kejuruteraan sosial.

2.1 Serangan Kejuruteraan Sosial

Semasa serangan yang pada mulanya ditemui, penyerang menggunakan fail PDF dengan kelemahan dan menghantarnya melalui e-mel. Gunakan teknik kejuruteraan sosial untuk menarik pengguna supaya mengklik pada fail PDF dan memajukannya kepada rakan sekerja atau atasan. Pada masa yang sama, terdapat juga pemasang perisian hasad dengan sambungan ".SCR" dalam lampiran, yang mengeluarkan fail RAR semasa pemasangan dan membuka fail PDF biasa terbina dalam.

Fail PDF biasa

Terdapat juga artikel berkaitan serangan wabak yang diterbitkan oleh Fuying Lab pada bulan April menggunakan kaedah serangan yang serupa.

2.2 Serangan lubang berair

Sepanjang 2010-2016, organisasi ini sentiasa menggunakan pelayar untuk melakukan serangan, termasuk serangan lubang berair dan kelemahan 0hari. Penyerang menanamkan skrip JavaScript berniat jahat yang dikenal pasti dalam rajah di bawah ke dalam tapak web serangan Apabila pengguna melawati tapak web yang terjejas, skrip JavaScript akan dilaksanakan.

Setelah mengisih, kami memperoleh semua laman web yang telah diserang dan nama mereka:

Tapak web di atas digunakan sebagai serangan lubang air antara 2014 dan 2017. Tapak ini dibenamkan dengan kod JavaScript, yang dilaksanakan apabila pengguna melawati Kebanyakan fungsinya adalah untuk mendapatkan senarai pemalam penyemak imbas, resolusi skrin dan maklumat lain. Pada masa yang sama, Turla akan secara aktif memilih pengguna yang mereka minati semasa melakukan serangan dan menghantar fail berniat jahat Bentuk yang paling penting ialah menggunakan pakej pemasangan Adobe Flash palsu untuk memasang pintu belakang.

Kaedah serangan Turla yang lebih tersendiri ialah menggunakan Adobe untuk penipuan serangan Hasil ini juga berkaitan dengan arah penangkapan Sebilangan besar tapak web kerajaan jarang berulang dan dikemas kini dengan cepat selepas ia dibina seni bina yang lebih maju, Adobe Flash, pemalam dengan sejumlah besar kelemahan, telah disepadukan secara mendalam ke dalam tapak web ini. Oleh itu, serangan berkaitan Adobe Flash tidak pernah hilang apabila ia datang untuk menangkap ancaman yang berkaitan.

2.3 rampasan dan pengubahsuaian trafik MITM

Apabila menjalankan serangan, organisasi Turla merampas rangkaian Adobe melalui MITM (serangan man-in-the-middle), menyebabkan pengguna menggantikan kandungan muat turun pengguna memuat turun perisian hasad tanpa disedari oleh pengguna dan melengkapkan kawalan ke atas hos sasaran. Walau bagaimanapun, pendekatan ini memerlukan akses kepada penghalaan teras dan mungkin memerlukan penggodaman pada nod kritikal dalam perusahaan atau kerajaan.

Walau bagaimanapun, proses serangan yang diperhatikan pada bahagian pengguna adalah sangat mudah Sebagai contoh, pengguna mengakses pautan berikut, yang dimiliki oleh Adobe dan merupakan subdomain Adobe, http://admdownload.adobe.com. / bin /live/flashplayer27_xa_install.exe, muat turun fail berniat jahat Turla melalui pautan ini, tetapi medan perujuk dalam pengepala http permintaan ditukar kepada:

http://get.adobe.com/flashplayer/download/?installer=Flash_Player,这个地址与正常下载Adobe的域名相同,协议不同。分析认为,这里是为了绕过Adobe检测机制而插入的referer信息,以便于能够正常访问到admdownload.adobe.com。

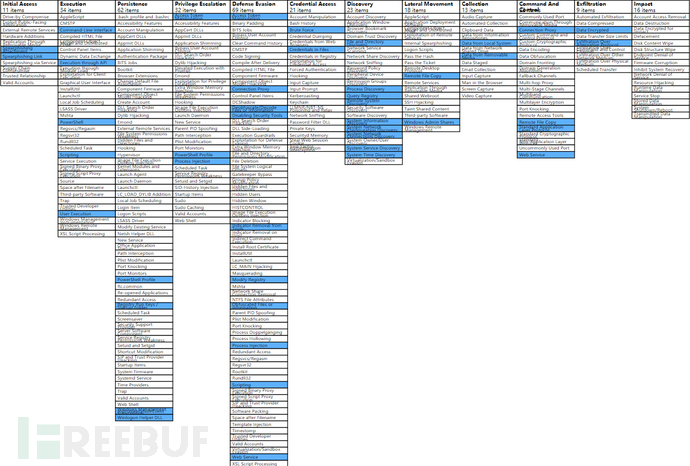

Turla攻击技术梳理

ATT&CK矩阵

Turla组织常用RAT简析

在侵入内部网络后,Turla组织会对目标进行筛选,挑选出感兴趣的,具有高价值信息的目标,并在感染设备上投放恶意软件。从2011年起至今,Turla被发现针对Windows、Linux、MacOS平台均开发了对应的恶意软件,持续窃取机密信息。

4.1 第一阶段后门——The Epic

该后门会对环境进行检测和处理,通过识别一些网络监测工具来判断是否可以执行,包括:tcpdump.exe、windump.exe、ethereal.exe、wireshark.exe、dsniff.exe。在与C2进行通信则采用了HTTP协议,通过对

Pintu belakang menggunakan ID untuk menandakan mangsa Apabila berkomunikasi buat kali pertama, ia akan menghantar paket data dengan maklumat komputer ke C2, dan menggunakan algoritma penyulitan untuk menyulitkan kandungan yang dihantar, tetapi penyerang The key. juga dihantar dengan cara ini, jadi trafik boleh dinyahsulit dan dianalisis.

Apabila organisasi Turla menentukan bahawa sasaran layak untuk diserang selanjutnya berdasarkan maklumat pemulangan, penyerang akan menggunakan pintu belakang peringkat kedua pada peranti sasaran. Pintu belakang peringkat pertama boleh difahami sebagai ujian serangan oleh organisasi Turla Kaedah ini boleh mengelakkan memuat turun Uroburos ke peranti yang tidak berkaitan dan mengurangkan risiko pendedahan.

4.2 Pintu belakang peringkat kedua - Uroburos

Uroburos ialah pintu belakang yang paling terkenal Apabila Turla pertama kali ditemui, ia adalah pintu belakang rootkit yang diekstrak daripada peranti yang terjejas. Untuk memastikan kesembunyian dan kecekapan serangan, penyerang juga menggunakan sistem fail maya yang disulitkan semasa menggunakan pintu belakang.

Uroburos memastikan ia boleh terus berada dalam sistem dengan mencipta perkhidmatan Maklumat nilai utama berikut boleh didapati dalam pendaftaran:

HKLMSystemCurrentControlSetServicesUltra3

Fungsi utama bagi. Uroburos adalah seperti berikut:

l Cangkuk fungsi kekunci

l Nyahsulit sistem fail maya

l Inject Ring3 lapisan

l komunikasi C&C

l Grab paket data

Cakuk Sebaris

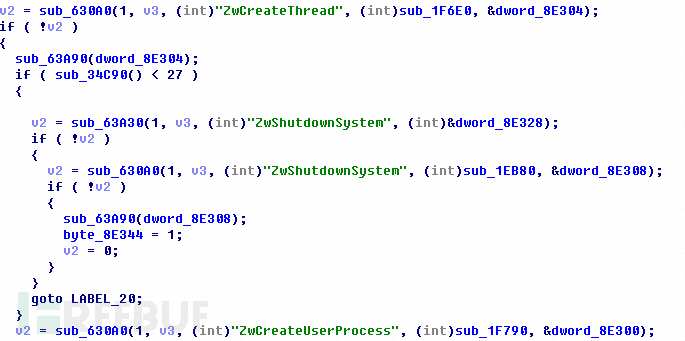

Uroburos menggunakan cangkuk Sebaris untuk mengubah suai fungsi utama, seperti:

untuk ZwQueryKey(), ZwEnumerateKey(), ZwCreateKey() dan ZwSaveKey () Fungsi cangkuk, tujuannya adalah untuk menyembunyikan kunci kegigihan yang ditambahkan dalam pendaftaran.

Cangkuk fungsi ZwReadFile() adalah untuk menyembunyikan failnya sendiri.

Cangkuk fungsi ZwQuerySystemInformation() adalah untuk menyembunyikan objek pemacu.

Cangkuk fungsi ZwTerminateProcess() adalah untuk membersihkan persekitaran apabila ia berhenti berfungsi dan mengelakkan masalah seperti skrin biru.

Kaitkan fungsi ObOpenObjectByName() untuk menyembunyikan sistem fail maya.

Senarai fungsi cangkuk separa

Nyahsulit sistem fail

Uroburos menyediakan dua sistem fail maya, NTFS dan FAT32, untuk menyesuaikan diri dengan situasi berbeza . Peranti, melalui sistem fail maya ini, penyerang boleh menyimpan data yang dicuri, alat penggodaman, atau menjalankan maklumat log yang perlu dikeluarkan dalam sistem Dengan mengaitkan fungsi kernel, ia juga menghalang perisian anti-virus daripada mencari sistem fail maya . Ini meningkatkan penyembunyian Pada masa yang sama, kerana ia tidak menduduki cakera sistem, persepsi pada bahagian pengguna adalah hampir sifar.

Sistem fail maya disulitkan menggunakan CAST-128 Kunci dikodkan dengan keras dalam fail pemacu dan dinyahsulit apabila pemacu dipasang dan dijalankan Selepas penyahsulitan, skrip .bat disimpan dalam sistem fail . Skrip pas Gunakan arahan bersih untuk menemui mesin intranet dan mendapatkan maklumat asas tentang mesin dalam LAN untuk digunakan dalam pergerakan sisi.

Terdapat juga fail baris gilir dalam sistem fail Setiap fail baris gilir mengandungi uid, jenis, cap waktu dan muatan juga termasuk kunci untuk penyahsulitan. Menganalisis rekod tangkapan fail lain mendedahkan bahawa fail konfigurasi dan jenis fail lain juga mungkin disertakan.

Tangkapan Paket Data

Uroburos menyokong menangkap trafik, mengubah suai dan memintas paket data. Ia boleh mengendalikan trafik protokol HTTP, ICMP dan SMTP, dan boleh mendapatkan maklumat penghantaran lapisan aplikasi melalui paip bernama.

Pada masa yang sama, penyerang telah menempah antara muka untuk menambah protokol baharu dan kaedah baharu untuk memproses trafik Penyerang mencapai tujuan serangan berterusan dengan mengemas kini fail yang terkandung dalam sistem fail maya.

Komunikasi C&C

Uroburos menyediakan kaedah komunikasi tcp, enc, np, boleh dipercayai, frag, udp, m2d, doms, t2m, domc. Anda boleh lihat dalam kod bahawa np, boleh dipercayai, frag, enc, m2b dan m2d berkomunikasi melalui NamedPipe. Kedua-dua tcp dan udp membina paket data pada lapisan pemacu untuk komunikasi.

4.3 Pintu belakang peringkat kedua - Karbon

Penyerang akan menilai nilai sasaran pada peringkat awal pencerobohan Selepas membangkitkan minat penyerang, penyerang akan menanam pintu belakang Karbon ke dalam peranti itu. Karbon ialah alat modular yang mencapai fungsi yang sepadan dengan menggantikan pemalam yang berbeza.

Dalam sampel Carbon yang ditangkap awal, modul pemalamnya diletakkan di bahagian sumber Modul yang paling penting ialah modul yang dipanggil carbon_system.dll, yang mempunyai dua fungsi yang dieksport, ModuleStart dan ModuleStop. Dalam fungsi ModuleStart, berbilang mutex dicipta untuk membezakan unit modul yang berbeza, dan fail log dicipta dalam direktori System\ untuk merekodkan maklumat nyahpepijat yang dijana semasa pelaksanaan.

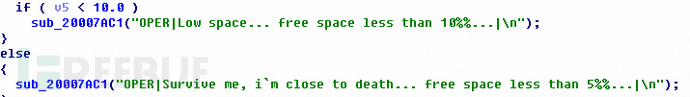

Sebagai modul fungsi utama, carbon_system.dll akan mencipta tetingkap bernama paip untuk komunikasi antara modul lain, menerima maklumat yang diperolehi oleh modul berfungsi lain dan menulisnya ke dalam fail, menunggu untuk dimuat naik. carbon_system.dll mendapatkan maklumat cakera melalui GetDiskFreeSpaceExA untuk memantau penggunaan cakera Apabila cakera penuh, ia akan menulis "maklumat bantuan" pada fail log untuk dimuat naik untuk memberitahu penyerang.

carbon_system.dll memanggil modul lain melalui LoadLibrary, memanggil fungsi mula untuk bermula dan merekodkan masa permulaan, nama modul dan maklumat lain dalam log.

Ia juga mengumpul maklumat proses yang berjalan pada peranti semasa, memantau perubahan proses dan merekodkan maklumat proses dalam fail log Begitu juga, paip masih digunakan untuk penghantaran data.

Carbon akan membaca maklumat tugasan daripada fail konfigurasi semasa melaksanakan tugasan:

task_idpath | task_config_filepath | Setiap tugas mempunyai nombor ID bebasnya sendiri, dan parameter tambahan digunakan untuk menentukan kaedah dan kaedah yang dijalankan.

carbon_system.dll adalah seperti terminal kawalan Ia adalah kit serangan yang dibangunkan secara sistematik Anda boleh menambah atau memadam modul sesuka hati Anda hanya perlu menyediakan fungsi eksport yang sepadan. dll melewati pemantauan Maklumat log yang dijana oleh modul berbeza digunakan untuk menentukan sama ada arahan itu berjaya dilaksanakan, yang juga menyembunyikan aktiviti penyerang pada tahap tertentu.

Selain itu, Turla juga menyediakan versi 64-bit carbon_system.dll untuk digunakan dalam persekitaran x64. Cobra ialah nama projek yang boleh dilihat dalam maklumat PDB yang Turla tidak dialih keluar dalam versi 64-bit..

f:WorkshopProjectscobracarbon_systemx64Releasecarbon_system.pdb

Walau bagaimanapun, maklumat PDB tidak ditemui dalam versi x86 Selepas kompilasi selesai, penyerang tidak beroperasi pada versi x64 dan membungkusnya secara langsung fail pemuat bahagian tengah sistem_karbon.

4.4 Pintu belakang peringkat kedua - versi lain Karbon

Perbezaan antara karbon v3.51 dan versi awal yang disebut dalam Bahagian 4.3 terletak pada bahagian komunikasi Dalam v3.51, ia berkomunikasi dengan C2 melalui permintaan http Interact, dan isikan nama domain secara rawak seperti www.yahoo.com, www.bbc.com, www.google.com, dsb. untuk menyembunyikan trafiknya sendiri Beberapa maklumat yang dimuat turun dan diperoleh disimpan dalam fail \\.\IdeDrive1 \\Results\result.txt. Direktori \\.\IdeDrive1\\ yang disebut di sini ialah direktori dalam sistem fail maya.

Dalam versi ini, penyerang telah mengalih keluar fungsi pemantauan fail cakera dan tidak lagi melaporkan status storan peranti yang dijangkiti untuk mengurangkan jumlah data semasa penghantaran maklumat. Pemerolehan proses berjalan tertumpu pada tcpdump.exe, windump.exe, windump.exe, wireshark.exe, wireshark.exe dan snoop.exe. Apabila proses sedemikian ditemui, log akan direkodkan dan dikembalikan:

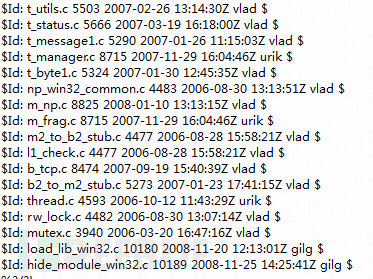

Beberapa maklumat nyahpepijat boleh didapati dalam versi v3.61 modul karbon, yang berbeza daripada versi sebelumnya. Apa yang mengejutkan ialah kali ini maklumat nyahpepijat disimpan dalam fail berniat jahat seni bina x86 dan belum dibersihkan:

Beberapa maklumat nyahpepijat boleh didapati dalam versi v3.61 modul karbon, yang berbeza daripada versi sebelumnya. Apa yang mengejutkan ialah kali ini maklumat nyahpepijat disimpan dalam fail berniat jahat seni bina x86 dan belum dibersihkan:

4.5 Peringkat kedua pintu belakang - Nyamuk

4.5 Peringkat kedua pintu belakang - Nyamuk

Bahagian pemuat pintu belakang akan melakukan penyahsulitan sendiri terlebih dahulu untuk mendapatkan kod. Cari alamat fungsi yang hendak dipanggil dengan mengira nilai cincang nama fungsi, mengambil kod yang dinyahsulit sebagai contoh. Kedua-dua fungsi ini tidak disimpan disulitkan, dan kodnya boleh dilihat secara langsung melalui alat seperti IDA Fungsi penyahsulitan diri ialah sub_5711E0, dan fungsi pengiraan cincang ialah sub_570E10. Selepas melengkapkan pengimportan fungsi, baca data dari failnya sendiri dan nyahsulitnya Fungsi penyahsulitan ialah sub_56D480 Selepas penyahsulitan, terdapat dua fail PE dan ditulis pada cakera.

Kandungan log ditulis pada fail %APPDATA%Roamingkb6867.bin.

Kandungan log ditulis pada fail %APPDATA%Roamingkb6867.bin.

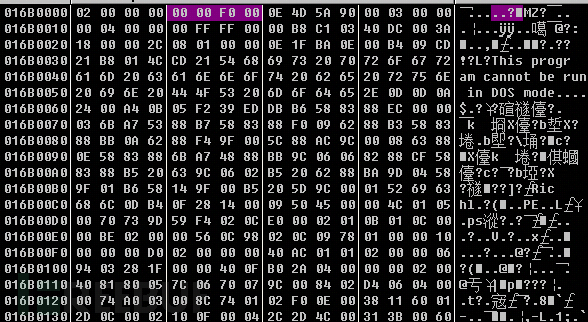

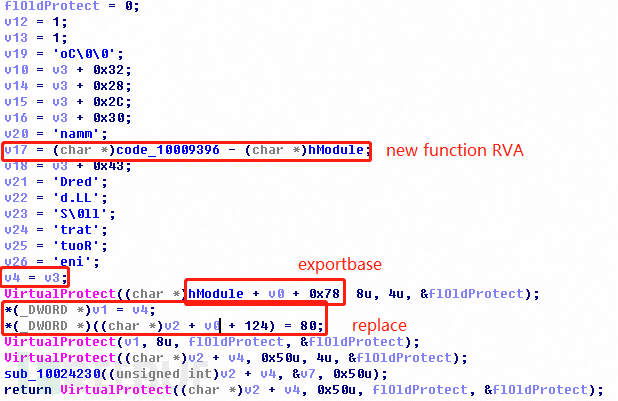

Fail yang dikeluarkan mengandungi program pintu belakang utama, yang dimuatkan melalui pemuat Semasa pelaksanaan, jadual EAT diubah suai untuk menambah fungsi untuk eksport, dan jadual eksport asal diubah suai.

Fungsi yang diganti mula-mula menyahsulit nama fail perpustakaan yang disulitkan dan nama fungsi, dan mendapatkan alamat fungsi melalui pemuatan dinamik, dan kemudian mencipta fail bernama \.pipems32loc Named pipe, kemudian buat benang dan tunggu proses lain disambungkan. Pintu belakang ini menulis beberapa maklumat konfigurasi asas dengan menetapkan kunci pendaftaran. Apabila merekod maklumat dalam pendaftaran, sila gunakan laluan berikut: HKCUSoftwareMicrosoft[dllname], dan isikan maklumat yang sepadan

Fungsi yang diganti mula-mula menyahsulit nama fail perpustakaan yang disulitkan dan nama fungsi, dan mendapatkan alamat fungsi melalui pemuatan dinamik, dan kemudian mencipta fail bernama \.pipems32loc Named pipe, kemudian buat benang dan tunggu proses lain disambungkan. Pintu belakang ini menulis beberapa maklumat konfigurasi asas dengan menetapkan kunci pendaftaran. Apabila merekod maklumat dalam pendaftaran, sila gunakan laluan berikut: HKCUSoftwareMicrosoft[dllname], dan isikan maklumat yang sepadan

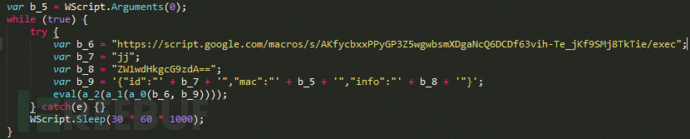

4.6 Pintu belakang peringkat kedua - Pintu belakang Javascript

JavaScript pertama digunakan untuk menggantikan pintu belakang Mosquito dan dipasang menggunakan pakej pemasangan Adobe Flash Player palsu.

Dapatkan data yang dikembalikan dan nyahkodnya dengan base64.

Dapatkan data yang dikembalikan dan nyahkodnya dengan base64.

Fail JavaScript kedua membaca %programdata%1.txt dan melaksanakan kandungannya menggunakan fungsi eval. Tambah local_update_check dalam PERISIAN HKLM Microsoft Windows CurrentVersion Run untuk memulakannya semasa but.

4.7 Pintu belakang peringkat kedua - KopiLuwak

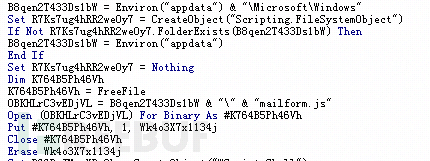

Pintu belakang ini merebak melalui dokumen dan menggunakan makro untuk menyerang Dalam kod makro, penyahpepijatan boleh mendapati bahawa kod awal menyahsulit data melalui algoritma xor ditulis ke dalam fail mailform.js, dan fail yang dikeluarkan disimpan dalam laluan %APPDATA%MicrosoftWindows:

Laksanakan fail mailform.js dan masukkan parameter NPEfpRZ4aqnh2YuGwQd0 . Parameter ialah kunci R**, yang bertanggungjawab untuk menyahsulit data terbina dalam Selepas penyahkodan, ia masih merupakan fail JavaScript, iaitu pintu belakang KopiLuwak.

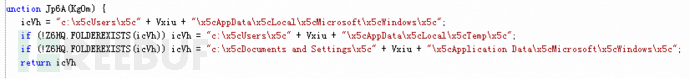

Alihkan fail anda sendiri ke folder berbeza mengikut versi sistem yang berbeza:

c:Users

c:Users

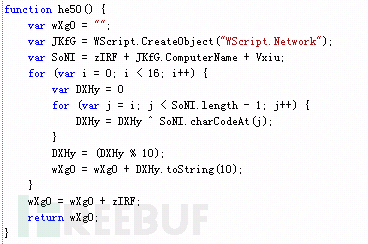

c:Users c:Dokumen dan Tetapan Kegigihan berterusan dilengkapkan dengan menetapkan pendaftaran HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentform.js .jsnexe GwQd0". Laksanakan arahan berikut melalui cmd.exe, dan tulis hasilnya ke fail ~dat.tmp dalam direktori yang sama seperti mailform.js, dan gunakan algoritma R** untuk menyulitkan hasilnya, kuncinya ialah "2f532d6baec3d0ec7b1f98aed4774843 ”, padamkan fail asal selepas penyulitan: systeminfo net view net view /domain Selepas menerima data, C2 akan membalas empat Jenis arahan: Apabila arahan kerja diterima, semua maklumat yang dikumpul akan dihantar semula ke C2 Apabila arahan gagal diterima, data dalam pendaftaran HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun akan. Dihapuskan. Semasa operasi, ia menggunakan senjata yang dibangunkan sendiri untuk melancarkan serangan Senjata ini mempunyai ciri-ciri yang jelas Dalam beberapa tahun kebelakangan ini, organisasi telah beralih kepada penggunaan platform sumber terbuka secara besar-besaran, seperti MSF, serangan kobalt, dll. membina pintu belakang, serangan pencerobohan dan pergerakan sisi, dsb., meliputi tindakan mereka dalam sejumlah besar aktiviti serangan untuk mendapatkan lebih banyak maklumat perisikan dan melambatkan penemuan dan pengesanan organisasi pandai menggunakan laman web lubang air untuk menembusi sasaran Ia tidak akan mudah untuk dikesan untuk masa yang lama, jadi pertahanan organisasi harus menumpukan pada rekod akses web dan menyemak tapak web kerajaan dan asas dengan nama domain palsu untuk mengurangkan risiko menjadi. diserang

Atas ialah kandungan terperinci Apakah organisasi Turla?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!