Rumah >Operasi dan penyelenggaraan >Keselamatan >Contoh analisis varian malware Glupteba

Contoh analisis varian malware Glupteba

- 王林ke hadapan

- 2023-06-02 23:11:571004semak imbas

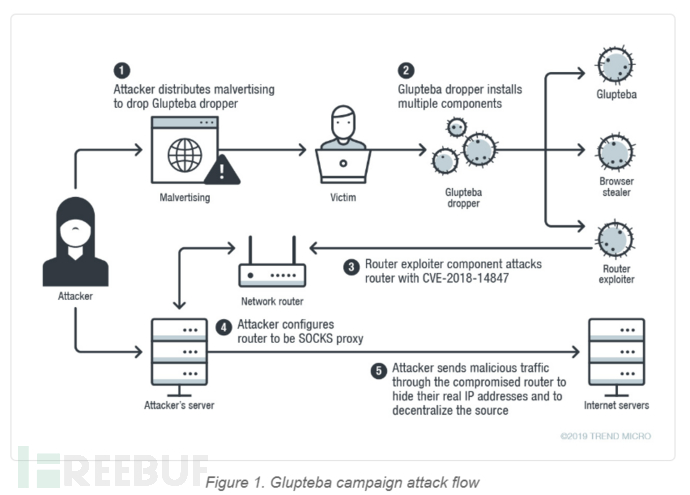

Baru-baru ini, serangan siber yang melibatkan glutteba malware telah ditemui. Ini ialah perisian hasad lama yang ditemui dalam kempen serangan yang dipanggil "windigo" dan merebak kepada pengguna Windows melalui kelemahan.

Pada 2018, sebuah firma keselamatan melaporkan bahawa glutteba telah bertindak secara bebas daripada Windigo dan berpindah ke perkhidmatan perisian iklan bayar setiap pemasangan. Aktiviti glupteba mempunyai tujuan yang berbeza: menyediakan perkhidmatan proksi, mengeksploitasi kelemahan untuk aktiviti perlombongan, dsb.

Setelah menyelidik varian glutteba yang ditemui baru-baru ini, kami menemui dua komponen tidak berdokumen di luar perisian hasad glutteba:

1 Program Mencuri Penyemak Imbas yang boleh mencuri data sensitif daripada penyemak imbas, seperti sejarah penyemakan imbas, kuki tapak web, nama akaun dan kata laluan, dan menghantar maklumat ke pelayan jauh.

2. Gunakan kelemahan CVE-2018-14847 untuk menyerang penghala Mikrotik dalam rangkaian tempatan. Ia memuat naik bukti kelayakan pentadbir yang dicuri ke pelayan. Penghala akan digunakan sebagai geganti proksi.

Selain itu, kami juga mendapati di Glupteba bahawa dia boleh menggunakan transaksi Bitcoin untuk mendapatkan nama domain C&C terkini. Kami akan menerangkan ciri ini dengan lebih lanjut dalam bahagian seterusnya. Pembangun perisian hasad masih menambah baik perisian mereka dan berusaha untuk melanjutkan rangkaian proksi mereka ke peranti IoT.

Analisis muat turun Glupteba

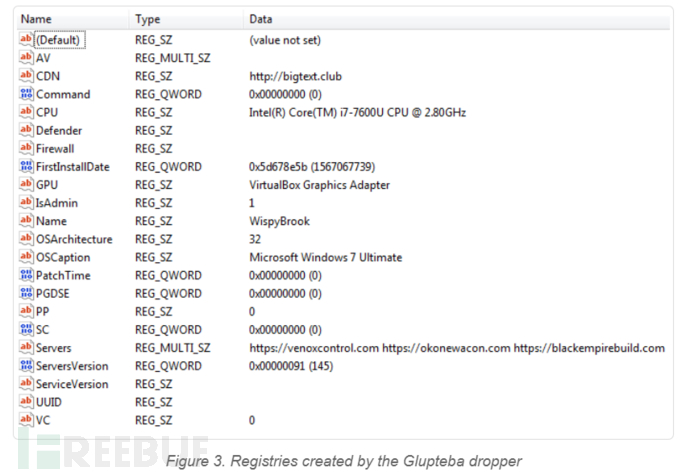

Perenggan ini boleh ditulis semula sebagai: Pembungkusan tersuai Program ditulis dalam bahasa pengaturcaraan Go dan disusun ke dalam fail boleh laku yang digunakan untuk membungkus binari yang dimuat turun. Apabila memulakan maklumat konfigurasi, anda mesti mendapatkan maklumat aplikasi semasa, maklumat operasi, maklumat perkakasan dan beberapa maklumat binari berkod keras. Ia mencipta kunci pendaftaran hkey_users

Fungsi sendparentprocesss mendapat machine_guid daripada registry, dan mendapatkan id pengedar dan id aktiviti daripada nama fail, pid dan nama proses induk. Program ini membenamkan maklumat dalam permintaan POST menggunakan algoritma penyulitan AES dan memuat naiknya ke pelayan C&C.

Fungsi sendparentprocesss mendapat machine_guid daripada registry, dan mendapatkan id pengedar dan id aktiviti daripada nama fail, pid dan nama proses induk. Program ini membenamkan maklumat dalam permintaan POST menggunakan algoritma penyulitan AES dan memuat naiknya ke pelayan C&C.

Kemudian semak sama ada proses itu dinaikkan dan berjalan sebagai pengguna sistem. Apabila sesuatu proses tidak dinaikkan, ia cuba meningkatkan keistimewaan menggunakan kaedah fodhelper. Jika ia tidak berjalan sebagai pengguna sistem, ia akan dimulakan menggunakan mod "Jalankan sebagai pemasang dipercayai".

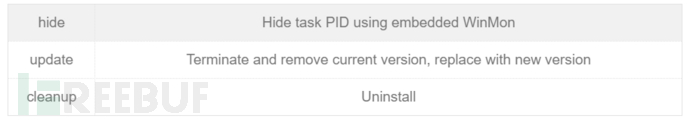

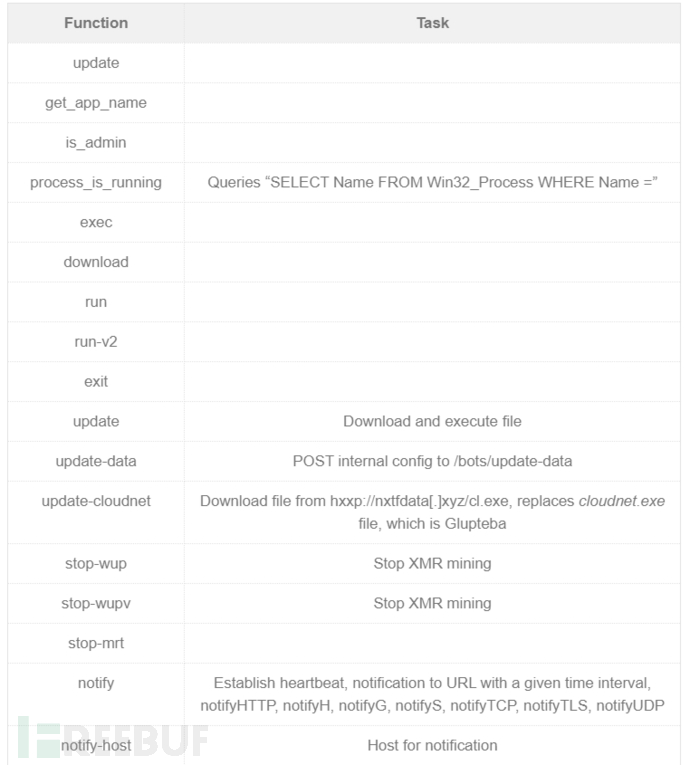

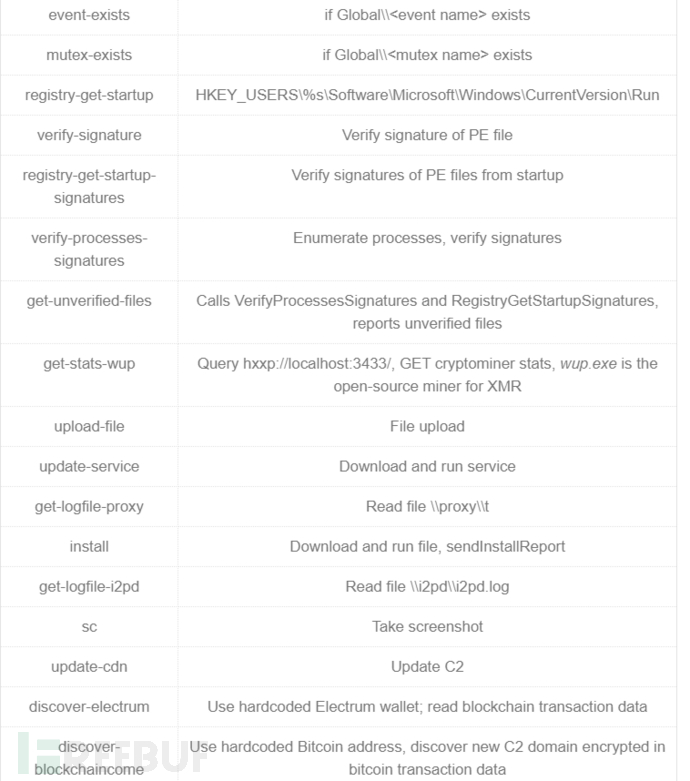

mempunyai arahan utama berikut:

Fungsi mainstall menyemak atur cara antivirus yang dipasang, menambah peraturan firewall dan menambah pengecualian Defender.

Tinjauan utama fungsi meninjau pelayan c&c secara berkala untuk mendapatkan arahan baharu. Berikut ialah parameter POST tanpa penyulitan AES:

challenge=e94e354daf5f48ca&cloudnet_file=1&cloudnet_process=1&lcommand=0&mrt=1&pgdse=0&sb=1&sc=0&uuid=&version=145&wup_process=1&wupv=0.

Akhir sekali, arahan pengendalian fungsi melaksanakan fungsi pintu belakang.

Keupayaan kemas kini C&C

Pintu belakang mempunyai kebanyakan fungsi standard, perisian hasad boleh mengemas kininya melalui blockchain melalui discoverdomain ciri alamat pelayan c&c.

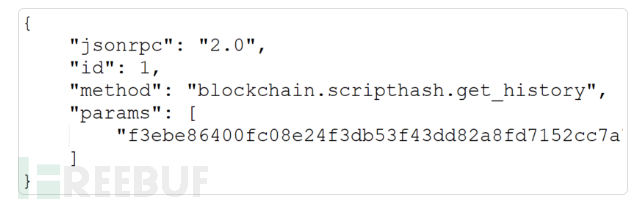

Fungsi discoverDomain boleh dilaksanakan secara automatik atau dijalankan melalui arahan pintu belakang. discoverdomain mula-mula menghitung pelayan dompet bitcoin electrum menggunakan senarai awam, kemudian cuba menanyakan sejarah menggunakan cincangan berkod keras.

Komponen mencuri maklumat penyemak imbas

Komponen yang terdapat dalam varian glupteba dipanggil "updateprofile", yang merupakan fail konfigurasi penyemak imbas dan kuki dan pengekstrak kata laluan. Pelayan pengumpulan maklumat mengumpul kuki termampat, sejarah dan profil lain. Komponen ini juga ditulis dalam Go, disusun kepada boleh laku, dan dibungkus dengan upx.

Satu lagi versi pencuri penyemak imbas dipanggil "vc.exe". Ia direka untuk mengekstrak kata laluan dan data kuki yang disimpan oleh penyemak imbas dan menghantarnya ke pelayan pengumpulan maklumat.

Komponen serangan penghala

Komponen lain yang kami temui ialah komponen serangan penghala, yang juga dibangunkan dalam bahasa go. Ia boleh melihat get laluan lalai rangkaian mangsa dan mendapatkan senarai get laluan IP lalai dengan memanggil arahan wmi "pilih defaultipgateway daripada win32_networkadapterconfiguration where ipenabled=true".

Selain alamat ini, tiga alamat lalai berikut telah ditambahkan: 192.168.88.11, 192.168.0.1, 192.168.1.1.

Setelah komponen berjaya menyambung ke peranti yang mendengar pada port 8291, ia cuba menyerang peranti dengan mengeksploitasi kelemahan CVE-2018-14847, yang menjejaskan sistem Routeros yang digunakan pada penghala Mikrotik. Ia membolehkan penyerang mendapatkan bukti kelayakan pentadbir daripada penghala yang tidak ditambal. Nama akaun dan kata laluan yang diperolehi disimpan dalam objek json, disulitkan dan dihantar ke pelayan c&c.

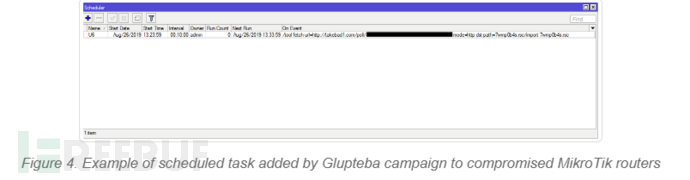

Selepas berjaya mendapatkan bukti kelayakan, tugas akan ditambahkan pada penjadual penghala. Terdapat tiga cara untuk menambah tugas penjadual: menggunakan protokol winbox, menggunakan ssh, atau menggunakan api.

Relay Trafik Penghala

Selepas tetapan di atas, penghala menjadi proksi SOCKS untuk penyerang menyampaikan trafik. Penyerang boleh meminta pelayan mengarahkan sambungan jauh pertama melalui proksi stokin. Pertanyaan pelayan ini mengembalikan alamat IP pelayan proksi SOCKS semasa. Pertanyaan ini dihantar berulang kali, mungkin untuk memantau perkhidmatan proksi SOCKS.

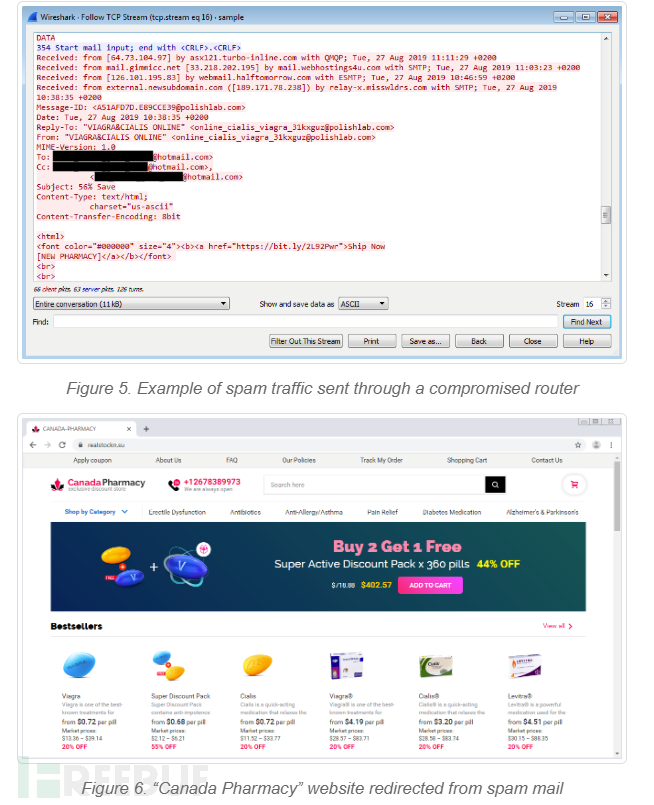

Selepas pemeriksaan pertama status penghala, terdapat dua jenis trafik yang menyambung ke pelayan proksi yang berbeza. Yang pertama ialah trafik spam. Menggunakan proksi stokin penghala, pelayan jauh bersambung ke smtp berbilang pelayan mel yang berbeza. Jika pelayan mel menerima sambungan, pelayan jauh akan mula menghantar spam.

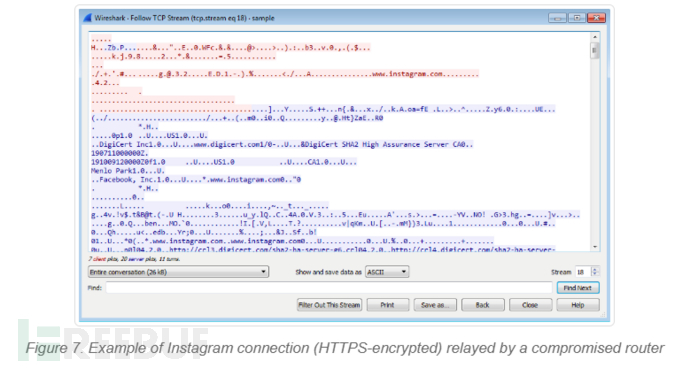

Selain trafik spam, terdapat juga trafik lain daripada set pelayan jauh yang berulang kali menyambung ke instagram. Oleh kerana trafik dilindungi oleh penyulitan HTTPS, kami tidak dapat menentukan tujuan sebenar sambungan ini. Ada kemungkinan bahawa ia adalah serangan penggunaan semula kata laluan di Instagram.

Selain trafik spam, terdapat juga trafik lain daripada set pelayan jauh yang berulang kali menyambung ke instagram. Oleh kerana trafik dilindungi oleh penyulitan HTTPS, kami tidak dapat menentukan tujuan sebenar sambungan ini. Ada kemungkinan bahawa ia adalah serangan penggunaan semula kata laluan di Instagram.

Nasihat Keselamatan

Hasad ialah ancaman meluas yang menjejaskan pengguna dan perniagaan. Dari pintu masuk, titik akhir, rangkaian dan pelayan, pendekatan berbilang lapisan untuk keselamatan adalah penting.

Memandangkan kebanyakan peranti rumah dan pejabat disambungkan ke penghala, keselamatan harus menjadi keutamaan semasa menyediakan penghala anda. Pengguna dan perniagaan boleh menggunakan langkah keselamatan yang baik untuk melindungi daripada ancaman. Selain itu, gunakan alat yang berkaitan untuk menambah lapisan keselamatan tambahan pada rangkaian rumah anda dan peranti yang disambungkan, mengukuhkan lagi pertahanan keselamatan anda.

Atas ialah kandungan terperinci Contoh analisis varian malware Glupteba. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!