Rumah >Operasi dan penyelenggaraan >Keselamatan >Apakah P2P-GRE dinamik berdasarkan IPsec?

Apakah P2P-GRE dinamik berdasarkan IPsec?

- PHPzke hadapan

- 2023-05-26 12:21:041019semak imbas

R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

R1( config-if)#no sh

R1(config-if)#exit

R1(config)#int f0/1

R1(config-if)#ip tambah 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip route 0.0 .0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

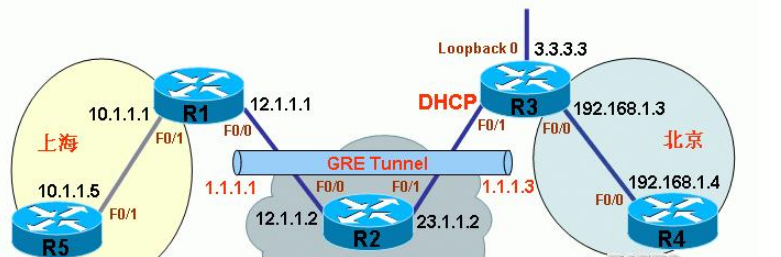

R3(config-if)#exitR3(config)#int f0/1R3(config-if) #ip address dhcpR3(config-if)#no shR3(config-if)#exitR3(config)#int loopback 0R3(config-if)#ip add 3.3.3.3 255.255.255.255R3(config-if)#exitNota: Pada antara muka F0/1 R3 disambungkan ke Internet Dayakan DHCP untuk mendapatkan alamat secara dinamik, jadi alamat IP pada F0/1 tidak diketahui lebih awal, dan buat Loopback 0 (alamat 3.3.3.3/32) sebagai alamat sumber terowong GRE p2p tempatan. (1) Konfigurasikan terowong GRE p2p pada R1 dengan titik akhir ialah R3: R1(config)#terowong antara muka 1R1(config-if)#ip alamat 1.1.1.1 255.255.255.0R1(config-if)#sumber terowong 12.1.1.1R1(config-if)#destinasi terowong 3.3.3.3R1 ( config-if)#exitR1(config)#ip route 3.3.3.3 255.255.255.255 12.1.1.2Penjelasan: Nombor antara muka terowong p2p GRE dari R1 hingga R3 ialah 1, dan alamat terowong ialah 1.1.1.1, titik sumber terowong ialah alamat antara muka rangkaian luaran 12.1.1.1, dan titik akhir terowong ialah alamat antara muka Loopback 0 bagi R3 3.3.3.3 Walaupun alamat hujung terowong adalah tidak boleh dialihkan di Internet, laluan statik mesti ditulis Point 3.3.3.3/32 ke pintu keluar Internet anda sendiri kerana ini adalah peraturan konfigurasi. R3(config)#int tunnel 3R3(config-if)#alamat ip 1.1.1.3 255.255.255.0R3(config-if)#sumber terowong loopback 0R3(config-if)#destinasi terowong 12.1.1.1R3(config-if)#exitPenerangan: antara muka terowong p2p GRE dari R3 ke R1 Nombornya ialah 3, alamat terowong ialah 1.1.1.3, titik sumber terowong ialah alamat antara muka Loopback 0 3.3.3.3, dan titik akhir terowong ialah alamat antara muka rangkaian luaran R1 12.1.1.1. R1(config)#dasar crypto isakmp 1R1(config-isakmp)#encryption 3desR1(config-isakmp)#hash shaR1(config-isakmp)#pra-kongsi pengesahanR1(config-isakmp)#kumpulan 2R1(config-isakmp)#keluarR1(config )#crypto isakmp key 0 cisco123 address 0.0.0.0 0.0.0.0R1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmacR1(cfg-crypto -trans)#keluarR1(config)#crypto dynamic-map ddd 10R1(config-crypto-map)#set transform-set ccieR1( config-crypto-map)#exitR1(config)#crypto map mymap 10 ipsec-isakmp dynamic dddR1(config)#crypto map mymap local-address fastEthernet 0/0R1(config)#R1(config)#int f0/0R1(config-if)#crypto map mymapR1(config -jika)#keluar*1 Mac 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP HIDUPR1(config)#Penerangan: statik Konfigurasi sisi IP R1 sedikit berbeza daripada LAN-ke-LAN Dinamik ××× kerana terdapat perintah tambahan "peta kripto mymap local-address fastEthernet 0/0" kerana versi IOS yang digunakan dalam persekitaran eksperimen ini ialah lebih tinggi daripada 12.2 (13)T, jadi peta Kripto hanya boleh digunakan pada antara muka fizikal dan tidak perlu digunakan pada antara muka terowong GRE. R3(config)#dasar crypto isakmp 1R3(config-isakmp)#encryption 3desR3(config-isakmp)#hash sha

R3(config-isakmp)#pra-kongsi pengesahan

R3(config-isakmp)#kumpulan 2

R3(config-isakmp)#keluar

R3 (config)#crypto isakmp key 0 cisco123 address 12.1.1.1

R3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R3(cfg-crypto- trans)#exit

R3(config)#access-list 100 permit gre host 3.3.3.3 hos 12.1.1.1 R3(config)#

R3(config)#crypto map l2l 1 ipsec -isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform-set ccie

R3( config-crypto-map)#match address 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l local-address f0/1

R3(config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)#

*Mac 1 00 :32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP DIHIDUPKAN

R3(config-if)#

Penerangan: Sisi IP dinamik R3 dan konfigurasi dan LAN-ke-LAN biasa × Perbezaan sedikit ×× ialah terdapat perintah tambahan "crypto map l2l local-address f0/1". antara muka fizikal. Hanya gunakannya dan tidak perlu menggunakannya di bawah antara muka terowong GRE.

Nota: Tidak kira bagaimana trafik dihantar, ISAKMP SA tidak boleh diwujudkan, kerana dalam persekitaran Dynamic p2p GRE over IPsec, data mesti dihantar daripada IP dinamik ke bahagian IP statik terlebih dahulu, jika tidak, terowong GRE tidak dapat diwujudkan, ××× Tidak dapat diselesaikan.

Konfigurasikan protokol penghalaan dinamik

Atas ialah kandungan terperinci Apakah P2P-GRE dinamik berdasarkan IPsec?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Artikel berkaitan

Lihat lagi- Bagaimana untuk menulis segitiga dalam CSS

- Era baharu keselamatan awan: situasi semasa dan prospek

- Gabungan teknologi pengkomputeran yang dipercayai dan pembelajaran mesin

- Aplikasi teknologi pengkomputeran yang dipercayai dalam bidang perlindungan privasi data

- Wujudkan model pengurusan keselamatan rangkaian berdasarkan penilaian risiko