Rumah >Operasi dan penyelenggaraan >Keselamatan >Bagaimana untuk melaksanakan arahan ipsec dan analisis kes terowong

Bagaimana untuk melaksanakan arahan ipsec dan analisis kes terowong

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-25 09:50:401087semak imbas

1. Pengenalan kepada IPSEC

IPSec termasuk Protokol Keselamatan dan Protokol Pertukaran Kunci (IKE) Ia dibangunkan oleh IETF (Pasukan Petugas Kejuruteraan Internet, Pasukan Petugas Kejuruteraan Internet) dan boleh menyediakan komunikasi antara kedua-dua pihak. Istilah umum untuk siri protokol keselamatan rangkaian yang menyediakan perkhidmatan seperti kawalan akses, integriti tanpa sambungan, pengesahan sumber data, anti-main semula, penyulitan dan klasifikasi dan penyulitan aliran data Protokol keselamatan termasuk AH (Protokol Pengesahan Pengepala) dan ESP ( Muatan enkapsulasi keselamatan); dan IKE ialah rangka kerja TCP/IP berdasarkan ISAKMP (Internet Security Association and Key Management Protocol, Internet Security Association and Key Management Protocol), yang menggabungkan sebahagian daripada Oakley (Key Exchange Protocol) dan SKEME ( Key technology protokol) protokol hibrid.

2. Ciri keselamatan IPSEC

(1) Bukan penolakan: "Bukan penolakan" boleh membuktikan bahawa pengirim mesej adalah satu-satunya pengirim yang mungkin, dan pengirim tidak boleh menafikan penghantaran mesej itu. "Non-repudiation" ialah ciri menggunakan teknologi kunci awam Apabila menggunakan teknologi kunci awam, pengirim menggunakan kunci peribadi untuk menjana tandatangan digital dan menghantarnya bersama mesej, dan penerima menggunakan kunci awam pengirim untuk mengesahkan digital. tandatangan. Oleh kerana secara teori hanya pengirim yang mempunyai kunci persendirian, dan hanya pengirim yang boleh menjana tandatangan digital, selagi tandatangan digital itu lulus pengesahan, pengirim tidak boleh menafikan bahawa mesej itu dihantar. Tetapi "bukan penolakan" bukanlah ciri teknologi kunci kongsi berasaskan pengesahan, kerana dalam teknologi kunci kongsi berasaskan pengesahan, pengirim dan penerima mempunyai kunci yang sama.

(2) Anti-Main Semula: Penerima IPsec boleh mengesan keunikan setiap paket IP berdasarkan nombor jujukan 32-bit yang ditambahkan sebelum segmen data paket dan menolak untuk menerima mesej lapuk atau pendua untuk menghalang penyerang daripada memintas dan mentafsir maklumat dan kemudian menggunakan pakej maklumat yang sama untuk mendapatkan hak akses yang tidak sah (walaupun tingkah laku penipuan ini berlaku beberapa bulan kemudian).

(3) Integriti Data: Penerima IPsec menggunakan algoritma cincang seperti md5 dan sha-1 untuk mengesahkan paket yang dihantar oleh pengirim untuk mengelakkan data daripada diganggu semasa penghantaran dan memastikan data dihantar keluar Ketekalan data dan data yang diterima.

(4) Kebolehpercayaan data (Kerahsiaan): Pengirim IPsec menyulitkan paket sebelum menghantarnya melalui rangkaian melalui algoritma penyulitan simetri seperti des, 3des, aes, dll. untuk memastikan bahawa semasa proses penghantaran, walaupun jika paket data Dipintas, maklumat tidak boleh dibaca. Berkaitan dengan tetapan khusus dasar IPSec, ciri ini boleh didayakan atau dilumpuhkan dalam IPSec.

(5) Pengesahan sumber data (Pengesahan Data): IPsec boleh mengesahkan sama ada penghujung penghantaran mesej IPsec adalah sah melalui kunci prakongsi (kunci kongsi domain), sijil, kerberos v5, dsb. di hujung penerima.

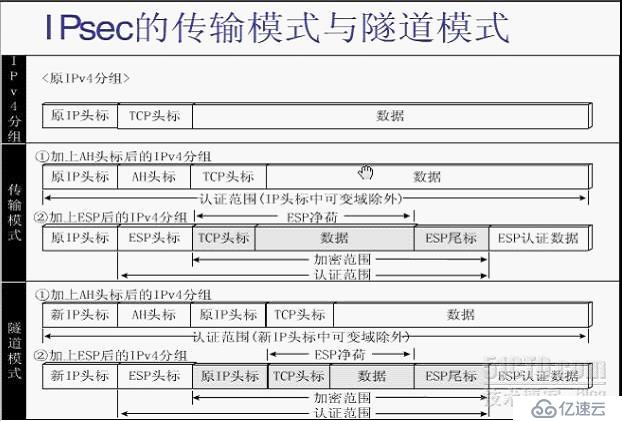

3. Mod kerja IPSEC

(1) Mod terowong: Keseluruhan paket data IP pengguna digunakan untuk mengira pengepala AH atau ESP, pengepala AH atau ESP dan penyulitan ESP Data pengguna dikapsulkan dalam paket IP baharu. Biasanya, mod terowong digunakan untuk komunikasi antara dua pintu masuk keselamatan.

(2) Mod pengangkutan: Hanya data lapisan pengangkutan digunakan untuk mengira pengepala AH atau ESP, dan pengepala AH atau ESP dan data pengguna yang disulitkan ESP diletakkan di belakang pengepala paket IP asal. Lazimnya, mod pengangkutan digunakan untuk komunikasi antara dua hos atau antara hos dan gerbang keselamatan.

4. Perbandingan dua protokol dalam mekanisme keselamatan IPSEC

Protokol AH (nombor protokol IP ialah 51) menyediakan pengesahan sumber data, pengesahan integriti data dan fungsi pencegahan main semula paket daripada gangguan, tetapi tidak mencuri dengar, dan sesuai untuk menghantar data bukan sulit. Prinsip kerja AH adalah untuk menambah pengepala pengesahan pada setiap paket data Pengepala ini dimasukkan di belakang pengepala IP standard untuk menyediakan perlindungan integriti untuk data. , tetapi kerana pengepala IP mengandungi banyak pembolehubah, seperti jenis perkhidmatan (TOS), bendera, offset serpihan, TTL dan checksum pengepala. Oleh itu, nilai ini mesti dibersihkan sebelum pengesahan. Jika tidak, cincang akan tidak sepadan dan menyebabkan kehilangan paket. Oleh itu AH tidak menyokong terjemahan NAT.

Protokol ESP, bernombor 50 dalam protokol IP, boleh menyediakan fungsi penyulitan data, pengesahan sumber data, semakan integriti data dan pencegahan penghantaran berulang. Prinsip kerja ESP ialah menambah pengepala ESP selepas pengepala IP standard setiap paket data, dan menambah treler ESP selepas paket data. Perbezaan protokol ESP ialah ia menyulitkan data pengguna yang perlu dilindungi dan kemudian merangkumnya ke dalam paket IP untuk memastikan kerahsiaan data.

Angka berikut menerangkan dengan lebih baik penyulitan dan pengesahan paket data oleh AH dan ESP dalam dua mod kerja IPSEC

5 (Berdasarkan H3C)

1 Aliran data: Dalam IPSec, satu set data dengan alamat sumber/topeng/port yang sama, alamat destinasi/topeng/port dan protokol lapisan atas dipanggil aliran data. Biasanya, aliran data ditakrifkan oleh senarai kawalan akses (ACL), dan semua paket yang dibenarkan melalui ACL secara logiknya dianggap sebagai satu aliran data.

Dasar keselamatan menentukan langkah keselamatan yang dikonfigurasikan secara manual oleh pengguna untuk menentukan operasi keselamatan yang digunakan untuk aliran data. Takrif aliran data dicapai dengan mengkonfigurasi berbilang peraturan dalam senarai kawalan akses Senarai kawalan akses ini dirujuk dalam dasar keselamatan untuk menentukan aliran data yang perlu dilindungi. Dasar keselamatan ditentukan secara unik oleh "nama" dan "nombor urutan".

3 Kumpulan dasar keselamatan: koleksi semua dasar keselamatan dengan nama yang sama. Pada antara muka, anda boleh menggunakan atau membatalkan kumpulan dasar keselamatan, supaya berbilang dasar keselamatan dalam kumpulan dasar keselamatan boleh digunakan pada antara muka pada masa yang sama, dengan itu melaksanakan perlindungan keselamatan yang berbeza untuk aliran data yang berbeza. Dalam kumpulan dasar keselamatan yang sama, dasar keselamatan dengan nombor urutan yang lebih kecil mempunyai keutamaan yang lebih tinggi.

4 Persatuan Keselamatan (SA): Perkhidmatan keselamatan yang disediakan oleh IPSec untuk aliran data dilaksanakan melalui persatuan keselamatan SA Ia termasuk protokol, algoritma, kunci, dsb., dan secara khusus menentukan cara melindungi IP mesej diproses. SA ialah sambungan logik sehala antara dua sistem IPSec Aliran data input dan aliran data output diproses oleh persatuan keselamatan input dan persatuan keselamatan output. Persatuan keselamatan dikenal pasti secara unik oleh triplet (indeks parameter keselamatan (SPI), alamat destinasi IP, nombor protokol keselamatan (AH atau ESP)).

Pakatan keselamatan boleh diwujudkan melalui konfigurasi manual dan rundingan automatik.

Kaedah mewujudkan persatuan keselamatan secara manual bermakna pengguna menetapkan semua maklumat SA secara manual pada kedua-dua hujung, dan kemudian menggunakan dasar keselamatan pada antara muka untuk mewujudkan pakatan keselamatan beberapa ciri lanjutan (seperti mengemas kini kata laluan secara kerap), sesuai untuk perniagaan kecil.

Kaedah perundingan automatik dijana dan diselenggara oleh IKE Pihak yang berkomunikasi dipadankan dan dirundingkan berdasarkan perpustakaan dasar keselamatan masing-masing, dan akhirnya pakatan keselamatan ditubuhkan tanpa campur tangan pengguna. Perundingan automatik dibahagikan kepada mod utama dan mod agresif Perbezaan utama antara pertukaran mod agresif dan pertukaran mod utama ialah mod agresif tidak memberikan perlindungan identiti. Dalam situasi di mana keperluan perlindungan identiti tidak tinggi, mod agresif, yang menukar lebih sedikit paket, boleh meningkatkan kelajuan rundingan dalam situasi di mana keperluan perlindungan identiti tinggi, mod utama harus digunakan.

Setiap mesej IPSec membawa Indeks Parameter Keselamatan (SPI) 32-bit. Triplet terdiri daripada SPI, alamat IP destinasi dan nombor protokol keselamatan, dan digunakan untuk mengenal pasti persatuan keselamatan tertentu secara unik. Apabila mengkonfigurasi persatuan keselamatan secara manual, anda perlu menentukan nilai SPI secara manual. Untuk memastikan keunikan persatuan keselamatan, setiap persatuan keselamatan perlu menentukan nilai SPI yang berbeza apabila menggunakan rundingan IKE untuk menjana persatuan keselamatan, SPI akan dijana secara rawak.

6. Cadangan keselamatan: Termasuk protokol keselamatan, algoritma yang digunakan oleh protokol keselamatan dan bentuk pengkapsulan paket oleh protokol keselamatan, yang menetapkan cara untuk menukar paket IP biasa kepada paket IPSec. Dasar keselamatan boleh menentukan protokol, algoritma, dsb. yang digunakan dengan memetik syor keselamatan.

6. Langkah konfigurasi IPsec IPSEC

Buat senarai kawalan akses yang disulitkan

Mengikut sama ada ia sepadan dengan senarai kawalan akses yang disulitkan, anda boleh menentukan paket IP yang dihantar selepas penyulitan, dan paket IP yang dihantar terus

Terima dan ke hadapan. Trafik selamat yang perlu dilindungi ditakrifkan menggunakan senarai kawalan capaian IP lanjutan.

acl-nombor

peraturan { biasa | khas }{ permit | menafikan } pro-nombor[sumber-addr source-wildcard |. ] [ destinasi dest-addr dest- wildcard | mana-mana ][port operator pelabuhan destinasi1 [ port2 ] ] [icmp-type icmp-type icmp-code][logging]

Tentukan cadangan keselamatan

Tentukan nama cadangan cadangan ipsec cadangan keselamatan

Tetapkan mod enkapsulasi paket IP mengikut mod pengkapsulan protokol keselamatan { transport | tunnel }

Pilih transformasi protokol keselamatan { ah-new | ah- esp-new |. esp-new }

Pilih algoritma penyulitan dan algoritma pengesahan

Dalam protokol ESP, pilihan penukaran boleh menjadi { ah-esp-new |. baharu }

Ubah { ah-baru |. esp-baru } di bawah protokol AH

Buat dasar keselamatan

Konfigurasi membuat dasar keselamatan secara manual termasuk :

Buat manual dasar keselamatan dasar keselamatan ipsec policy-name jujukan-nombor manual

Konfigurasikan senarai kawalan akses yang dirujuk oleh nombor senarai akses acl keselamatan dasar keselamatan

Tentukan titik permulaan dan alamat ip tempatan terowong Endpoint

alamat ip jauh terowong

Konfigurasikan cadangan keselamatan yang dirujuk dalam nama cadangan cadangan dasar keselamatan

Konfigurasikan SPI perikatan dasar keselamatan dan Kunci yang digunakan

konfigurasi SPI dalam masuk { ah | esp } spi spi-nombor

sa outbound { ah | esp } spi spi-nombor

Konfigurasi kunci

Kunci perenambelasan AH sa { inbound | outbound } ah hex-key-string hex-key

AH character key sa { inbound } ah string-key string-key

ESP16 HexadeCimal Key SA {Inbound | kumpulan dasar keselamatan

pada antara muka polisi nama dasar ipsec

Konfigurasi IKE untuk mencipta pakatan dasar keselamatan termasuk:

Gunakan IKE untuk mencipta pakatan dasar keselamatan

nombor jujukan nama dasar ipsec isakmp

Konfigurasikan senarai kawalan akses yang dirujuk oleh dasar keselamatan

acl keselamatan nombor senarai akses

Nyatakan titik akhir terowong selamat

alamat ip jauh terowong

Konfigurasikan cadangan keselamatan yang dirujuk dalam dasar keselamatan

nama cadangan-cadangan1 [ nama-cadangan2...nama-cadangan6 ]

Konfigurasikan masa kelangsungan persatuan keselamatan (pilihan)

Konfigurasikan masa global

ipsec dalam tempoh global saat berasaskan masa

ipsek pada kilobait berasaskan trafik jangka global

Konfigurasikan masa bebas

satu tempoh { saat berasaskan masa | kilobait berasaskan trafik }

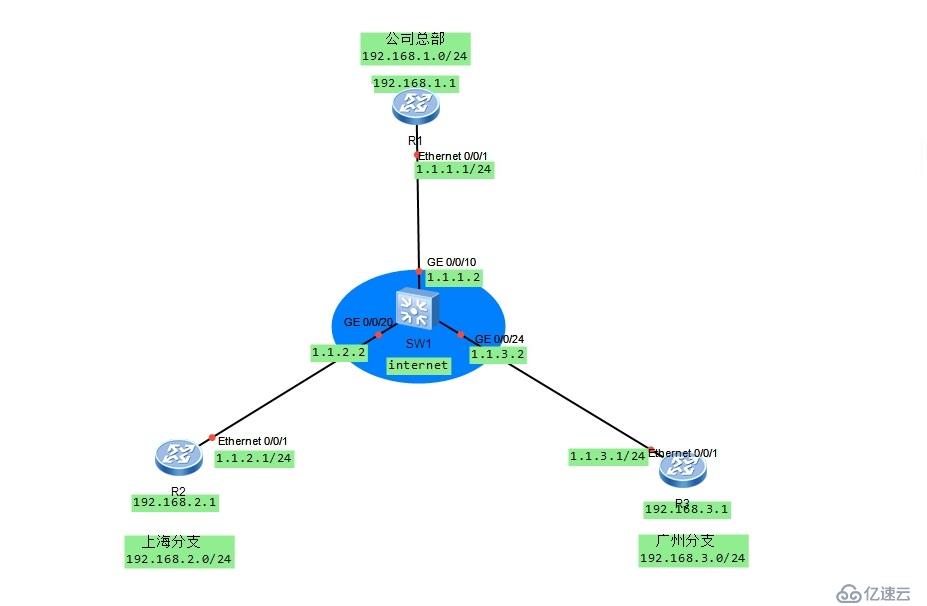

Kes konfigurasi IPsec :Gunakan protokol terowong ipsec untuk melengkapkan komunikasi selamat perusahaan

Peralatan eksperimen: tiga penghala Huawei AR1220, satu suis Huawei s5700

Rajah Topologi:

Proses konfigurasi:

Tukar: (Untuk menambah port pada suis ini, mod port perlu didayakan sebagai akses)

vlan 10

port GE0/0/10

vlan 20

port GE0/0/20

vlan 24

port GE0/0/24

int vlan 10

ip add 1.1.1.2 255.255.255.0

int vlan 20

ip add 1.1.2.2 255.255.255.0

int vlan 20

ip add 1.1.2.2 255.255.>

int vlan 24ip add 1.1 .3.2 255.255.255.0R1pandangan sistemsysname R1int eth0/> 0/0ip add 192.168 .1.1 24loopbackint eth0/0/1ip add 1.1.1.1 24berhenti

laluan ip 0.0 .0.0 0 1.1.2.2

ping 1.1.1.1

R2

paparan sistem

sysname R2

int eth0/0 /0

ip add 192.168.2.1 24

loopback

int eth0/0/1

ip add 1.1.2.1 24

quit

ip route 0.0.0.0 0 1.1.2.2

ping 1.1.1.1

R3

pandangan sistem

sysname R3

int eth0/0/0

ip add 192.168.3.1 24

gelung balik

int eth0/0/1

ip add 1.1.3.1 24

quit

ip route 0.0.0.0 0 1.1.3.2

ping 1.1.1.1

R1 hingga R2, Terowong R3

acl nombor 3000 pesanan padanan auto

peraturan 10 permit sumber ip 192.168.1.0 0.0.0.255 destinasi 192.020.5.2. .

peraturan 20 menafikan sumber ip mana-mana destinasi sebarang

berhenti

cadangan keselamatan

cadangan ipsec tran1

terowong mod enkapsulasi

transform esp

esp authentication-algorithm md5 (algoritma pengesahan)

esp encryption-algorithm des (encryption algorithm)

ipsec proposal tran2

terowong mod enkapsulasi

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

berhenti

Configure the IKE yang sepadan

ike peer R2

alamat jauh 1.1.2.1

pra-kongsi-kunci abcdef ringkas

ike peer R3

alamat jauh 1.1.3.1

pra-kongsi-kunci mudah 123456

tambah polisi

dasar ipsec1 10 isakmp

ike peer R2

security acl 3000

proposal tran1

ipsec policy policy1 20 isakmp

ike peer R3

security acl 3000>

di luar bandar Gunakan dasar pada antara muka

int e0/0/1

dasar dasar ipsec1

R2 hingga R1

acl nombor 3000 pesanan padanan auto

peraturan 10 permitip sumber 192.168.2.0 0.0.0.255 destinasi 192.168.1.0 0.0.0.255

peraturan 20 menafikan mana-mana destinasi

peraturan 20 mana-mana i >berhentiipsec proposal tran1 enkapsulasi-mod terowongtransform espesp authentication-algorithm md5esp encryption-algorithm desberhentiike peer R1alamat jauh 1.1.1.1pra-kongsi-kunci abcdef ringkasberhentiint e0/0/1

dasar dasar ipsec1

R3 hingga R1

acl nombor 3000 auto pesanan padanan

peraturan 10 sumber permitip 192.168.3.1 -mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

quit

like peer R1

alamat jauh 1.1.1

pra-kongsi-kunci mudah 123456

berhenti

dasar ipsec1 10 isakmp

ike pe R1

security acl 3000

proposal tran1

Gunakan dasar pada antara muka keluar

int e0/0/1

dasar dasar ipsec1

Itu Faham!

Atas ialah kandungan terperinci Bagaimana untuk melaksanakan arahan ipsec dan analisis kes terowong. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!