Rumah >Operasi dan penyelenggaraan >Nginx >Bagaimana untuk mengkonfigurasi pelayan Nginx https

Bagaimana untuk mengkonfigurasi pelayan Nginx https

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-23 11:01:061649semak imbas

Mohon sijil

Pada masa ini terdapat banyak organisasi dalam talian yang menyediakan sijil ssl percuma peribadi, dengan tempoh sah antara beberapa bulan hingga beberapa tahun. Ambil startssl: https://www.startssl.com sebagai contoh Selepas permohonan berjaya, ia akan sah selama 3 tahun dan boleh diperbaharui secara percuma selepas tamat tempoh.

Proses permohonan khusus juga sangat mudah.

Selepas mendaftar dan log masuk, pilih wizard sijil >> sijil dv ssl untuk memohon sijil ssl percuma.

Selepas mengesahkan nama domain melalui e-mel, kemudian jana csr sijil ssl dalam pelayan anda sendiri Ingat rahsia input yang dihasilkan Anda akan menggunakannya kemudian:

openssl req -newkey rsa:2048 -keyout weizhimiao.cn.key -out weizhimiao.cn.csr

akan menjana Sijil diletakkan dalam direktori yang ditentukan di mana sijil disimpan, seperti /data/secret/. Lihat kandungan sijil weizhimiao.csr, salin kandungan ke bahagian permintaan menandatangani sijil (csr) halaman dan serahkan halaman tersebut.

Muat turun sijil yang dijana dan pilih pelayan web yang sepadan (nginx, 1_weizhimiao.cn_bundle.crt), supaya kami mempunyai kedua-dua kunci persendirian dan kunci awam.

1_weizhimiao.cn_bundle.crt (kunci awam)

weizhimiao.cn.key (kunci peribadi)

konfigurasi nginx (tambah https untuk nama domain yang ditentukan)

konfigurasi semasa nginx.conf

...

http {

...

include /etc/nginx/conf.d/*.conf;

server {

...

}

}./conf.d/weizhimiao.cn.conf tambah

server{

listen 443 ssl;

server_name weizhimiao.cn;

ssl_certificate /data/secret/1_weizhimiao.cn_bundle.crt;

ssl_certificate_key /data/secret/weizhimiao.cn.key;

ssl_prefer_server_ciphers on;

ssl_protocols tlsv1 tlsv1.1 tlsv1.2;

ssl_ciphers 'keecdh+ecdsa+aes128 keecdh+ecdsa+aes256 keecdh+aes128 keecdh+aes256 kedh+aes128 kedh+aes256 des-cbc3-sha +sha !anull !enull !low !md5 !exp !dss !psk !srp !kecdh !camellia !rc4 !seed';

add_header strict-transport-security 'max-age=31536000; preload';

add_header x-frame-options deny;

ssl_session_cache shared:ssl:10m;

ssl_session_timeout 10m;

keepalive_timeout 70;

ssl_dhparam /data/secret/dhparam.pem;

add_header x-content-type-options nosniff;

add_header x-xss-protection 1;

root /data/www/weizhimiao.cn;

index index.html;

location / {

}

}Nota: Konfigurasi

menggunakan fail /data/secret/dhparam.pem, iaitu fail utama dalam format pem dan digunakan dalam sesi tls. Digunakan untuk meningkatkan keselamatan ssl. Kaedah untuk menjana fail ini,

cd /data/secret/ openssl dhparam 2048 -out dhparam.pem

akan mengubah hala akses asal ke port 80. Tambahkan

server{

listen 80;

server_name weizhimiao.cn;

return 301 https://weizhimiao.cn$request_uri;

}ujian

ke ./conf.d/weizhimiao.cn.conf untuk mengesan sama ada terdapat ralat sintaks dalam fail konfigurasi Anda perlu memasukkan input sebelumnya semasa menjana kata laluan awam.

nginx -t enter pem pass phrase: nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

Mulakan semula nginx (ingat, muat semula tidak berfungsi)

nginx -s stop enter pem pass phrase: nginx enter pem pass phrase:

Lawati weizhimiao.cn dengan penyemak imbas untuk melihat sama ada ia berkuat kuasa.

Selain itu, selepas nginx dikonfigurasikan dengan sijil keselamatan, nginx memerlukan kata laluan untuk setiap muat semula, berhenti dan operasi lain.

Anda boleh menjana fail kunci yang dinyahsulit untuk menggantikan fail kunci asal.

cd /data/secret/ openssl rsa -in weizhimiao.cn.key -out weizhimiao.cn.key.unsecure

menggantikan fail weizhimiao.cn.conf dalam weizhimiao.cn.key Selepas

server {

...

ssl_certificate /data/secret/1_weizhimiao.cn_bundle.crt;

ssl_certificate_key /data/secret/weizhimiao.cn.key.unsecure;

...

}, anda tidak perlu memasukkan kata laluan setiap kali anda memuat semula.

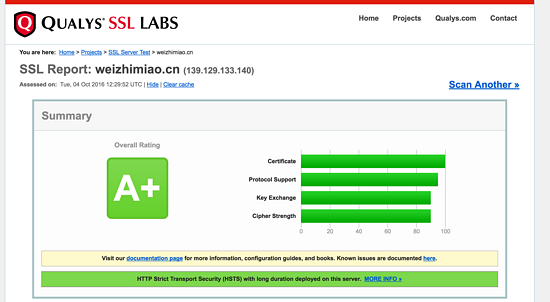

Akhir sekali, gunakan ssllabs untuk menguji.

Keputusan

Atas ialah kandungan terperinci Bagaimana untuk mengkonfigurasi pelayan Nginx https. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!