Rumah >Operasi dan penyelenggaraan >Keselamatan >Contoh analisis tentang kerentanan RCE suntikan templat halaju Apache Solr

Contoh analisis tentang kerentanan RCE suntikan templat halaju Apache Solr

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-19 10:37:131204semak imbas

Pengenalan 0x01

Solr ialah pelayan aplikasi carian bebas peringkat perusahaan yang boleh menyediakan perkhidmatan luaran melalui antara muka API perkhidmatan Web. Pengguna boleh menyerahkan fail XML dalam format tertentu ke pelayan enjin carian melalui permintaan http untuk menjana indeks mereka juga boleh membuat permintaan carian melalui operasi Http Get dan mendapatkan hasil yang dikembalikan dalam format XML.

Pengenalan Kerentanan 0x02

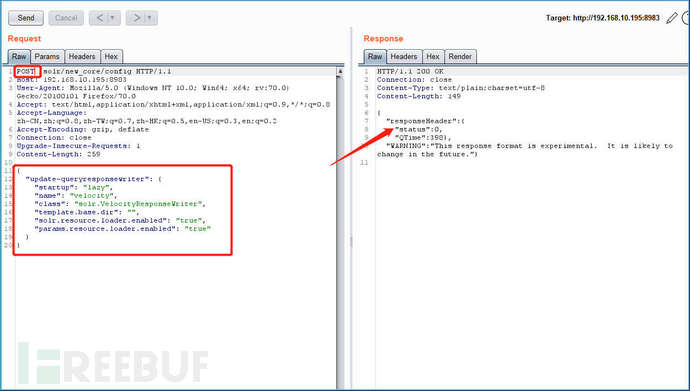

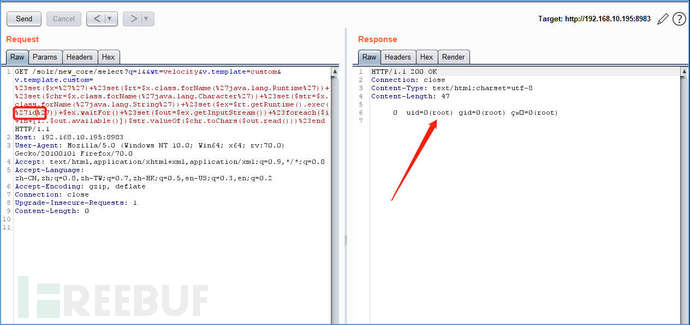

Komponen VelocityResponseWriter wujud dalam Solr Penyerang boleh membina permintaan khusus untuk mengubah suai konfigurasi yang berkaitan bahawa komponen VelocityResponseWriter membenarkan Memuatkan templat yang ditentukan menyebabkan templat Velocity menyuntik kelemahan pelaksanaan perintah jauh Penyerang boleh menggunakan kelemahan ini untuk mendapatkan kebenaran pelayan secara langsung.

0x03 Skop Kesan

Apache Solr 5.x - 8.2.0, versi API konfigurasi wujud

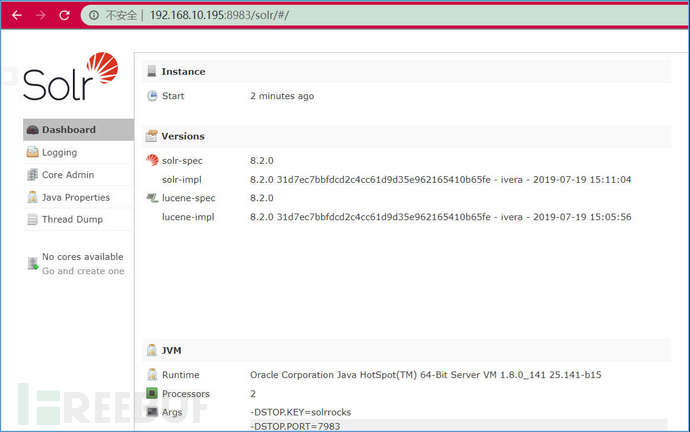

Pembinaan persekitaran 0x04

Pasang persekitaran java8, dan kemudian muat turun Solr, alamat muat turun:

https://www.apache.org/dyn/closer .lua /lucene/solr/8.2.0/solr-8.2.0.zip

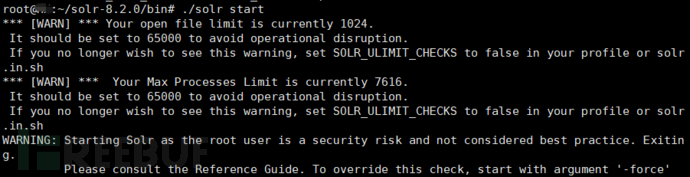

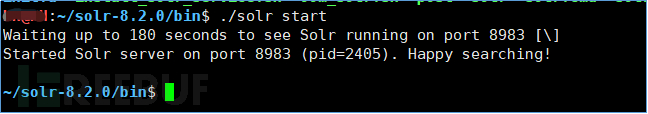

Selepas memuat turun, nyahmampat dan masukkan direktori bin untuk melaksanakan./solr mulakan

nyahzip solr-8.2. 0.zip

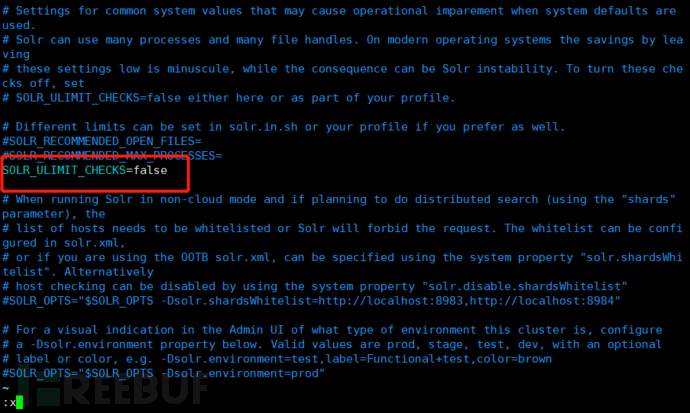

Sesetengah mesej amaran akan muncul semasa permulaan Kami boleh menghapuskannya dengan mengubah suai fail solr.in.sh di bawah tong dan menetapkan SOLR_ULIMIT_CHECKS kepada palsu

<.>vim solr.in.sh

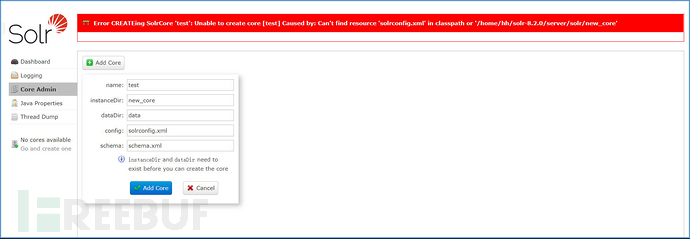

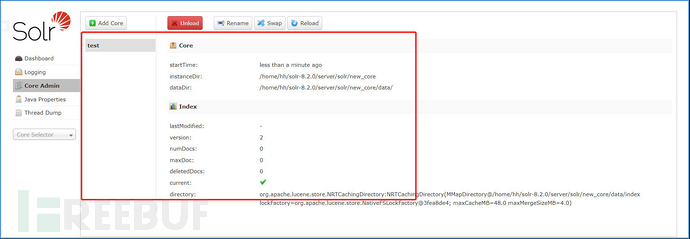

Kerentanan 0x05 muncul semula

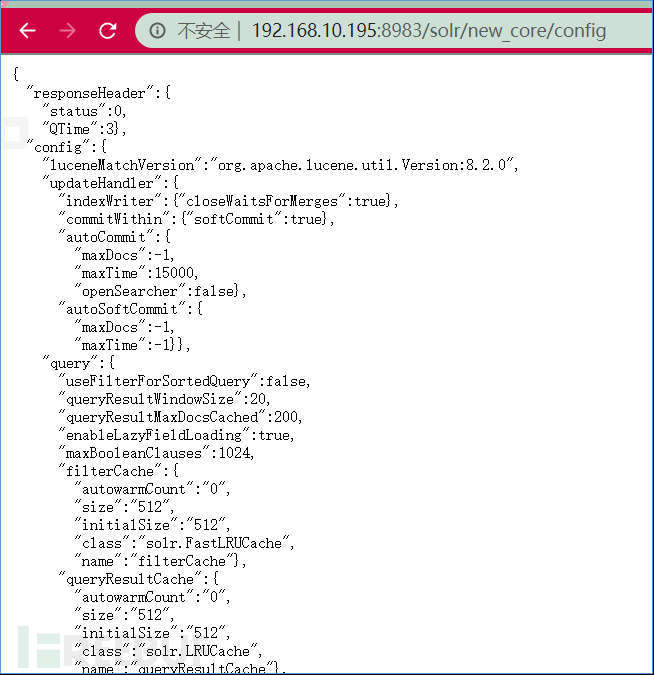

Selepas mencipta Teras, lawati untuk melihat sama ada fail konfigurasi aplikasi boleh diakseshttp:/ /ip:8983/solr/new_core/config

" permulaan": "malas", "nama": "halaju", "kelas": "solr.VelocityResponseWriter", "template. base.dir" : "", "solr.resource.loader.enabled": "true", "params.resource.loader.enabled": "true"

} }

kaedah pembetulan 0x06>

Atas ialah kandungan terperinci Contoh analisis tentang kerentanan RCE suntikan templat halaju Apache Solr. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!