Rumah >Operasi dan penyelenggaraan >Keselamatan >Konfigurasi NAT dalam tembok api USG

Konfigurasi NAT dalam tembok api USG

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-17 13:25:471507semak imbas

USGFirewall NATKonfigurasi

Tujuan pembelajaran

Kuasai cara mengkonfigurasi NATServer pada tembok api USG

Kuasai cara mengkonfigurasi IP NATEasy pada tembok api USG

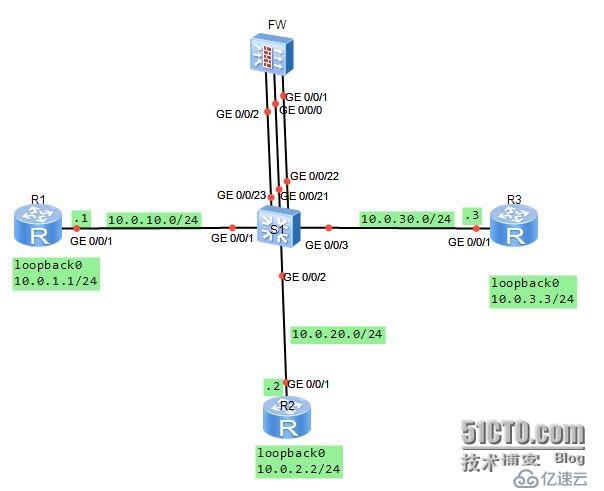

Rajah Topologi

AdeganAdegan:

Anda ialah pentadbir rangkaian syarikat anda. Syarikat itu diasingkan kepada tiga zon menggunakan tembok api rangkaian. Sekarang kita perlu menerbitkan perkhidmatan telnet yang disediakan oleh pelayan (alamat IP: 10.0.3.3) di kawasan DMZ Alamat awam adalah 10.0.10.20 dan 24. Dan pengguna dalam rangkaian dalaman akses kawasan Amanah melalui Easy-IP kawasan. Akses dari arah lain adalah dilarang.

Pada suis, takrifkan antara muka G0/0/1 dan G0/0/21 kepada vlan11, takrifkan antara muka G0/0/2 dan G0/0/22 kepada vlan12 dan takrifkan G0/0 /3 dan Antara muka G0/0/23 ditakrifkan kepada vlan13 masing-masing tiga segmen rangkaian.

BelajarTugas pembelajaran

Langkah 1.Konfigurasi asas dan IPPengalamatan

Mula-mula, konfigurasikan maklumat alamat untuk tiga penghala.

[Huawei]sysname R1

[R1]antara muka g0/0/1

[R1-GigabitEthernet0/0/1]ip add 10.0.10.124

[R1-GigabitEthernet0/0/1]desc port ini sambung ke S1-G0/0/1

[R1-GigabitEthernet0/0/1]interfaceloopback0

[R1-LoopBack0]ip tambah 10.0.1.1 24

[R1-LoopBack0]q

[Huawei]sysname R2

[R2]antara muka g0/0/1

[ R2-GigabitEthernet0/0/1]ip tambah 10.0.20.224

[R2-GigabitEthernet0/0/1]desc sambungan port ini ke S1-G0/0/2

[R2-GigabitEthernet0/ 0/1]interfaceloopback0

[R2-LoopBack0]ip add 10.0.2.2 24

[R2-LoopBack0]q

[Huawei]sysname R3

[R3]antara muka g0/0/1

[R3-GigabitEthernet0/0/1]ip tambah 10.0.30.324

[R3-GigabitEthernet0/0/1]desc port ini sambung ke S1 -G0/0/3

[R3-GigabitEthernet0/0/1]interfaceloopback0

[R3-LoopBack0]ip add 10.0.3.3 24

[R3-LoopBack0] q

Apabila mengkonfigurasi alamat untuk tembok api, G0/0/1 dikonfigurasikan dengan 10.0.20.254/24.

[SRG]sysname FW

13:06: 03 2014/07 /08

[FW]antara muka g0/0/1

13:06:30 2014/07/08

[FW-GigabitEthernet0/0/ 1]ip add 10.0.20.25424

13:07:01 2014/07/08

[FW-GigabitEthernet0/0/1]desc portconnect ini ke S1-G0/0/22

13:07:52 2014/07/08

[FW-GigabitEthernet0/0/1]antara muka g0/0/0

13:08:23 2014/07 /08

[FW-GigabitEthernet0/0/0]ini

13:08:31 2014/07/08

#

antara muka GigabitEthernet0 /0/0

alias GE0/MGMT

ipaddress 192.168.0.1 255.255.255.0

antara muka dhcpselect

dhcpserver gateway-list 16 >

#kembali[FW-GigabitEthernet0/0/0]undo ip add13:08:42 2014/07/08Maklumat: Konfigurasi pelayan DHCP pada antara muka ini akan dipadamkan.[FW-GigabitEthernet0/0/0]paparkan ini13:08:46 2014/07/08# antara muka GigabitEthernet0/0/0 alias GE0/MGMT#pulangan[FW- GigabitEthernet0/0/0 ]ip add 10.0.10.2542413:09:29 2014/07/08[FW-GigabitEthernet0/0/0]desc this portconnect/ to S1-G0 0/2113:10:05 2014/07/08[FW-GigabitEthernet0/0/0]antara muka G0/0/213:10: 15 2014/07/ 08[FW-GigabitEthernet0/0/2]ip add 10.0.30.2542413:10:28 2014/07/0813:10:53 2014/07/08 [FW-GigabitEthernet0/0/2]q Vlan perlu ditakrifkan pada suis mengikut keperluan [Huawei]sysname S1 [S1]vlan batch 11 hingga 13 Maklumat: Operasi ini mungkin mengambil masa beberapa saat. Sila tunggu sebentar...selesai. [S1]antara muka g0/0/1 [S1-GigabitEthernet0/0/1]pautan port- typeaccess [S1 -GigabitEthernet0/0/1]port lalai vlan11 [S1]antara muka g0/0/2 [S1-GigabitEthernet0/0/2]port link-typeaccess [S1-GigabitEthernet0/0/2]port lalai vlan12 [S1-GigabitEthernet0/0/2]antara muka g0/0/3 [S1 -GigabitEthernet0/0/3]pautan port -typeaccess [S1-GigabitEthernet0/0/3]port lalai vlan13 [S1-GigabitEthernet0/0/3]antara muka g0/0/21 [S1- GigabitEthernet0/0/21]akses jenis pautan port [S1-GigabitEthernet0/0/21]port vlan11 lalai [S1-GigabitEthernet0/0/ 21]antara muka g0/0/22 [S1-GigabitEthernet0/0/22]akses jenis pautan port [S1-GigabitEthernet0/0/22]port vlan12 lalai [S1-GigabitEthernet0/0/22 ]antara muka g0/0/23 [S1-GigabitEthernet0/0/23]port link-typeaccess [S1-GigabitEthernet0/0/23] port lalai vlan13 Konfigurasikan antara muka ke zon keselamatan Firewall mempunyai empat zon secara lalai, iaitu "tempatan", "kepercayaan", "tidak percaya" dan "dmz". Dalam percubaan, kami menggunakan tiga zon: "kepercayaan", 'tidak percaya" dan "dmz". Konfigurasikan G0/0/0 kepada zon tidak amanah dan konfigurasikan G0/0/0/2 kepada zon dmz. Konfigurasikan G0/0/0/1 ke zon amanah [FW]kepercayaan zon tembok api 13:45:31 2014/07/08 [ FW- zon-kepercayaan]abaikan ini 13:45:35 2014/07/08 # kepercayaan zon firewall tetapkan keutamaan 85 addinterface GigabitEthernet0/0/0 # return [FW-zone-trust]undo add inter ]undo add antara muka g0/0/0 13:46:01 2014/07/08 [FW-zone-trust]tambah antara muka g0/0/1 13:46:22 2014/07/ 08 [FW-zone-trust]firewall zone untrust [FW-zone-untrust]tambah antara muka g0/0/0 13:47:24 2014/ 07/08 [[FW-zone-untrust]firewall zone dmz 13:48:06 2014/07/08 [FW-zone-dmz]add antara muka g0/0/2 13:48:13 2014/07/08 [FW-zone-dmz]q Secara lalai, tembok api tidak membenarkan komunikasi antara kawasan lain di luar kawasan setempat Untuk memastikan ketepatan konfigurasi, kami mengkonfigurasi peraturan penapisan tembok api lalai untuk membolehkan komunikasi antara semua kawasan Menguji ketersambungan pada peranti FW Uji kesambungan kepada 10.0.1.0, 10.0.2.0, 10.0.3.0 pada firewall. [FW]ping -c 1 10.0.1.1 14:00:18 2014/07/08 PING 10.0.1.1: 56 bait data, tekan CTRL_C untuk putus Balas daripada 10.0.1.1: bait=56 Urutan=1 ttl=255 masa=80 ms ---10.0.1.1 statistik ping --- 1paket (s) dihantar 1paket diterima 0.00% kehilangan paket pergi balik min/avg/maks = 80/80/80 ms [FW]ping -c 1 10.0.2.2 14:00:25 2014/07/08 PING 10.0.2.2: 56 bait data, tekan CTRL_C untuk memecahkan Balas daripada 10.0.2.2: bait=56 Urutan=1 ttl=255 masa=170 ms ---10.0.2.2 statistik ping --- 1paket dihantar 1paket diterima 0.00% kehilangan paket pergi balik min/avg/maks = 170/170/170 ms [FW ]ping -c 1 10.0.3.3 14:00:29 2014/07/08 PING 10.0.3.3: 56 bait data, tekan CTRL_C untuk memutuskan Balas daripada 10.0.3.3: bait=56 Jujukan=1 ttl=255 masa=110 ms --- 10.0.3.3 statistik ping --- 1paket dihantar 1paket diterima 0.00% kehilangan paket min pergi balik /avg/max = 110/110/110 ms Di bawah konfigurasi semasa, semua kawasan boleh berkomunikasi tanpa disemak. Memandangkan NAT belum ditakrifkan, zon dalaman dan DMZ tidak boleh berkomunikasi dengan zon luaran. Langkah 4.Konfigurasikan penapisan keselamatan antara zon Konfigurasikan data yang dihantar daripada sebahagian daripada segmen rangkaian 10.0.2.3 dalam zon Amanah kepada zon Tidak Amanah Pakej dikeluarkan. Permintaan Telnet yang dihantar dari zon Tidak Amanah ke pelayan sasaran DMZ 10.0.3.3 dibenarkan untuk lulus.. [FW]semakan keadaan pautan sesi tembok api [FW]kepercayaan antara zon tidak amanah keluar keluar [FW-policy-interzone-trust-untrust-outbound]dasar0 14:06:57 2014/07/08 [FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255 14 :07:18 2014/07/08 [FW-policy-interzone-trust-untrust-outbound-0]actionpermit 14:07:31 2014/07/08 [FW-policy-interzone-trust-untrust-outbound-0]q 14:07:40 2014/07/08 [FW-policy-interzone-trust- untrust-outbound]q 14:07:40 2014/07/08 ]policy interzone dmz untrust inbound 14:09:01 2014/07/08 [FW-policy-interzone-dmz-untrust-inbound]policy0 14:09:08 2014/07/08 [FW-policy-interzone-dmz- untrust-inbound-0]policydestination 10.0.3.3 0 14:09:37 2014/07/08 [FW-policy-interzone-dmz-untrust-inbound-0]perkhidmatan polisi -set telnet [FW-policy-interzone-dmz-untrust-inbound-0]actionpermit 14:09:55 2014/07/08 [FW- policy-interzone-dmz-untrust-inbound-0]q 14:09:55 2014/07/08 Langkah 5. Konfigurasikan Easy-Ip untuk melaksanakan zon Amanah kepada Untrust lawatan zon. Konfigurasikan Easy-IP untuk melaksanakan terjemahan alamat sumber NAT. Dan ikat NAT ke antara muka. [FW-nat-policy-interzone-trust-untrust-outbound]policy0 14:14:00 2014/07/08 [FW-nat-policy -interzone-trust-untrust-outbound-0]sumber dasar 10.0.2.0 0.0.0.2 55 14:14:26 2014/07/08 [FW- nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat 14:14:37 2014/07/08 [FW-nat-policy-interzone-trust- untrust-outbound-0]easy-ipg0/0/0 14:14:51 2014/07/08 [FW-nat-policy-interzone-trust-untrust-outbound- 0]q Selepas konfigurasi selesai, sahkan sama ada akses antara zon Amanah dan zon Tidak Amanah adalah normal. PING 10.0.1.1: 56 bait data, tekan CTRL_C untuk memutuskan Minta masa tamat Masa permintaan habis Minta tamat masa Minta tamat masa Minta tamat masa ---10.0.1.1 statistik ping --- 5paket dihantar 0paket diterima 100.00% kehilangan paket PING 10.0.1.1: 56 bait data, tekan CTRL_C untuk memutuskan Balas daripada 10.0.1.1: bait=56 Urutan=1 ttl=254 masa=220 ms Balas daripada 10.0.1.0. 1.1: bait=56 Jujukan=2 ttl=254 masa=100 ms Balas daripada 10.0.1.1: bait=56 Jujukan=3 ttl=254 masa=100 ms Balas daripada 10.0. 1.1: bait=56 Jujukan=4 ttl=254 masa=120 ms Balas daripada 10.0.1.1: bait=56 Jujukan=5 ttl=254 masa=440 ms ---10.0 .1.1 statistik ping --- 5paket dihantar 5paket diterima 0.00% kehilangan paket pergi balik min/ purata/maks = 100/196/440 ms Ambil perhatian bahawa kesambungan dengan 10.0.1.1 diuji terus di sini dan paparan tidak menunjukkan sambungan. Ping lanjutan berjaya mencapai ketersambungan kerana alamat sumber 10.0.2.2 telah ditentukan semasa menghantar paket. Sebabnya ialah apabila menghantar paket data terus ke 10.0.1.1, apabila alamat sumber paket data mencapai 10.0.1.1, alamat sumber paket data ialah 10.0.20.2, yang tidak tergolong dalam julat alamat klien terjemahan NAT. Langkah 6. Terbitkan pelayan intranet 10.0.3.3 Konfigurasikan perkhidmatan telnet pelayan intranet 10.0.3.3 dan petakannya ke alamat 10.0.10.20 [FW ] protokol pelayan nat tcp global10.0.10.20 telnet di dalam 10.0.3.3 telnet Dayakan fungsi Telnet pada R3 dan uji pada R1 Apabila menguji, sila ambil perhatian bahawa alamat luaran ialah 10.0.10.20, jadi apabila R1 mengakses 10.0.3.3, alamat sasaran yang diakses ialah 10.0.10.20. [R3]antara muka pengguna vty 0 4 [R3-ui-vty0-4]kata laluan mod pengesahan Sila konfigurasikan kata laluan log masuk(panjang maksimum 16) :16 [R3-ui-vty0-4]tetapkan kata laluan pengesahan ? sifir Tetapkan kata laluan dengan teks sifir [R3-ui-vty0-4]set cip kata laluan pengesahan [R3-ui-vty0-4]tetapkan sifir kata laluan pengesahan Huawei [R3-ui-vty0-4]tahap keistimewaan pengguna 3 [R3-ui - vty0-4]q Tekan CTRL_] untuk keluar dari mod telnet Mencuba 10.0.10.20 ... Disambungkan ke 10.0.10.20 ... Pengesahan log masuk Kata Laluan:

Atas ialah kandungan terperinci Konfigurasi NAT dalam tembok api USG. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!