Rumah >Operasi dan penyelenggaraan >Keselamatan >Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C

Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-15 11:13:051138semak imbas

1. Peruntukan memori tercemar

Fungsi peruntukan memori bahasa C termasuk malloc(), kmalloc, smalloc(), xmalloc(), realloc(), calloc(), GlobalAlloc(), HeapAlloc(), dsb., mengambil malloc() sebagai contoh, prototaip fungsi malloc() ialah:

extern void*malloc (unsignedintnum_bytes);

malloc() Fungsi memperuntukkan num_bytes bait memori dan mengembalikan penunjuk ke memori ini. Apabila integer panjang peruntukan memori datang daripada sumber yang tidak dipercayai yang mungkin tercemar, jika data input luaran tidak dinilai dengan berkesan, ia akan membawa kepada peruntukan memori yang sangat besar. Sumber tidak dipercayai yang mungkin tercemar termasuk: parameter baris arahan, fail konfigurasi, komunikasi rangkaian, pangkalan data, pembolehubah persekitaran, nilai pendaftaran dan input lain dari luar aplikasi.

2. Kemudaratan peruntukan memori yang tercemar

Secara langsung menggunakan data tercemar sebagai parameter panjang fungsi peruntukan memori, seperti menghantar nilai integer yang sangat besar , program ini akan memperuntukkan memori yang besar dengan sewajarnya, mengakibatkan overhed memori yang besar pada sistem, malah membawa kepada serangan penafian perkhidmatan.

Terdapat juga beberapa maklumat kerentanan yang berkaitan dalam CVE Dari Januari 2018 hingga Mac 2019, terdapat 4 maklumat kerentanan yang berkaitan dalam CVE. Maklumat kelemahan adalah seperti berikut:

| CVE | 概述 |

|---|---|

| CVE-2018-6869 | ZZIPlib 0.13.68 版本中的 zzip/zip.c 文件的‘__zzip_parse_root_directory’函数存在安全漏洞。远程攻击者可借助特制的zip文件利用该漏洞造成拒绝服务(不可控的内存分配和崩溃)。 |

| CVE-2018-5783 | PoDoFo 0.9.5 版本中的 base/PdfVecObjects.h文件的‘PoDoFo::PdfVecObjects::Reserve’函数存在安全漏洞。远程攻击者可借助特制的pdf文件利用该漏洞造成拒绝服务(不受控的内存分配)。 |

| CVE-2018-5296 | PoDoFo 0.9.5 版本中的 base/PdfParser.cpp 文件的‘PdfParser::ReadXRefSubsection’函数存在安全漏洞,该漏洞源于程序没有控制内存的分配。远程攻击者可借助特制的pdf文件利用该漏洞造成拒绝服务。 |

3. Kod sampel

Contoh yang digunakan dalam bahagian ini merujuk kepada CWE-789: Peruntukan Memori Tidak Terkawal (http://cwe.mitre.org/data/ definitions/789 .html) dan mentakrifkan fungsi GetUntrustedInt() dalam contoh.

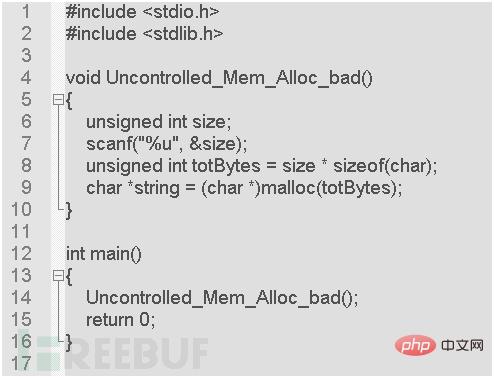

3.1 Kod kecacatan

Dalam kod contoh di atas, fungsi malloc() digunakan dalam baris 9 untuk melaksanakan fungsi dengan panjang totBytes Peruntukan memori bait, seperti yang dapat dilihat dengan mengesan laluan, totBytes diperuntukkan melalui size*sizeof(char); hasil pengiraan pada baris 6, dan nilai size ialah input papan kekunci pengguna yang diperolehi menggunakan fungsi scanf() pada baris 7 , ialah sumber data yang tercemar, mengakibatkan panjang peruntukan memori totBytes tercemar, dan terdapat masalah "peruntukan memori tercemar".

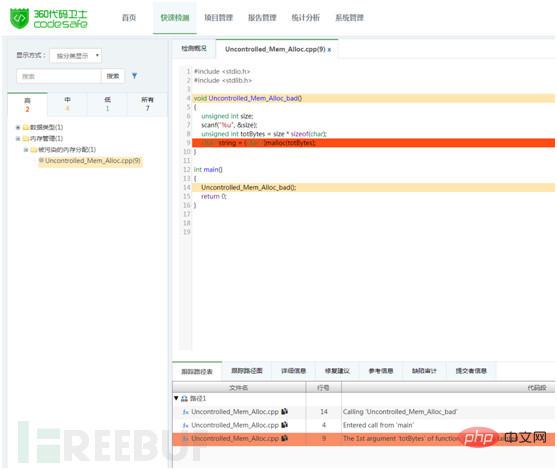

Gunakan 360 Code Guard untuk mengesan kod sampel di atas Anda boleh mengesan kecacatan "peruntukan memori tercemar", dan tahap paparan adalah tinggi. Seperti yang ditunjukkan dalam Rajah 1:

Rajah 1: Contoh pengesanan peruntukan memori yang tercemar

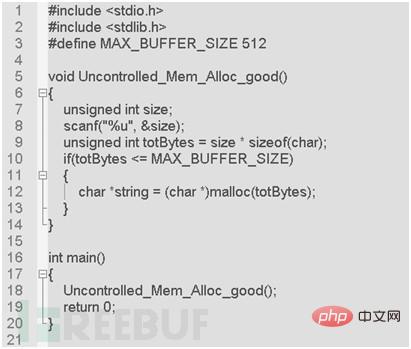

3.2 Kod pembaikan

Dalam kod pembaikan di atas, walaupun sumber totBytes adalah data yang tercemar, panjang totBytes dihadkan dengan berkesan pada baris 10, oleh itu peruntukan memori tercemar dielakkan.

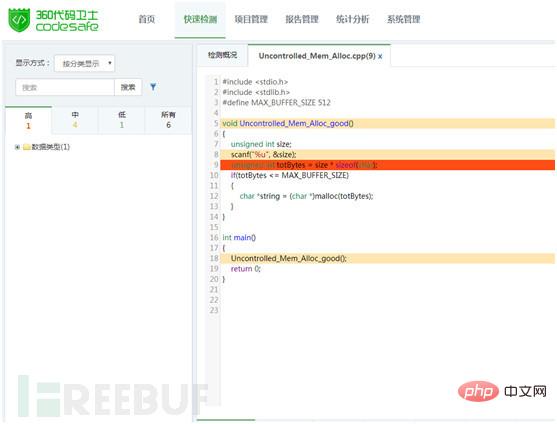

Gunakan 360 Code Guard untuk mengesan kod yang dibaiki, dan anda dapat melihat bahawa tiada kecacatan "peruntukan memori tercemar". Seperti yang ditunjukkan dalam Rajah 2:

Rajah 2: Hasil pengesanan selepas pembaikan

4 >

(1) Elakkan menggunakan data tercemar secara langsung sebagai parameter panjang fungsi peruntukan memori Jika ia tidak dapat dielakkan, data yang tercemar harus dihadkan dengan berkesan.Atas ialah kandungan terperinci Analisis contoh fungsi peruntukan memori yang tercemar dalam bahasa C. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!