Rumah >Operasi dan penyelenggaraan >Keselamatan >Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman

- 王林ke hadapan

- 2023-05-14 22:01:121928semak imbas

Mengenai Model Kitaran Pemprosesan Perisikan Ancaman

Istilah "Kitaran Pemprosesan Perisikan Ancaman" (F3EAD) berasal daripada tentera dan merupakan komander semua peringkat utama. senjata tempur Tentera AS Mereka bentuk kaedah mengatur sumber dan mengerahkan pasukan. Pusat Tindak Balas Kecemasan Siber menggunakan kaedah ini dan memproses maklumat risikan ancaman dalam enam peringkat berikut:

Kitaran Pemprosesan Perisikan Ancaman F3EAD

Kitaran Pemprosesan Perisikan Ancaman F3EAD

Risikan Ancaman Memproses Kitaran Model aplikasi

Langkah 1: Cari

's "onion" yang digunakan pada pelayan awan awam rakan kongsi pada hari tertentu dalam bulan tertentu "Penggera sistem menemui program kuda Trojan yang disyaki, jadi pasukan tindak balas kecemasan dengan cepat memulakan proses tindak balas kecemasan:

Pihak berkepentingan dan yang lain boleh menghubungi kumpulan dengan satu klik dan panggil masuk.

Sistem mangsa diasingkan untuk siasatan.

Sistem keselamatan dan log audit dieksport untuk analisis kebolehkesanan.

Penyediaan seni bina sistem perniagaan dan maklumat berkaitan kod, pelanggaran pencerobohan dan skop terjejas untuk dianalisis

Langkah 2: Kedudukan

Berdasarkan pada Rekod audit sistem keselamatan mendapati terdapat satu lagi fail *.ko dalam direktori fail berniat jahat, dan fail ini telah dipindahkan dari pelayan lain melalui SCP.

Ia boleh dilihat bahawa penyerang mula-mula mendapat kebenaran kepada pelayan dengan kerentanan, dan kemudian melompat fail Trojan SCP ke mesin yang boleh diakses melalui pelayan yang terjejas, termasuk mesin mangsa semasa, dan memasangnya.

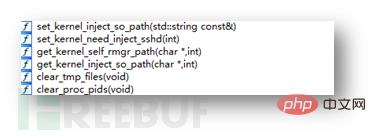

Seterusnya, kami akan memberi tumpuan kepada menganalisis set fail Trojan ini Menurut peraturan penamaan pengeluar AV (Lampiran 1), kami menamakannya buat sementara waktu sebagai "Backdoor:Linux/Rmgr!rookit", di mana "rmgr. " datang daripada kod Trojan Banyak fungsi menggunakan awalan rmgr.

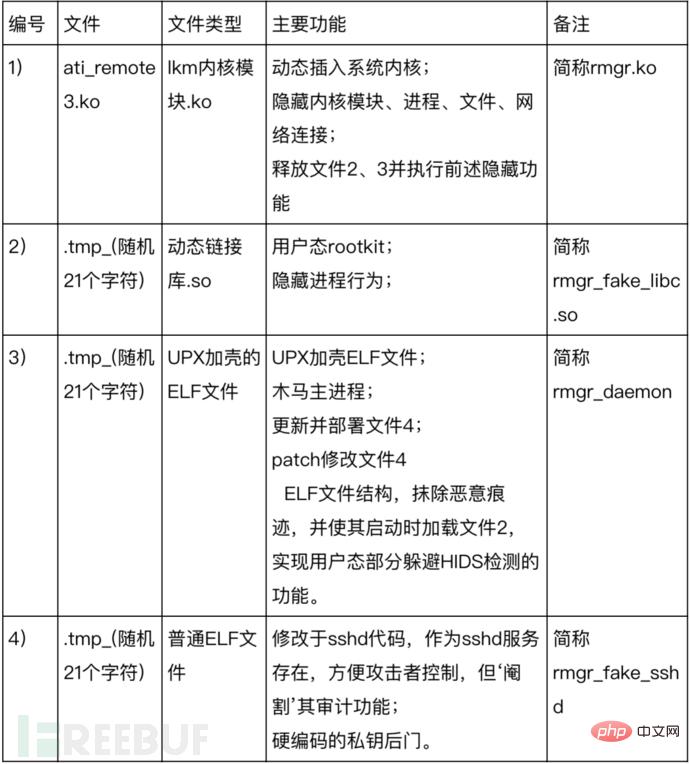

2.1. Fail Trojan

Fail Trojan yang telah dikuasai setakat ini dibahagikan kepada empat bahagian, dan fungsinya diterangkan secara ringkas seperti berikut:

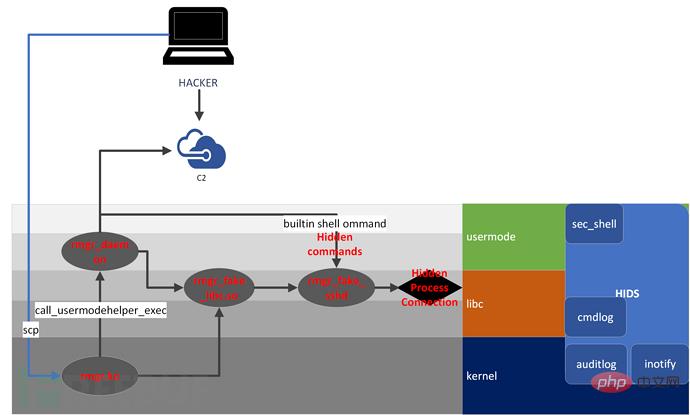

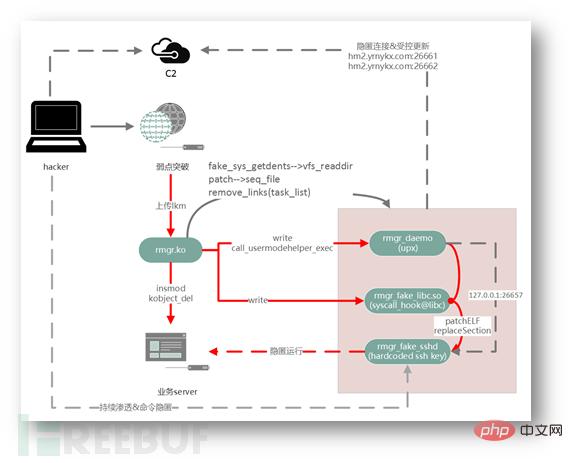

2.2 Aliran Kerja Trojan

Trojan menggunakan pelbagai teknik untuk menyembunyikan diri mereka daripada implantasi hingga pelaksanaan, termasuk kemungkinan aktiviti penembusan seterusnya, menjadikannya sukar untuk dikesan tanpa satu sistem keselamatan. Pada masa yang sama, Trojan ini juga telah melakukan banyak konfrontasi, dan keupayaan pemantauan keselamatan konvensional mungkin tidak dapat mengesannya. Penerangan ringkas proses pengendaliannya adalah seperti berikut:

Aliran kerja Trojan

2.3 Fungsi utama setiap bahagian Trojan

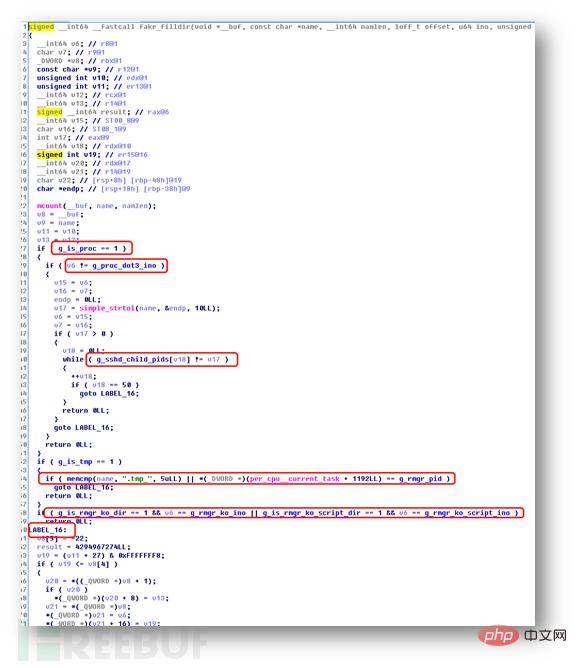

1. rmgr.ko

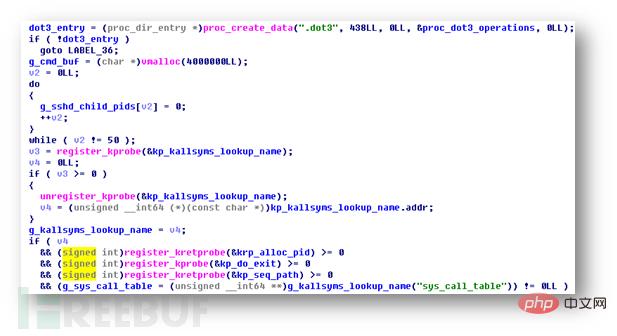

Rootkit menggunakan modul kernel LKM biasa. Operasi utama selepas rootkit ini dimuatkan disenaraikan di bawah.

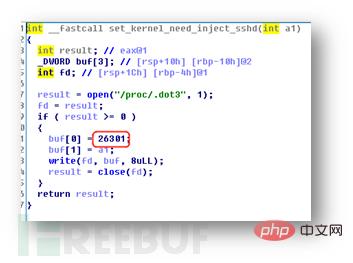

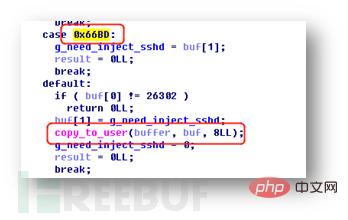

1) proc_create_data mencipta fail maya /proc/.dot3 untuk interaksi seterusnya dengan proses mod pengguna Trojan; digunakan untuk memadamkan operasi pada proses Trojan secara awal apabila sistem melaksanakan fungsi ini melalui kprobe

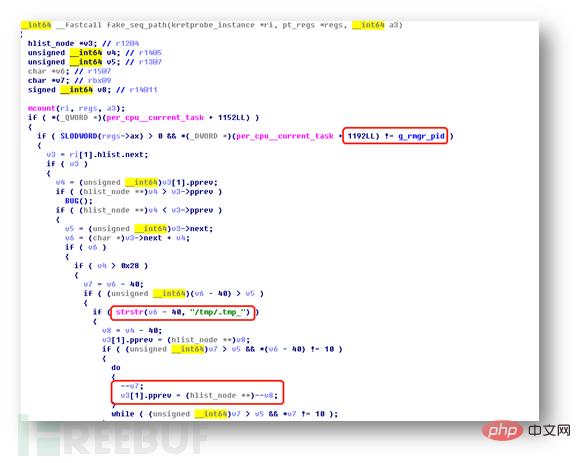

3) Fungsi pemprosesan yang didaftarkan oleh struktur kp di atas, fake_seq_path Digunakan untuk mengalih keluar; senarai terpaut proses kernel;

Cipta modul kernel untuk memulakan sendiri /etc/sysconfig/modules/ati_remote3.modules

Cipta modul kernel untuk memulakan sendiri /etc/sysconfig/modules/ati_remote3.modules

Tulis fail modul kernel /lib/modules/%s/kernel/drivers/input/misc /ati_remote3.ko

Lepaskan fail rmgr_fake_libc.so ke cakera

Lepaskan fail rmgr_daemon ke cakera dan jalankannya melalui call_usermodehelper_exec dengan nama proses "[khelper]".

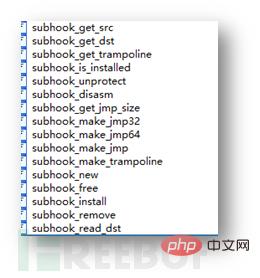

2. rmgr__fake_libc.so

Fail perpustakaan kongsi ini dikeluarkan dan ditulis ke cakera oleh rootkit kernel. Laluan ialah /tmp/.tmp_{21 aksara abjad angka rawak}, digunakan untuk menyembunyikan gelagat proses mod pengguna Trojan.

Fungsi awalan subhook dipetik daripada kod sumber terbuka (Lampiran 2 Sila pergi ke github untuk mendapatkan fungsi terperinci.

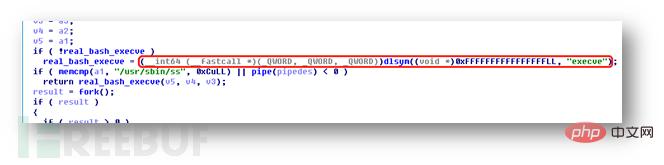

Fungsi awalan palsu digunakan terutamanya untuk memerangi proses HIDS biasa dan rekod perintah dan fork dan execve dipanggil terus melalui syscall tanpa menggunakan pengkapsulan glibc, mengelakkan kait dalam mod glibc .

fake_bash_add_history melumpuhkan fungsi audit arahan bash.

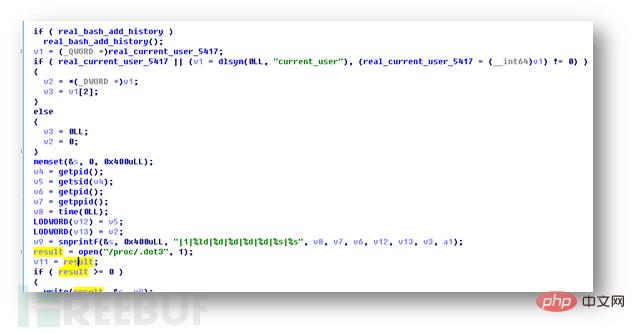

3. rmgr_daemon

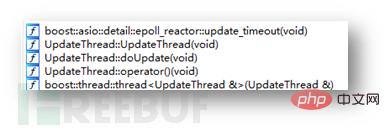

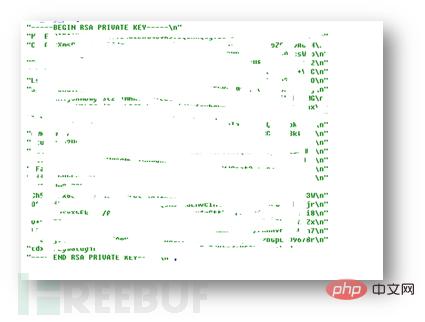

Proses ini dikeluarkan dan ditulis ke cakera oleh rmgr.ko, dan laluannya ialah /tmp/ .tmp_{21 abjad angka rawak}. Dibangunkan dalam C++, upx dibungkus dan dimampatkan selepas penyusunan Anda boleh terus menggunakan perisian sumber terbuka upx -d rmgr_daemon untuk membongkar tanpa pemprosesan khas.

Fungsi utamanya ialah:

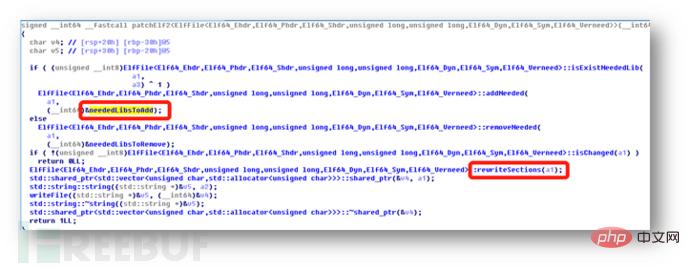

1) Memantau status modul kernel dan berinteraksi dengan maklumat rootkit kernel; 2) Kemas kini; 🎜>3) Hasilkan rmgr_fake_sshd, patchELF, ubah suai perpustakaan dinamik bergantung, iaitu tambah rmgr_fake_libc.so, fungsinya adalah seperti yang dinyatakan di atas; >

Laluan balik

tampal ELF

tampal ELF

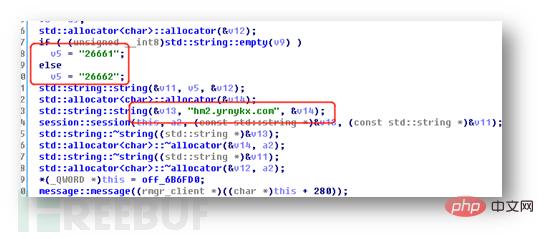

4) Sambungkan C2 hm2.yrnykx.com;  5) Uruskan rmgr_fake_sshd;

5) Uruskan rmgr_fake_sshd;

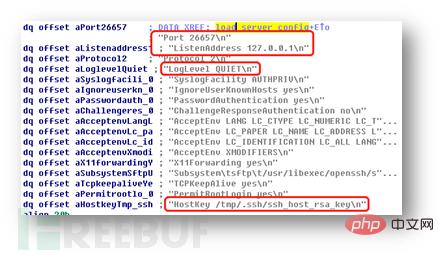

Dengar pada port tempatan 26657, dan rmgr_daemon menyambung ke port ini untuk memajukan arahan ssh daripada C2. Protokol rangkaian yang biasa digunakan untuk menyesuaikan persekitaran perniagaan dilaksanakan di sini, supaya logik pengesanan NIDS konvensional dipintas.

Langkah 3: HapuskanIni terutamanya merujuk kepada peneguhan untuk mengelak daripada diserang dengan kaedah yang sama. Kaedah khusus adalah seperti berikut:

Tetulang terobosan, kemas kini tampalan dan tetulang ACL.

Saluran operasi dan penyelenggaraan, nyahaktifkan akaun lama, ubah suai akaun pelayan dalam pautan serangan, dan dayakan pengesahan dua faktor.

Sistem mangsa membuang imej mesin maya untuk siasatan lanjut.

Pasang semula sistem mangsa dan lepaskan semula serta gunakan persekitaran perniagaan. Pemuatan modul kernel sistem baharu memerlukan pengesahan tandatangan.Langkah 4: Gunakan

untuk menyelesaikan kerja tindak balas kecemasan Selepas menganalisis tempat kejadian dan dokumen, maklumat utama yang diekstrak daripada keseluruhan kejadian adalah dicetuskan sebagai perisikan Ancaman. Artikel ini mengurangkan kandungan model piramid perisikan ancaman kepada dua bahagian: iocs dan ttps diringkaskan menggunakan model matriks att&ck.Model Piramid Perisikan Ancaman

1. iocs

1) md5:

7d859a22f38f0bcd55a46bc8b67c40df

fa73b20cd913b20cd 🎜>

2) c2:hm2.yrnykx.com

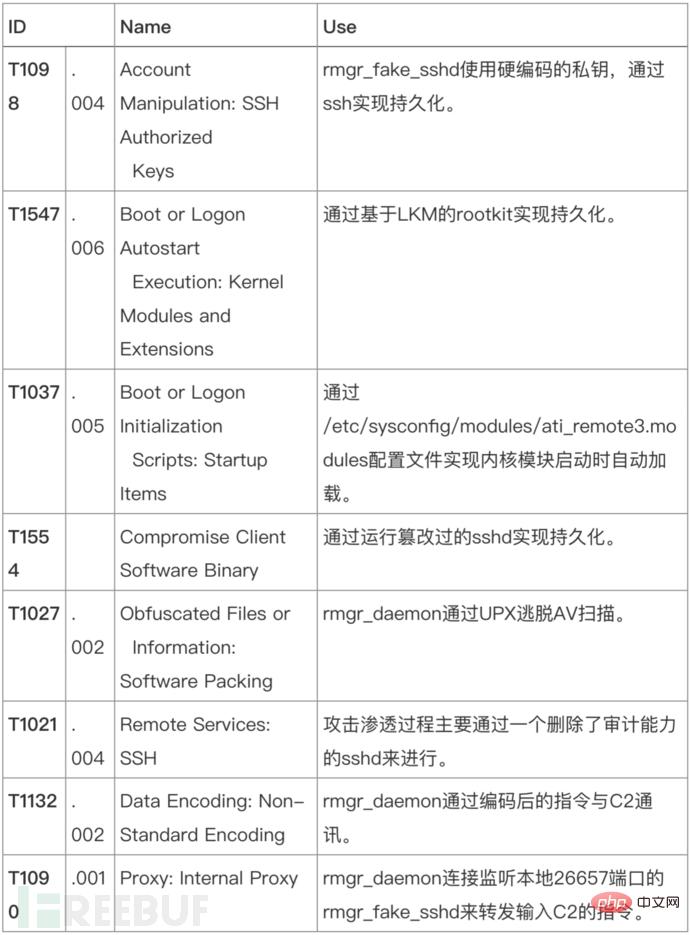

2. >Seperti yang dapat dilihat daripada ttps dalam bahagian sebelumnya, matriks att&ck tidak dapat sepenuhnya meliputi semua kaedah penyembunyian yang digunakan oleh Trojan ini untuk melawan sistem keselamatan.

Klasifikasi kasar kaedah penyembunyian (proses, rangkaian, fail) adalah:C2 mengelakkan pengesanan NIDS melalui fake_sshd

memintas cangkuk melalui arahan libc patchELF audit HIDS;

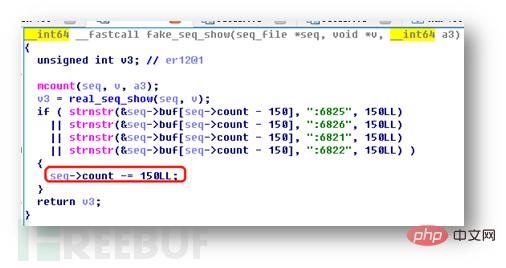

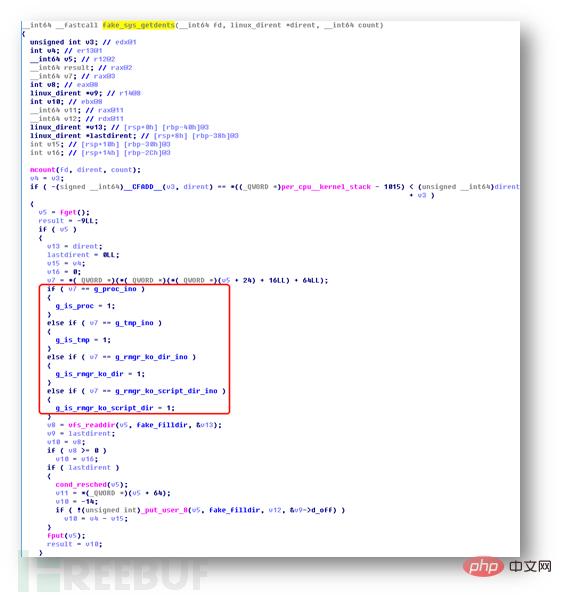

Gunakan fake_bash_add_history untuk melumpuhkan pengauditan shell Gunakan patch seq_show untuk mengubah suai pengembalian maklumat fail sistem di bawah /proc untuk merealisasikan fail berkaitan Trojan, proses, Menyembunyikan maklumat sambungan rangkaian Sembunyikan fail Trojan melalui patch vfs_readdir; 🎜>Ia boleh dilihat bahawa pakej Trojan ini mempunyai banyak butiran teknikal untuk melawan sistem keselamatan, tetapi ia menyasarkan sebahagian besar HIDS lama dan alat siasatan forensik bedah siasat yang diketahui di pasaran. Ia masih boleh ditemui oleh cangkuk syscall yang diperolehi proses mod kernel dan imbasan awan+ makluman.Dimensi konfrontasi antara Trojan dan sistem keselamatanSistem Trojan yang lengkap tidak boleh dibangunkan hanya kerana pencerobohan penembusan sudah pasti akan menarik ramai orang sumber terbuka atau kod Keluarga. Oleh itu, dari perspektif kebolehkesanan, kita boleh melakukan kerja "arkeologi" kod, dan pada masa yang sama menggabungkan gaya kod yang berkaitan dan tingkah laku kuda Trojan ke dalam perpustakaan ciri sistem keselamatan. Disebabkan had ruang, kami tidak akan menerangkan butiran di sini.RingkasanLangkah 6: Sebarkan

Sebaran adalah artikel itu sendiri.Malah, urutan pemprosesan tindak balas insiden sebenar tidak boleh konsisten sepenuhnya dengan proses di atas. Tetapi selepas menyelesaikan keseluruhan proses, penulis percaya bahawa pengendalian insiden keselamatan boleh dianggap sebagai kesimpulan yang berjaya. Malah, proses F3EAD lebih memberi perhatian kepada proses risikan daripada analisis kepada aplikasi (meningkatkan keupayaan tindakan balas keselamatan), terutamanya lelaran berulang dalam peringkat "analisis".

Fasa analisis (lelaran) kitaran F3EAD Dari risikan dingin kepada pelaksanaan kepada peningkatan keupayaan keselamatan sistem keselamatan kami, ini adalah bagaimana perisikan ancaman direalisasikan dengan nilai sebenar.

Atas ialah kandungan terperinci Bagaimana untuk menganalisis APT Trojan berdasarkan model kitaran perisikan ancaman. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!