Rumah >Operasi dan penyelenggaraan >Keselamatan >Cara menjalankan pengesanan dan tadbir urus organisasi APT berdasarkan graf pengetahuan

Cara menjalankan pengesanan dan tadbir urus organisasi APT berdasarkan graf pengetahuan

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-13 20:37:101320semak imbas

Ancaman berterusan lanjutan (APT) semakin menjadi ancaman utama di alam siber yang tidak boleh diabaikan terhadap aset penting kerajaan dan perusahaan. Memandangkan serangan APT selalunya mempunyai niat serangan yang jelas, dan kaedah serangannya sangat tersembunyi dan terpendam, kaedah pengesanan rangkaian tradisional biasanya tidak dapat mengesannya dengan berkesan. Dalam beberapa tahun kebelakangan ini, pengesanan serangan APT dan teknologi pertahanan secara beransur-ansur menarik perhatian kerajaan dan penyelidik keselamatan rangkaian dari pelbagai negara.

1. Penyelidikan mengenai tadbir urus organisasi APT di negara maju

1.1 Pada peringkat strategik, Amerika Syarikat menekankan "America First" dan "Promoting Keamanan melalui Kekuatan"

Pentadbiran Trump telah mengeluarkan "Laporan Strategi Keselamatan Negara", "Strategi Siber DoD" dan "Strategi Siber Nasional", menerangkan strategi "America First" Trump. dan menekankan "pencegahan siber" dan "menggalakkan keamanan melalui kekuatan," menonjolkan kepentingan peperangan siber, meletakkan peranan "ketenteraan dan kekuatan" sebelum diplomasi dan hal ehwal negara, dan menekankan perlindungan infrastruktur AS untuk memastikan kemakmuran berterusan Amerika Syarikat. Pada masa yang sama, kepentingan kecerdasan buatan (AI) kepada pertumbuhan ekonomi ditekankan.

1.2 Di peringkat kawal selia, Amerika Syarikat menggubal undang-undang untuk mengesan organisasi APT

Pada 5 September 2018, Dewan Perwakilan A.S. mengundi untuk meluluskan "Cyber Deterrence and Response Act of 2018", yang bertujuan untuk Menghalang dan menyetujui serangan siber tajaan negara pada masa hadapan terhadap Amerika Syarikat untuk melindungi infrastruktur politik, ekonomi dan kritikal A.S. daripada kompromi. Rang undang-undang itu memerlukan Presiden Amerika Syarikat untuk mengenal pasti senarai organisasi ancaman berterusan lanjutan (APT), menerbitkannya dalam Daftar Persekutuan dan mengemas kininya dengan kerap.

1.3 Pada peringkat serangan, tentera AS membangunkan alat perang siber termaju berdasarkan graf pengetahuan

Pada September 2010, "*****" mendedahkan bahawa Pentagon sedang berusaha untuk mendapatkan lebih kawalan ke atas Internet Terdahulu menyerang dalam peperangan dan mencapai kesan "5D" penipuan, penafian, pemisahan, kemerosotan dan kemusnahan. Penyelidikan mengenai tahap serangan peperangan siber sentiasa menjadi tumpuan kerajaan AS dan institusi penyelidikan gabungannya Menurut model yang dibina oleh Amerika Syarikat di sekitar peperangan siber dalam beberapa tahun kebelakangan ini, adalah penting untuk memetakan rangkaian medan perang dengan pelbagai. -graf pengetahuan peringkat dan menjalankan pengesahan model digabungkan dengan latihan pelbagai hala tuju penyelidikan.

1.3.1 Pelan X DARPA menggunakan graf pengetahuan untuk menggambarkan peta medan perang untuk menyokong operasi VR

PLAN Teknologi revolusioner untuk memahami, merancang dan mengurus peperangan siber dalam masa nyata , persekitaran siber berskala besar dan dinamik. Berdasarkan peta universal yang mantap, ia membantu pengendali rangkaian tentera menggunakan kaedah visual untuk melaksanakan tugas pencerobohan rangkaian di medan perang. PELAN Laluan pencerobohan optimum dan pelan pencerobohan disediakan kepada pejuang.

1.3.2 Prototaip CyGraph MITRE menyokong operasi rangkaian

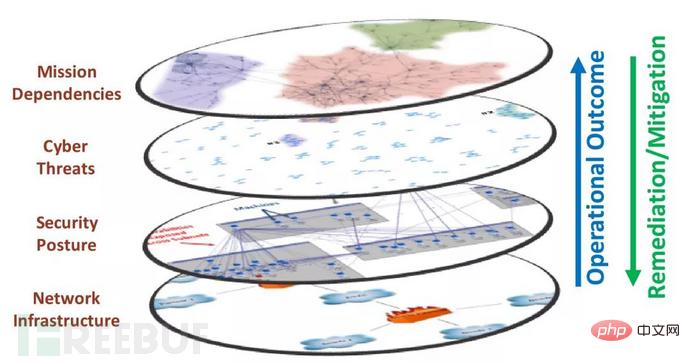

CyGraph ialah sistem prototaip MITER untuk penyelidikan model graf. CyGraph menggunakan struktur graf hierarki, termasuk empat peringkat data graf: Infrastruktur Rangkaian, Postur Keselamatan, Ancaman Siber dan Ketergantungan Misi, untuk menyokong perlindungan tugas utama seperti pengenalan permukaan serangan dan pemahaman situasi serangan.

Rajah 1.1 Struktur graf berbilang lapisan CyGraph

1.4 Di peringkat pertahanan, bangunkan model bahasa penerangan APT generasi baharu berdasarkan ATT&CK

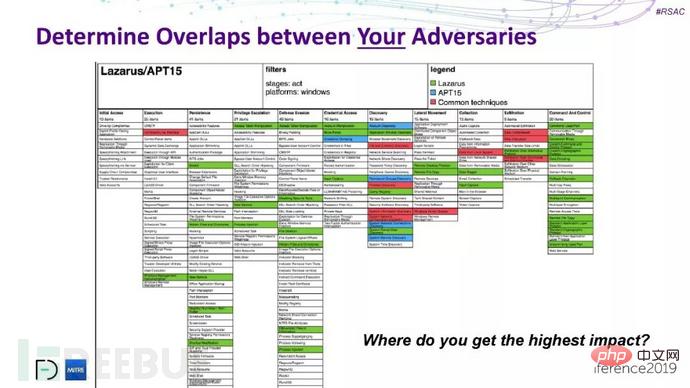

ATT&CK ialah model dan pangkalan pengetahuan yang mencerminkan gelagat serangan setiap kitaran hayat serangan. ATT&CK menggunakan pangkalan pengetahuan untuk menganalisis kaedah serangan lawan dan menilai sistem perlindungan sedia ada Ia juga boleh digabungkan dengan jarak tembak untuk menjalankan ujian simulasi serangan dan pengesahan automatik Pada masa yang sama, banyak pengeluar keselamatan asing menggunakannya untuk mengesan dan menjejaki kesan sebenar organisasi APT.

Rajah 1.2 ATT&CK Analisis perbandingan keupayaan TTP lazarus dan APT15

2 🎜>Amalan pengesanan APT berdasarkan graf pengetahuan adalah berdasarkan model primitif ancaman dan menggunakan pendekatan atas ke bawah untuk membina graf pengetahuan APT.

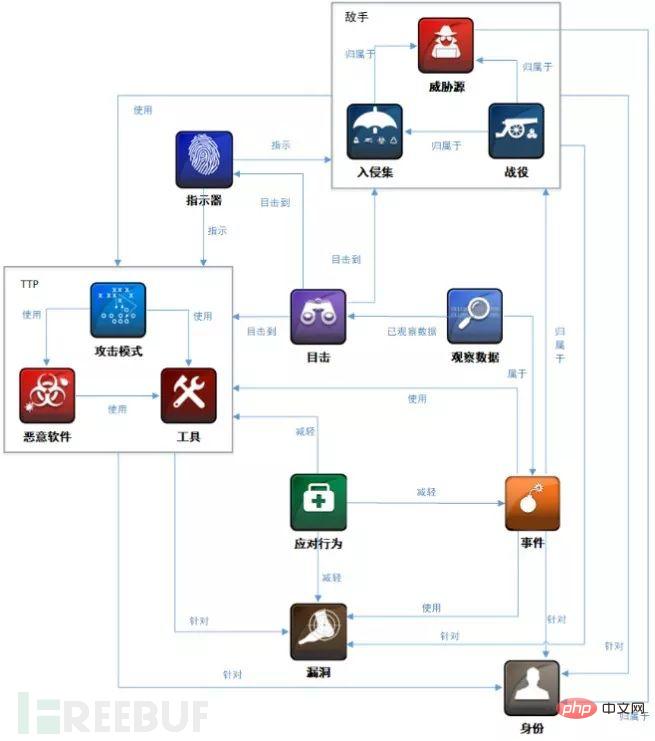

2.1 Pembinaan kelas entiti berdasarkan model primitif ancamanTakrifan jenis pengetahuan APT merujuk kepada pelbagai piawaian dan spesifikasi keselamatan semasa, seperti penghitungan mod serangan biasa bagi mekanisme serangan dan klasifikasi (CAPEC), Penghitungan dan Ciri Atribut Perisian Hasad (MAEC) dan Kerentanan dan Pendedahan Biasa (CVE), dsb. Dua belas jenis pengetahuan direka bentuk: mod serangan, kempen, langkah pertahanan, identiti, penunjuk ancaman, set pencerobohan , Berniat jahat Kod, Entiti Boleh Diperhatikan, Laporan, Penyerang, Alat, Kerentanan.

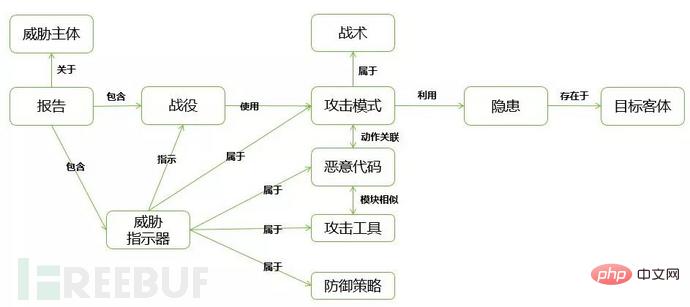

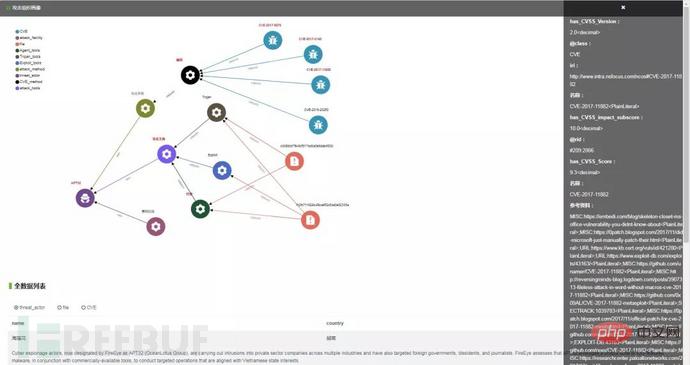

2.2 Struktur ontologi graf pengetahuan APTTakrifan jenis pengetahuan hanya membentuk nod pengetahuan terpencil dengan maklumat berkaitan yang menerangkan ciri-ciri organisasi APT. Tiada hubungan semantik antara nod pengetahuan. Di satu pihak, reka bentuk semantik mengekstrak pengetahuan pakar yang berkaitan dengan kelemahan, kelemahan, aset dan mekanisme serangan yang terkandung dalam Pangkalan Data Kerentanan Kebangsaan (NVD) A.S. Kedua, ia merujuk kepada tujuh jenis perhubungan yang ditakrifkan oleh STIX hubungan objek STIX2.0 ditunjukkan dalam Rajah 2.1 di bawah. Rajah 2.1 STIX2.0 rajah struktur Merumuskan dan meringkaskan pelbagai jenis hubungan semantik yang terlibat dalam laporan APT, termasuk "arahan", "eksploitasi ", " Milik" dan hubungan semantik lain, bina struktur ontologi seperti yang ditunjukkan dalam Rajah 2.2. Rajah 2.2 Struktur ontologi graf pengetahuan APT 2.3 Pembinaan pangkalan pengetahuan organisasi serangan APT Artikel ini ialah berdasarkan asas pengetahuan APT diwujudkan secara atas ke bawah Pertama, operasi pengekstrakan dan penjajaran maklumat dilakukan Berdasarkan ontologi graf pengetahuan APT, entiti pengetahuan, atribut dan hubungan pengetahuan yang berkaitan dengan organisasi APT diekstrak daripada data besar-besaran. . Kemudian, nyahkekaburan dan gabungan atribut dilakukan berdasarkan atribut pengetahuan yang ditakrifkan dalam ontologi pengetahuan APT, dan pangkalan pengetahuan APT adalah output. Sumber maklumat yang berkaitan dengan organisasi APT termasuk data berstruktur (pangkalan data perisikan berstruktur, perisikan STIX), data separa berstruktur (laman web komuniti perisikan sumber terbuka seperti Alienvault, laman web komuniti perisikan x-force IBM, MISP , ATT&CK ), data tidak berstruktur (blog keselamatan Talos, laporan APT Github). 2.4 Eksperimen dan Aplikasi Graf pengetahuan tema APT yang dibina dalam artikel ini pada masa ini merangkumi 257 organisasi APT, seperti yang ditunjukkan dalam Rajah 2.3. Rajah 2.3 Gambaran keseluruhan organisasi APT Digabungkan dengan struktur ontologi graf pengetahuan yang dibina, potret organisasi serangan APT32 dibuat melalui carian semantik, sebagai ditunjukkan dalam Rajah 2.4, ditunjukkan dalam 2.5. Rajah 2.4 Model berlian APT32 Rajah 2.5 APT 32 potret Maklumat potret termasuk APT32 Infrastruktur, cara teknikal dan alat serangan yang dikawal oleh organisasi. Digabungkan dengan pengetahuan potret APT, melalui pemantauan masa nyata dan perbandingan ciri organisasi APT, perkaitan organisasi acara ditandakan, dan pemantauan masa nyata dan statistik aktiviti organisasi APT dicapai. Berdasarkan IDS dan peralatan probe kotak pasir dalam persekitaran tertentu, persekitaran eksperimen kluster analisis data besar yang terdiri daripada 4 pelayan, digabungkan dengan ciri profil organisasi APT yang disediakan oleh graf pengetahuan, dari 2 Jun hingga Jun 2019 A sebanyak 5 organisasi APT didapati aktif dalam tempoh 9 hari, dan keputusan ditunjukkan dalam Rajah 2.6. Rajah 2.6 Penjejakan Organisasi APT 3. Langkah-langkah dan Cadangan 1 serangan Penggubalan dasar dan peraturan. Pada masa ini, kerajaan China masih belum mengeluarkan dasar dan peraturan khusus untuk bertindak balas terhadap serangan APT, yang sangat merugikan untuk mempromosikan, menyeragamkan dan membimbing analisis dan pengesanan serangan APT domestik. 2. Mengesyorkan ekosistem penyelidikan pembinaan bersama, penyelidikan bersama dan perkongsian. Kerjasama antara kerajaan China dan perusahaan perlu dipertingkatkan lagi untuk membina penyelesaian teknikal dan standard model yang boleh diterima pakai di peringkat industri dan nasional. 3. Bina format perkongsian risikan bersatu dan kukuhkan perkongsian risikan. Sejak pelaksanaannya, GB/T 36643-2018 "Teknologi Keselamatan Maklumat - Spesifikasi Format Maklumat Ancaman Keselamatan Rangkaian" tidak digunakan secara meluas dalam kerajaan dan perusahaan domestik. 4. Mengukuhkan pembinaan model primitif ancaman sejagat. negara saya masih belum membina sepenuhnya satu set primitif ancaman biasa untuk menyokong format ekspresi perisikan ancaman bersatu dan perkongsian perisikan dan pengetahuan ancaman berkaitan APT.

Atas ialah kandungan terperinci Cara menjalankan pengesanan dan tadbir urus organisasi APT berdasarkan graf pengetahuan. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!