Rumah >Operasi dan penyelenggaraan >Keselamatan >Bagaimana untuk menjalankan analisis kemahiran penembusan web

Bagaimana untuk menjalankan analisis kemahiran penembusan web

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBke hadapan

- 2023-05-12 08:34:141016semak imbas

Pada masa ini, dengan pembangunan rangkaian maklumat yang berterusan, kesedaran orang ramai tentang keselamatan maklumat semakin meningkat dari hari ke hari, dan langkah perlindungan keselamatan sistem maklumat juga semakin bertambah baik secara beransur-ansur, Firewall biasanya digunakan di sempadan Internet pelayan untuk diasingkan rangkaian dalaman dan luaran, hanya keperluan luaran sahaja Port pelayan terdedah. Mengguna pakai langkah ini boleh meningkatkan tahap keselamatan sistem maklumat dengan ketara Bagi penyerang luar, ia seperti menutup semua saluran yang tidak berkaitan, hanya meninggalkan pintu masuk yang diperlukan.

Tetapi dalam keadaan ini, masih terdapat jenis masalah keselamatan yang tidak dapat dielakkan, iaitu kelemahan web. Sebabnya ialah watak input pengguna tidak ditapis dengan ketat apabila program ditulis, membolehkan penggodam membina rentetan berniat jahat dengan teliti untuk mencapai matlamat mereka sendiri.

Jadi, bagaimana kita boleh mengetahui sama ada terdapat isu keselamatan sedemikian? Di bawah ini kami akan menyenaraikan beberapa teknik penembusan yang agak mudah.

Kerentanan XSS

Cari sebanyak mungkin tempat yang boleh dikawal pengguna dan boleh dikeluarkan dalam kod halaman, seperti yang berikut: setiap parameter URL , URL itu sendiri, Senario biasa untuk borang dan kotak carian (termasuk kawasan ulasan, kawasan mesej, maklumat peribadi, maklumat pesanan, kotak carian, direktori semasa, atribut imej, dsb.), kemudian masukkan kod

Serangan skrip merentas tapak Penyerang berniat jahat XSS akan memasukkan kod Skrip berniat jahat ke dalam halaman Web Apabila pengguna menyemak imbas halaman, kod Skrip yang dibenamkan dalam Web akan dilaksanakan untuk mencapai tujuan menyerang pengguna secara berniat jahat.

Serangan XSS menyasarkan serangan peringkat pengguna! XSS yang disimpan, ketekunan, kod disimpan dalam pelayan, seperti memasukkan kod dalam maklumat peribadi atau artikel yang diterbitkan, dsb. Jika tiada penapisan atau penapisan tidak ketat, maka kod ini akan disimpan dalam pelayan, dan apabila pengguna mengakses halaman Trigger code execution. XSS jenis ini lebih berbahaya dan boleh menyebabkan cacing, kecurian biskut, dsb.

Suntikan SQL

[Pernyataan SQL disasarkan: $sql="select*from admin where id=".$id;]

Lawatan Biasa : www.linuxtest.com/test2.php?id=1

Cari titik suntikan:

1 Akses tidak normal ke www.linuxtest/test2.php?id=1', the keputusan Kembali ke halaman tidak normal menunjukkan bahawa mungkin terdapat nod suntikan Teruskan dengan pengesahan di bawah.

2 Teruskan mengakses www.linuxtest/test2.php?id=1 dan 1=1 secara tidak normal, dan hasilnya dikembalikan ke halaman biasa.

3 Teruskan mengakses www.linuxtest/test2.php?id=1 dan 1=2 secara tidak normal Hasilnya ialah halaman tidak normal yang dikembalikan dengan nod suntikan 1.

[Pernyataan SQL1 lain: $sql="select*from admin where id=$id";]

Sama seperti di atas

[Pernyataan SQL2 lain: $sql= "select*from admin where id='{$id}'";]

Terdapat titik suntikan pada masa ini, tetapi kita mesti menghapuskan petikan tunggal untuk memasukkan serangan SQL yang sepadan.

Tambah (dan '=) untuk menghapuskan; contohnya: test2.php?id=1' kesatuan pilih 1,2,3 dan '=; Kesatuan 1' pilih 1 ,2,3 dan '='

Tingkatkan (dan "='), (pilihan kesatuan 1,2,'3), dsb.

Disebabkan sistem yang berbeza persekitaran, penyerang boleh menyebabkan Kerosakan adalah berbeza, yang ditentukan terutamanya oleh kebenaran keselamatan aplikasi untuk mengakses pangkalan data Jika akaun pengguna mempunyai pentadbir atau kebenaran peringkat tinggi yang lain, penyerang boleh melakukan pelbagai operasi pada jadual pangkalan data. termasuk menambah, memadam atau mengemas kini data, atau bahkan memadamkan jadual secara langsung

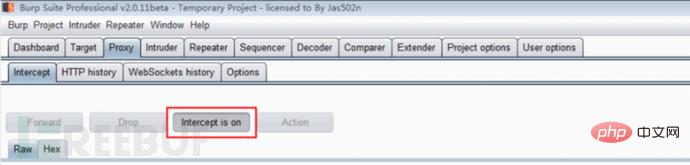

Perkara berikut akan membawa anda untuk menyaksikan penembusan alat burp_suite Apabila anda perlu memulakan permintaan, sistem akan dipintas Keadaan permulaan adalah seperti yang ditunjukkan di bawah (mengambil tapak web sebagai contoh):

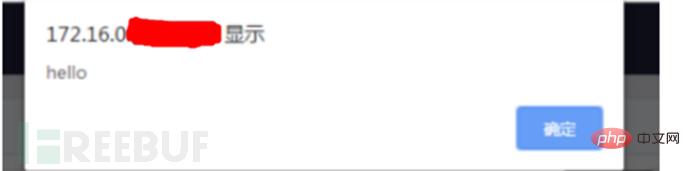

Apabila anda memasuki halaman yang anda ingin ubah suai, selepas mengganggu parameter Klik Tutup Jika berjaya, halaman akan mengembalikan parameter yang anda ubah suai Ini ialah kerentanan pemintasan 🎜>

Apabila anda memasuki halaman yang anda ingin ubah suai, selepas mengganggu parameter Klik Tutup Jika berjaya, halaman akan mengembalikan parameter yang anda ubah suai Ini ialah kerentanan pemintasan 🎜>

Atas ialah kandungan terperinci Bagaimana untuk menjalankan analisis kemahiran penembusan web. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!