Cara menggunakan rangka kerja Shiro bagi pengurusan keselamatan SpringBoot

Pengenalan Shiro

Apache Shiro ialah rangka kerja keselamatan Java ringan sumber terbuka yang menyediakan pengesahan, kebenaran, pengurusan kata laluan, pengurusan sesi dan fungsi lain. Berbanding dengan Spring Security, rangka kerja Shiro adalah lebih intuitif dan lebih mudah untuk digunakan, di samping menyediakan keselamatan yang teguh.

Dalam rangka kerja SSM tradisional, masih terdapat banyak langkah konfigurasi untuk menyepadukan Shiro secara manual Untuk Spring Boot, Shiro secara rasmi menyediakan shiro-spring-boot-web-starter untuk memudahkan Shiro dalam konfigurasi Spring.

Sepadukan Shiro

1 Buat projek

Mula-mula buat projek Spring Boot Web biasa, tambahkan kebergantungan Shiro dan kebergantungan templat halaman

rreeeBukan di sini Anda perlu menambah pergantungan spring-boot-starter-web, shiro-spring-boot-web-starter sudah bergantung pada spring-boot-starter-web. Pada masa yang sama, templat Thymeleaf digunakan di sini Untuk menggunakan teg shiro dalam Thymeleaf, kebergantungan thymeleaf-extras-shiro ditambahkan.

2. Konfigurasi asas Shiro

Konfigurasikan maklumat asas Shiro dalam application.properties

# Dayakan konfigurasi Shiro, lalainya adalah benar

shiro. enabled =true

# Dayakan konfigurasi Web Shiro, lalainya adalah true

shiro.web.enabled=true

# Konfigurasikan alamat log masuk, lalai ialah /login.jsp

shiro.loginUrl=/ log masuk

# Konfigurasikan alamat untuk log masuk yang berjaya, lalainya ialah /

shiro.successUrl=/index

# Alamat lompat lalai yang tidak dibenarkan

shiro.unauthorizedUrl=/unauthorized

# Sama ada untuk membenarkan sesi melalui parameter URL Penjejakan, jika tapak web menyokong kuki, anda boleh mematikan pilihan ini, lalainya adalah benar

shiro.sessionManager.sessionIdUrlRewritingEnabled=true

# Sama ada untuk membenarkan penjejakan sesi melalui kuki, lalainya adalah benar

shiro.sessionManager.sessionIdCookieEnabled=true

Kemudian konfigurasikan Shiro dalam kod Java dan berikan dua kacang paling asas

<dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-spring-boot-web-starter</artifactId> <version>1.4.0</version> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId> </dependency> <dependency> <groupId>com.github.theborakompanioni</groupId> <artifactId>thymeleaf-extras-shiro</artifactId> <version>2.0.0</version> </dependency>

Penjelasan kod:

- .

Disediakan di sini Terdapat dua Kacang utama, satu ialah Realm dan satu lagi ialah ShiroFilterChainDefinition. Bagi ShiroDialect, ia adalah untuk menyokong penggunaan tag Shiro dalam Thymeleaf Jika anda tidak menggunakan tag Shiro dalam Thymeleaf, anda tidak perlu menyediakan ShiroDialect

Realm boleh menjadi adat. Realm atau Shiro Untuk Realm yang disediakan, demi kesederhanaan, tiada sambungan pangkalan data dikonfigurasikan di sini Dua pengguna dikonfigurasikan secara langsung: sang/123 dan admin/123, masing-masing sepadan dengan peranan pengguna dan pentadbir.

Peraturan penapisan asas dikonfigurasikan dalam ShiroFilterChainDefinition Bean dan "/doLogin" boleh diakses tanpa nama "/logout" ialah permintaan log keluar, dan permintaan lain ialah Pengesahan diperlukan untuk mengakses

Kemudian konfigurasikan antara muka log masuk dan antara muka akses halaman

@Configuration

public class ShiroConfig {

@Bean

public Realm realm() {

TextConfigurationRealm realm = new TextConfigurationRealm();

realm.setUserDefinitions("sang=123,user\n admin=123,admin");

realm.setRoleDefinitions("admin=read,write\n user=read");

return realm;

}

@Bean

public ShiroFilterChainDefinition shiroFilterChainDefinition() {

DefaultShiroFilterChainDefinition chainDefinition =

new DefaultShiroFilterChainDefinition();

chainDefinition.addPathDefinition("/login", "anon");

chainDefinition.addPathDefinition("/doLogin", "anon");

chainDefinition.addPathDefinition("/logout", "logout");

chainDefinition.addPathDefinition("/**", "authc");

return chainDefinition;

}

@Bean

public ShiroDialect shiroDialect() {

return new ShiroDialect();

}

}Penjelasan kod:

Dalam doLogin kaedah , mula-mula bina contoh UsernamePasswordToken, kemudian dapatkan objek Subjek dan panggil kaedah log masuk dalam objek untuk melaksanakan operasi log masuk Semasa pelaksanaan operasi log masuk, apabila pengecualian dilemparkan, ini bermakna log masuk gagal, dan. mesej ralat dikembalikan ke paparan log masuk; Apabila log masuk berjaya, ia diubah hala ke "/index"

dan kemudian mendedahkan dua antara muka "/admin" dan "/user". Untuk antara muka "/admin", anda perlu mempunyai Hanya peranan pentadbir boleh diakses untuk antara muka "/pengguna", anda boleh mengaksesnya jika anda mempunyai sama ada peranan pentadbir atau peranan pengguna

Untuk antara muka lain yang boleh diakses tanpa peranan, terus dalam Hanya konfigurasikannya dalam WebMvc

@Controller

public class UserController {

@PostMapping("/doLogin")

public String doLogin(String username, String password, Model model) {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

Subject subject = SecurityUtils.getSubject();

try {

subject.login(token);

} catch (AuthenticationException e) {

model.addAttribute("error", "用户名或密码输入错误!");

return "login";

}

return "redirect:/index";

}

@RequiresRoles("admin")

@GetMapping("/admin")

public String admin() {

return "admin";

}

@RequiresRoles(value = {"admin", "user"}, logical = Logical.OR)

@GetMapping("/user")

public String user() {

return "user";

}

}Seterusnya, buat pengendali pengecualian global untuk pengendalian pengecualian global. Tujuan utama di sini adalah untuk mengendalikan kebenaran pengecualian

@Configuration

public class WebMvcConfig implements WebMvcConfigurer{

@Override

public void addViewControllers(ViewControllerRegistry registry) {

registry.addViewController("/login").setViewName("login");

registry.addViewController("/index").setViewName("index");

registry.addViewController("/unauthorized").setViewName("unauthorized");

}

}Apabila pengguna mengakses sumber yang tidak dibenarkan, lompat ke paparan yang tidak dibenarkan dan membawa mesej ralat.

Selepas konfigurasi selesai, akhirnya buat 5 halaman HTML dalam direktori sumber/templat untuk ujian.

(1) index.html

@ControllerAdvice

public class ExceptionController {

@ExceptionHandler(AuthorizationException.class)

public ModelAndView error(AuthorizationException e) {

ModelAndView mv = new ModelAndView("unauthorized");

mv.addObject("error", e.getMessage());

return mv;

}

} (2) login.html

<!DOCTYPE html>

<html lang="en" xmlns:shiro="http://www.pollix.at/thymeleaf/shiro">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h4 id="Hello-nbsp-shiro-principal">Hello, <shiro:principal/></h4>

<h4 id="a-nbsp-href-logout-nbsp-rel-external-nbsp-nofollow-nbsp-注销登录-a"><a href="/logout" rel="external nofollow" >注销登录</a></h4>

<h4 id="a-nbsp-shiro-hasRole-admin-nbsp-href-admin-nbsp-rel-external-nbsp-nofollow-nbsp-管理员页面-a"><a shiro:hasRole="admin" href="/admin" rel="external nofollow" >管理员页面</a></h4>

<h4 id="a-nbsp-shiro-hasAnyRoles-admin-user-nbsp-href-user-nbsp-rel-external-nbsp-nofollow-nbsp-普通用户页面-a"><a shiro:hasAnyRoles="admin,user" href="/user" rel="external nofollow" >普通用户页面</a></h4>

</body>

</html> (3) pengguna.html

<!DOCTYPE html>

<html lang="en" xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<div>

<form action="/doLogin" method="post">

<input type="text" name="username"><br>

<input type="password" name="password"><br>

<div th:text="${error}"></div>

<input type="submit" value="登录">

</form>

</div>

</body>

</html> (4) admin. html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h2 id="普通用户页面">普通用户页面</h2>

</body>

</html>(5) tanpa kebenaran.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h2 id="管理员页面">管理员页面</h2>

</body>

</html>3 Ujian

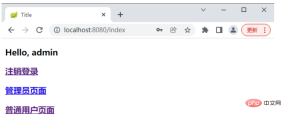

Mulakan projek, lawati halaman log masuk, gunakan sang/123 untuk log masuk

<.>

Atas ialah kandungan terperinci Cara menggunakan rangka kerja Shiro bagi pengurusan keselamatan SpringBoot. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Dreamweaver CS6

Alat pembangunan web visual

Muat turun versi mac editor Atom

Editor sumber terbuka yang paling popular

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

DVWA

Damn Vulnerable Web App (DVWA) ialah aplikasi web PHP/MySQL yang sangat terdedah. Matlamat utamanya adalah untuk menjadi bantuan bagi profesional keselamatan untuk menguji kemahiran dan alatan mereka dalam persekitaran undang-undang, untuk membantu pembangun web lebih memahami proses mengamankan aplikasi web, dan untuk membantu guru/pelajar mengajar/belajar dalam persekitaran bilik darjah Aplikasi web keselamatan. Matlamat DVWA adalah untuk mempraktikkan beberapa kelemahan web yang paling biasa melalui antara muka yang mudah dan mudah, dengan pelbagai tahap kesukaran. Sila ambil perhatian bahawa perisian ini