Peranti teknologi

Peranti teknologi AI

AI Perbincangan ringkas tentang kaedah memuat naik fail untuk mendapatkan kebenaran

Perbincangan ringkas tentang kaedah memuat naik fail untuk mendapatkan kebenaranIkhtisar

Kerentanan muat naik fail berlaku dalam aplikasi dengan fungsi muat naik Jika aplikasi tidak mempunyai kawalan ke atas fail yang dimuat naik pengguna atau mempunyai kecacatan, penyerang boleh mengeksploitasi kecacatan dalam fungsi muat naik aplikasi untuk memuat naik Trojan , virus. dan fail lain yang berbahaya kepada pelayan dan mengawal pelayan.

Punca dan bahaya kerentanan

Sebab utama kerentanan muat naik fail ialah: terdapat fungsi muat naik dalam aplikasi, tetapi fail yang dimuat naik belum menjalani ujian kesahihan yang ketat atau ujian fungsi rosak, mengakibatkan Muat naik fail Trojan ke pelayan. Kerentanan muat naik fail amat berbahaya kerana kod hasad boleh dimuat naik terus ke pelayan, yang boleh menyebabkan akibat yang serius seperti mengganggu halaman web pelayan, menggantung tapak web, mengawal pelayan dari jauh dan memasang pintu belakang.

Di sini kita membincangkan beberapa kaedah pengesahan dan pintasan untuk muat naik fail:

1 Pengesahan setempat (pengesahan bahagian hadapan)

Kerentanan muat naik pintasan penapisan JS bahagian hadapan adalah disebabkan. ke aplikasi Program ini disahkan melalui kod JS di hujung hadapan, bukannya di hujung belakang program Dengan cara ini, anda boleh memintas penapisan muat naik dan memuat naik Trojan dengan mengubah suai kod JS bahagian hadapan.

Jadi bagaimana untuk menilai sama ada ia adalah pengesahan bahagian hadapan? Saya secara peribadi fikir kita boleh menyemak sama ada kita boleh mendapatkan paket data semasa memuat naik dan menangkap paket, sama ada terdapat data yang mengalir, atau kita boleh menyemak sama ada halaman imej yang dimuat naik akan memaparkan alamat imej yang dimuat naik, dsb.

Pintas: Padamkan kod penapisan, ubah suai atau lumpuhkan Javascript.

2. Pengesahan dan pintasan Bahagian Belakang

Pengesahan biasa untuk muat naik fail: nama akhiran (pengesahan langsung), fail, pengepala fail (pengesahan tidak langsung).

2.1 Nama akhiran

2.1.1 Senarai Hitam (akhiran format skrip yang secara jelas tidak dibenarkan untuk dimuat naik)

Kerentanan pintasan penapisan nama fail adalah terutamanya Kerana jenis muat naik fail ditentukan melalui senarai hitam, dan tiada penapisan lengkap, penyerang boleh memuat naik fail di luar jenis senarai hitam.

Kaedah penghakiman senarai hitam: Muat naik fail, sistem menggesa bahawa memuat naik fail format xxx tidak dibenarkan.

Pintas: Gunakan format lain (php5, Phtml, php3) atau kes fail, dan anda juga boleh menambah beberapa simbol gangguan untuk mencapai pintasan.

2.1.2 .htaccess (protokol pseudo-statik) - analisis tulis semula (hanya tersedia dalam Apache dan dayakan modul pseudo-statik)

. muat naik fail htaccess ialah dilakukan menggunakan .htaccess Fail boleh mengkonfigurasi fungsi pelayan Web untuk merealisasikan proses menghuraikan fail dengan akhiran seperti jpg dan png sebagai fail PHP.

fail.htaccess (fail konfigurasi yang diedarkan) menyediakan cara untuk membuat perubahan konfigurasi berdasarkan setiap direktori Satu fail yang mengandungi satu atau lebih arahan konfigurasi diletakkan dalam direktori dokumen tertentu, dan arahan tersebut digunakan untuk direktori ini dan semua subdirektorinya. .htaccess ialah fail konfigurasi pelayan web Anda boleh menggunakan fail .htaccess untuk melaksanakan konfigurasi seperti kaedah penghuraian dan pengalihan semula fail definisi dalam pelayan web.

Kaedah pintasan: Mula-mula muat naik fail 1.htaccess. 2. Muat naik semula gambar tersebut.

2.1.3 Pintasan ruang

Kaedah pintasan: Tambahkan ruang selepas nama akhiran fail dalam paket data untuk mencapai pintasan.

2.1.4. Bypass

Kaedah pintasan: Sama seperti kaedah pintasan ruang, tambahkan nama akhiran fail dalam paket data untuk mencapai pintasan.

2.1.5::$data Bypass

Ini adalah protokol yang unik untuk windows, jika nama fail + "::$DATA" Data selepas ::$DATA akan dianggap sebagai aliran fail, dan nama akhiran tidak akan dikesan, dan nama fail sebelum ::$DATA akan dikekalkan Tujuannya bukan untuk menyemak nama akhiran.

2.1.6 Penapisan gelung

Pintas: Kod menggantikan php dalam rentetan tanpa apa-apa.

Contohnya: a.pphphp akan menjadi ->a.

2.1.7 Senarai Putih: Tentukan dengan jelas imbuhan format yang boleh dimuat naik (lebih selamat)

%00 pemotongan, 0x00 pemangkasan (berdasarkan prinsip alamat, pemangkasan data di belakang fail) 00 pemotongan pintasan hanya boleh memintas pengesahan bahagian hadapan.

Sebab utama pemangkasan ialah kehadiran aksara %00 Apabila PHP

Kaedah pintasan (path%00 truncation):

- Tukar ujian kepada test.php%00aaa, 1.php kepada 1.jpg supaya fungsi pengesahan boleh diluluskan.

- %00 dalam test.php%00aaa adalah URL dikodkan, pilih %00 dan pilih arahan [Convertselection], pilih arahan [URL] , pilih perintah [URL-decode] untuk mengekod.

3. Pengesahan jenis fail

3.1 Pengesanan pengepala fail: maklumat kandungan pengepala fail (seperti gif89a)

Fail yang berbeza mempunyai format pengepala fail tertentu dan pembangun memuat naik fail dengan menyemak Fail pengepala mengesan jenis fail, tetapi kaedah pengesanan ini juga boleh dipintas Selagi pengepala fail yang sepadan ditambahkan pada pengepala fail Trojan, ini boleh memintas pengesanan tanpa menjejaskan operasi biasa fail Trojan.

Pengepala fail biasa adalah seperti berikut:

JPEG 0xFFD8FF

PNG0 x89504E470D0A1A0A

GIF 47 49 4638 (GIF 47 49 4638) sekitar Kaedah:

Tukar maklumat pengepala untuk mencapai penipuan Contohnya, menambah pengepala fail fail imej pada fail pengepala kuda Trojan boleh memintas pengesanan.- GIF89a

?>

Buat gambar kuda- Masukkan ayat Trojan terus ke dalam gambar dan muat naiknya. ——Gunakan prinsip pemasukan fail.

Gunakan arahan cmd untuk menggabungkan gambar biasa 1.jpg dan fail a.txt yang mengandungi kuda Trojan satu ayat ke dalam fail Trojan test.php yang baharu.

arahan cmd: salin 1.jpg/b+a.txt test.php.

3.2 Pengesanan Jenis Kandungan

Jenis Kandungan digunakan untuk menentukan jenis fail rangkaian dan pengekodan halaman web, dan digunakan untuk memberitahu penerima fail dalam bentuk apa dan apa pengekodan ia akan membaca fail. Fail yang berbeza akan sepadan dengan Jenis Kandungan yang berbeza Contohnya, Jenis Kandungan bagi fail jpg ialah imej/jpeg, dan Jenis Kandungan bagi fail php ialah strim aplikasi/oktet. Jenis Kandungan berada dalam pengepala permintaan paket data Pembangun akan menggunakan jenis Jenis Kandungan untuk menentukan sama ada fail dibenarkan untuk dimuat naik.

Pintas: Jenis Jenis Kandungan boleh diusik melalui penangkapan paket, supaya Jenis Kandungan paket data boleh diubah suai dengan menangkap paket untuk memintas pertimbangan Jenis Kandungan.

MIME: Anda boleh meneka nama akhiran fail dengan menilai jenis, dan menggunakan alat tangkapan paket untuk mengusik Jenis Kandungan, seperti menukarnya kepada imej/pjpeg, imej/jpeg, imej/gif , imej/png. Seseorang boleh memintas penapisan.

4. Kandungan dan lain-lain

4.1 Keselamatan logik: persaingan bersyarat (bersamaan dengan pekerjaan sistem)

Definisi: Keadaan pertandingan merujuk kepada apabila beberapa utas tidak melakukan operasi kunci atau Operasi segerak mengakses kod kongsi, pembolehubah, fail, dsb. pada masa yang sama Hasil operasi bergantung pada susunan urutan yang berbeza mengakses data. Mula-mula muat naik fail ke pelayan, dan pelayan memilih sama ada untuk menyimpan atau memadam imej mengikut peraturan Kerentanan adalah bahawa fail tidak diperiksa untuk kesahihannya sebelum disimpan ke pelayan. melalui kelemahan keadaan perlumbaan, fail diluluskan Muat naik Trojan dengan fungsi menulis fail, dan akses Trojan yang dimuat naik sebelum memadamkannya untuk menulis Trojan baharu.

Pintas: Selepas memuat naik fail ke pelayan, kami akan terus mengakses laluan fail Disebabkan keadaan bersaing, tujuan memuat naik WebShell akan dicapai Kerentanan itu dieksploitasi dengan menghantar permintaan dan memuat naik secara berterusan kandungan. Akses sedemikian akan Menjana fail Trojan baru dan kemudian menghantar permintaan lain untuk terus mengakses fail ini Jika eksploitasi keadaan perlumbaan berjaya, Trojan baharu akan dihasilkan.

4.2 Penamaan Direktori

Pintas: Tambahkan akhiran / untuk membenarkan pelayan mengenali fail sebagai folder untuk mencapai tujuan memuat naik, seperti -x.php/.

5. Kerentanan lain

Kerentanan fungsi skrip-cve

CVE-2017-12615

CVE-2015-5254

9-CVE-2015 2618

......

Terdapat tutorial tentang cara mengeksploitasi kelemahan ini dalam talian.

6. Kerentanan penghuraian Middleware

6.1 Kerentanan penghuraian IIS 6.0+

Tinjau kerentanan penghuraian dengan cepat, /.php untuk melihat sama ada terdapat kod bercelaru, jika ada, ia ada, jika tidak, ia tidak wujud.

6.1.1 Laksanakan sebagai folder

Nama fail biasa: image/aa.jpg.

Pintas: image.asp/aa.jpg aa.jpg akan dihuraikan sebagai asp.

6.1.2 Laksanakan sebagai fail

Nama fail biasa: image.jpg.

Pintas: image.asp;.jpg atau xxx.asp;xxx.jpg Fail ini akan dilaksanakan sebagai asp.

asp boleh ditukar kepada php Jika anda menukar php, ia boleh dilaksanakan sebagai php.

7. Pintasan WAF

Untuk memintas WAF, kita perlu mengetahui parameter yang boleh diubah suai, seperti:

Pelupusan Kandungan: umumnya boleh diubah suai.- nama: nilai parameter bentuk, tidak boleh diubah suai.

- nama fail: nama fail, boleh diubah suai.

- Jenis Kandungan (jenis fail sendiri): Fail MIME, tukar mengikut kesesuaian.

- Inti pintasan waf adalah untuk sentiasa mengubah suai ujian selepas nama parameter yang boleh diubah suai untuk cuba memintas.

- Kaedah pintasan biasa:

7.1 Limpahan data (pengisian data sarap)

Gunakan had atas pengesanan WAF untuk menambah sejumlah besar data sarap supaya ia tidak boleh dipadankan. Sama seperti kelemahan limpahan, data gangguan biasanya boleh ditambah selepas parameter muat naik. Ingat untuk menambah antara data sampah dan parameter, jika tidak, paket data akan melaporkan ralat.

7.2 Mutasi simbol ('";)

Gunakan kelemahan pembangunan program untuk menggantikan, menambah dan memadam simbol dalam parameter muat naik dalam pakej data untuk mencapai tujuan muat naik. Contohnya,

Contohnya, x.jpg;.php Titik koma mewakili penghujung sekeping data.

7.3 Pemangkasan data (%00; baris baharu)

Tambahkan %00 (ruang) selepas nama akhiran fail untuk dipotong, x.php%00.jpg.

Pemutus talian (serupa dengan n dalam program) adalah serupa dengan penghantaran data dalam blok, seperti:

- x

- p

- h

- p

Paket data sebenarnya mengenal pasti x.npnhnp.

7.4 Data berulang

adalah bersamaan dengan gelung rekursif dalam fungsi Prinsip menulis parameter berbilang kali dalam paket data adalah sangat serupa dengan data sampah.

8. Pertahanan

- Kerahkan produk keselamatan seperti pagoda dan waf.

- Sahkan kandungan yang dimuat naik beberapa kali dengan ketat.

- Lakukan semakan integriti pada kandungan fail.

Atas ialah kandungan terperinci Perbincangan ringkas tentang kaedah memuat naik fail untuk mendapatkan kebenaran. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

i站是什么Sep 26, 2022 pm 04:32 PM

i站是什么Sep 26, 2022 pm 04:32 PMi站是名叫“iwara”的网站,又称“爱弹幕”,是一家弹幕视频分享网站,主要分享动漫资讯、番剧、漫画小说、游戏等资源,可以说是一家二次元文化圈网站。i站里的漫画资源非常丰富,且基本都是免费的,很多网上热议漫画、最新的漫画包括日韩漫画都可以在i站观看。

如何从iPhone的Safari中删除经常访问的网站Jul 10, 2023 pm 04:41 PM

如何从iPhone的Safari中删除经常访问的网站Jul 10, 2023 pm 04:41 PM默认情况下,大多数iPhone用户在iPhone上使用Safari浏览器。他们在Safari浏览器上浏览和访问不同类型的网站。一些iPhone用户报告说,他们厌倦了在iPhone上启动Safari浏览器后在初始屏幕上看到经常访问的网站。为了更改初始屏幕的外观,您应该对其进行编辑。如果您希望从Safari浏览器中删除经常访问的网站,我们在这里提供一些简单的步骤,解释如何轻松做到这一点。如何从iPhone的Safari中删除经常访问的网站步骤1:您应该首先在iPhone上启动Safari浏览器。第2

解决Python网站访问速度问题,使用索引、缓存等数据库优化方法。Aug 05, 2023 am 11:24 AM

解决Python网站访问速度问题,使用索引、缓存等数据库优化方法。Aug 05, 2023 am 11:24 AM解决Python网站访问速度问题,使用索引、缓存等数据库优化方法在开发和维护Python网站的过程中,经常会遇到网站访问速度慢的问题。为了提高网站的响应速度,我们可以使用一些数据库优化方法,如索引和缓存。本文将介绍如何使用这些方法来解决Python网站访问速度问题,并提供相应的代码示例供参考。一、使用索引优化数据库查询索引是数据库中数据的快速查找结构,可以大

itch.io是什么网站Sep 07, 2022 am 11:47 AM

itch.io是什么网站Sep 07, 2022 am 11:47 AM“itch.io”是一个专注于独立游戏内容的数字商店网站;该网站是由程序员出身并且尝试过游戏开发的“Leaf Corcoran”创立,开发者可以在这里上传自己的游戏售卖,玩家可以在这里找到自己喜欢的产品。

a站和b站的区别是什么Sep 16, 2022 am 11:41 AM

a站和b站的区别是什么Sep 16, 2022 am 11:41 AM区别:1、a站全称叫“acfun”,b站全称叫“bilibili弹幕网”。2、a站的内容比较综合,主要是以视频为载体,逐步发展成基于原作进行二次创作的一种形式;而B站更偏向于acg,更有针对性的内容带来的是数量大但是范围更狭窄的受众群体。3、A站用户群体年龄稍稍偏大,热情有余行动力不足;B站用户普遍年龄偏小,戾气较重但集群性很强。

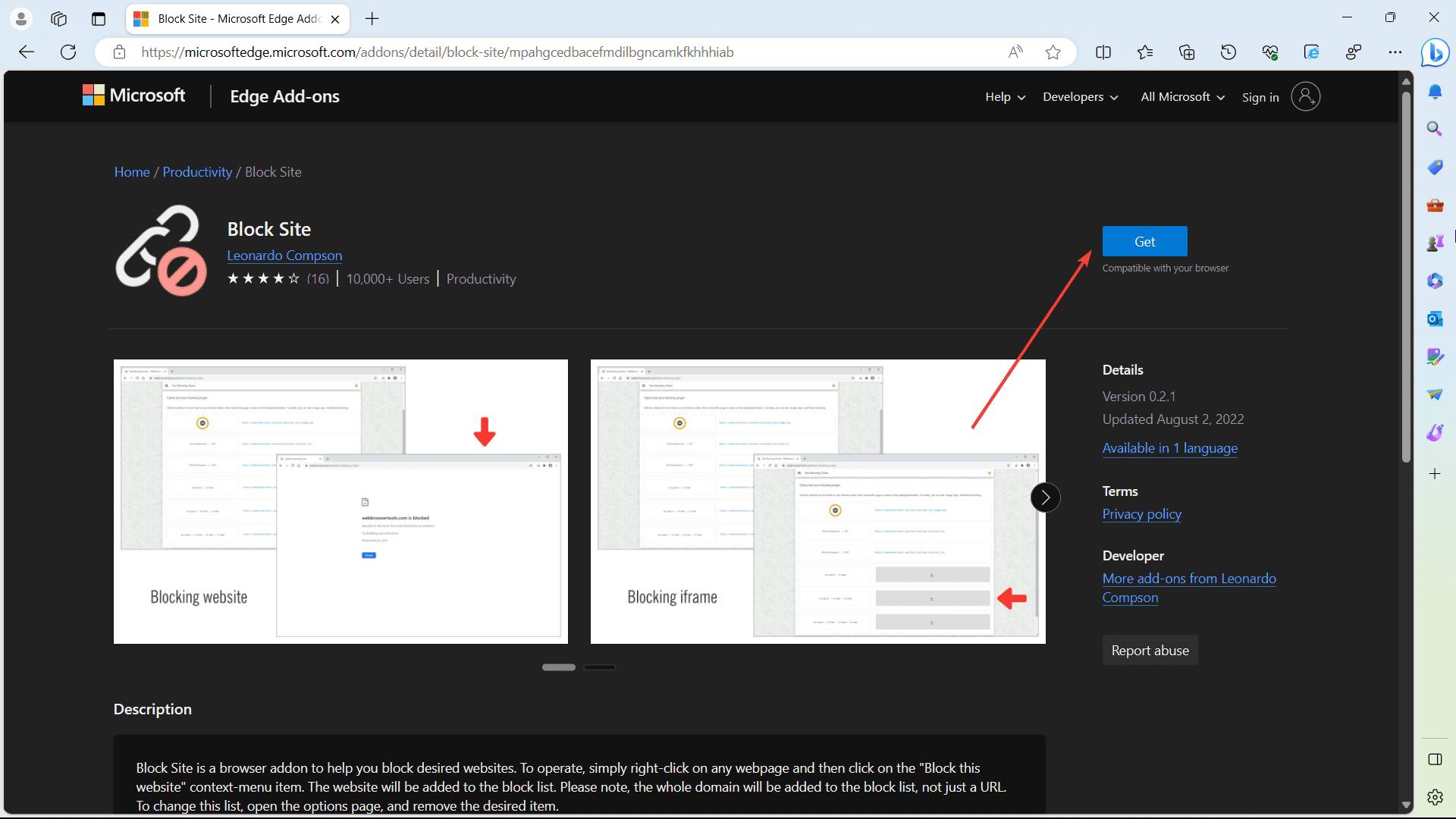

如何在 Edge 中阻止对网站的访问Jul 12, 2023 am 08:17 AM

如何在 Edge 中阻止对网站的访问Jul 12, 2023 am 08:17 AM有时,出于多种原因,我们希望在MicrosoftEdge上阻止某些网站,无论是出于家长控制,时间管理,内容过滤,甚至是安全问题。一个常见的动机是提高生产力并保持专注。通过阻止分散注意力的网站,人们可以创造一个有利于工作或学习的环境,最大限度地减少潜在的干扰。最后,内容过滤对于维护安全和尊重的在线环境非常重要。阻止包含露骨、冒犯性或令人反感内容的网站在教育或专业环境中尤其重要,在这些环境中,维护适当的标准和价值观至关重要。如果您可以与这种情况相关,那么本文适合您。下面介绍了如何在Edge中阻止对网

php的网站有哪些Jul 27, 2023 am 10:54 AM

php的网站有哪些Jul 27, 2023 am 10:54 AMphp的网站:1、Facebook,世界上最大的社交媒体平台之一;2、WordPress,开源的内容管理系统,用于快速创建和管理各种类型的网站;3、Magento,功能强大的电子商务平台,用于创建和管理在线商店;4、Joomla,流行的开源内容管理系统,用于构建各种类型的网站;5、Wikipedia,免费的在线百科全书,提供各种主题的知识和信息;6、Digg,社交新闻网站等等。

使用域名访问网站是啥意思Mar 10, 2023 pm 02:18 PM

使用域名访问网站是啥意思Mar 10, 2023 pm 02:18 PM使用域名访问网站是指使用域名来进入一个网站,就是在浏览器里直接输入网站的网址来访问网站。网站都是存放在服务器上的,服务器有一个地址,也就是网站的ip地址,是一串数字,但是数字很难记,域名和DNS应用而生,DNS就是将网址和网站的ip地址对应起来;这样用户可以输入网址(域名),就相当于输入了网站的ip地址,就可以访问网站了。

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Pelayar Peperiksaan Selamat

Pelayar Peperiksaan Selamat ialah persekitaran pelayar selamat untuk mengambil peperiksaan dalam talian dengan selamat. Perisian ini menukar mana-mana komputer menjadi stesen kerja yang selamat. Ia mengawal akses kepada mana-mana utiliti dan menghalang pelajar daripada menggunakan sumber yang tidak dibenarkan.

DVWA

Damn Vulnerable Web App (DVWA) ialah aplikasi web PHP/MySQL yang sangat terdedah. Matlamat utamanya adalah untuk menjadi bantuan bagi profesional keselamatan untuk menguji kemahiran dan alatan mereka dalam persekitaran undang-undang, untuk membantu pembangun web lebih memahami proses mengamankan aplikasi web, dan untuk membantu guru/pelajar mengajar/belajar dalam persekitaran bilik darjah Aplikasi web keselamatan. Matlamat DVWA adalah untuk mempraktikkan beberapa kelemahan web yang paling biasa melalui antara muka yang mudah dan mudah, dengan pelbagai tahap kesukaran. Sila ambil perhatian bahawa perisian ini

SublimeText3 versi Inggeris

Disyorkan: Versi Win, menyokong gesaan kod!

EditPlus versi Cina retak

Saiz kecil, penyerlahan sintaks, tidak menyokong fungsi gesaan kod

SublimeText3 Linux versi baharu

SublimeText3 Linux versi terkini