Rumah >pembangunan bahagian belakang >tutorial php >目录禁止解析PHP,限制user_agent

目录禁止解析PHP,限制user_agent

- 不言asal

- 2018-04-16 10:51:542033semak imbas

这篇文章介绍的内容是关于目录禁止解析PHP,限制user_agent,有着一定的参考价值,现在分享给大家,有需要的朋友可以参考一下

禁止PHP解析

如果网站有漏洞,万一有人在网站上上传一些木马文件,就会存储在网站的目录里,如果被解析就完蛋

比如,如果黑客上传一个info.php, 同时我们也没有在apache里去设置禁止解析用户上传的文件,那么黑客很有可能会在浏览器里看到我们的配置信息

我们只需要限制这些上传的木马文件即可,限制的2种方法:

不允许上传,但这是不合适的,所有用户都上传不了了

即使上传后,也不允许进行任何操作,不允许解析

禁止PHP解析算是一个安全选项。

禁止PHP解析的核心配置文件:

<Directory /data/wwwroot/www.123.com/upload> //选择目录

php_admin_flag engine off //禁止解析PHP

</Directory>1

2

3

4

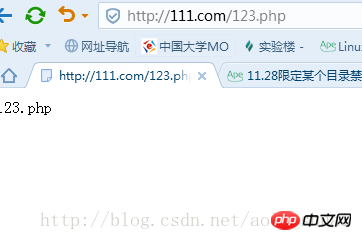

禁止解析PHP的结果是在网页上直接显示源代码。

对111.com/upload目录做禁止PHP解析。

编辑虚拟配置文件:

[root@shuai-01 ~]# vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf

<Directory /data/wwwroot/111.com/upload>

php_admin_flag engine off

</Directory>保存退出检查配置文件语法并重新加载配置文件:

[root@shuai-01 ~]# /usr/local/apache2.4/bin/apachectl -t Syntax OK [root@shuai-01 ~]# /usr/local/apache2.4/bin/apachectl graceful

查看效果:

显示的是源代码

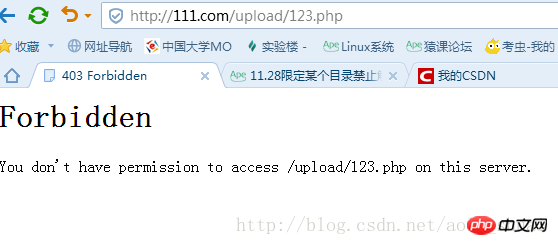

当然,禁止解析PHP和访问控制一起使用,效果更好:

编辑配置文件:

<Directory /data/wwwroot/111.com/upload>

php_admin_flag engine off

<FilesMatch (.*)\.php(.*)>

Order allow,deny

deny from all

</FilesMatch>

</Directory>保存退出重新加载

禁止访问

参考博客:

http://blog.51cto.com/kevinjin117/1835341

限制user_agent

user_agent(用户代理):是指浏览器(搜索引擎)的信息包括硬件平台、系统软件、应用软件和用户个人偏好。

当黑客用CC攻击你的服务器时,查看下日志发现user_agent是一致的,而且一秒钟出现多次user_agent,这样就必须限制user_agent

配置文件:

<IfModule mod_rewrite.c> //使用rewrite模块

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} .*curl.* [NC,OR] //定义user_agent条件,OR表示两条件之间是或者的意思,NC表示忽略大小写

RewriteCond %{HTTP_USER_AGENT} .*baidu.com.* [NC] //定义user_agent条件

RewriteRule .* - [F] // 规则 [F] 表示forbidden(403)

</IfModule>编辑虚拟配置文件:

[root@shuai-01 ~]# vim /usr/local/apache2.4/conf/extra/httpd-vhosts.conf

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{HTTP_USER_AGENT} .*curl.* [NC,OR]

RewriteCond %{HTTP_USER_AGENT} .*baidu.com.* [NC]

RewriteRule .* - [F]

</IfModule>保存退出检查配置文件语法并重新加载配置文件:

[root@shuai-01 ~]# /usr/local/apache2.4/bin/apachectl -t Syntax OK [root@shuai-01 ~]# /usr/local/apache2.4/bin/apachectl graceful

测试:

[root@shuai-01 111.com]# curl -x127.0.0.1:80 'http://111.com/123.php' -IHTTP/1.1 403 Forbidden Date: Tue, 26 Dec 2017 11:41:06 GMT Server: Apache/2.4.29 (Unix) PHP/5.6.30 Content-Type: text/html; charset=iso-8859-1

指定一个user_agent测试:

[root@shuai-01 111.com]# curl -A "shuailinux" -x127.0.0.1:80 'http://111.com/123.php' -I HTTP/1.1 200 OK Date: Tue, 26 Dec 2017 11:42:18 GMT Server: Apache/2.4.29 (Unix) PHP/5.6.30 X-Powered-By: PHP/5.6.30 Content-Type: text/html; charset=UTF-8

命令:curl

选项:

-A 指定user_agent。

如:

[root@shuai-01 111.com]# curl -A "shuailinux" -x127.0.0.1:80

-e 指定referer,指定引用地址

如:

[root@shuai-01 ~]# curl -e "http://111.com/123.txt" -x127.0.0.1:80 111.com/logo.png -I

-x 在给定的端口上使用HTTP代理

如:

[root@shuai-01 111.com]# curl -x127.0.0.1:80 'http://111.com/123.php'

-I 查看状态码

如:

[root@shuai-01 111.com]# curl -x127.0.0.1:80 'http://111.com/123.php' -I

Atas ialah kandungan terperinci 目录禁止解析PHP,限制user_agent. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Artikel berkaitan

Lihat lagi- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Semua simbol ungkapan dalam ungkapan biasa (ringkasan)