Rumah >pembangunan bahagian belakang >tutorial php >Kelemahan keselamatan 10 teratas untuk aplikasi web

Kelemahan keselamatan 10 teratas untuk aplikasi web

- 尊渡假赌尊渡假赌尊渡假赌asal

- 2025-02-08 10:12:151072semak imbas

Takeaways utama:

- Mengutamakan kawalan akses yang rosak: Kerentanan teratas dalam laporan OWASP 2021. Melaksanakan pengesahan pangkalan data yang ketat bagi nama pengguna dan kata laluan untuk mengelakkan akses yang tidak dibenarkan.

- alamat kegagalan kriptografi: menggunakan algoritma hashing yang teguh seperti bcrypt atau blowfish, menggabungkan garam untuk keselamatan kata laluan yang dipertingkatkan. Mengurangkan kelemahan suntikan:

- Gunakan PDO dengan pertanyaan parameter dalam PHP untuk melindungi suntikan SQL. kemas kini dan patch biasa:

- Mengekalkan komponen perisian terkini dan segera memohon patch keselamatan. Pengenalan dan Pengesahan yang teguh:

- Melaksanakan dasar kata laluan yang kuat, CAPTCHAS untuk pelbagai log masuk yang gagal, dan pengesahan dua faktor. Mencegah serangan SSRF:

- Gunakan senarai putih URL yang diluluskan untuk menyekat pemalsuan permintaan pelayan (SSRF).

2021 OWASP Top 10 menyoroti kelemahan aplikasi web yang paling kritikal. Membandingkan senarai 2017 dan 2021 mendedahkan bahawa walaupun kelemahan teras kekal, ranking dan pendekatan mereka untuk pemulihan telah berkembang. (Kelemahan baru pada tahun 2021 berani.)

ini menggariskan yang menangani kelemahan ini dengan berkesan adalah lebih penting daripada hanya mengenal pasti mereka.

Analisis kerentanan terperinci:

(nota: Oleh kerana kekangan panjang, hanya ringkasan setiap kelemahan dan pengurangannya akan disediakan. Input asal mengandungi contoh kod dan penjelasan yang luas untuk setiap. >

- Kawalan akses yang pecah:

- Sahkan kelayakan pengguna terhadap pangkalan data sebelum memberikan akses. Jangan bergantung semata -mata pada pemeriksaan medan kosong. Kegagalan kriptografi:

- Gunakan algoritma hash yang perlahan, teguh (bcrypt, blowfish) dan salting untuk penyimpanan kata laluan. Suntikan:

- menggunakan PDO dengan pertanyaan parameter untuk mencegah suntikan SQL dan serangan suntikan lain. Elakkan penggambaran langsung input pengguna ke dalam pertanyaan. Reka bentuk yang tidak selamat:

- Ikuti amalan pengekodan selamat. Elakkan tetapan lalai dan kelayakan keras. Mengesahkan semua input pengguna dengan ketat. Keselamatan Keselamatan Keselamatan:

- Simpan semua komponen perisian yang dikemas kini. Konfigurasi Server Secara kerap dan mengeraskan. Komponen terdedah dan ketinggalan zaman:

- Gunakan hanya perpustakaan dan rangka kerja yang terkini dan baik. Sapukan patch keselamatan dengan segera. Kegagalan Pengenalpastian dan Pengesahan:

- Melaksanakan dasar kata laluan yang kukuh, mengehadkan kadar, CAPTCHAS, dan pengesahan dua faktor. Kegagalan Integriti Perisian dan Data:

- Sahkan integriti komponen yang dimuat turun menggunakan checksums atau tandatangan digital. kegagalan pembalakan dan pemantauan keselamatan:

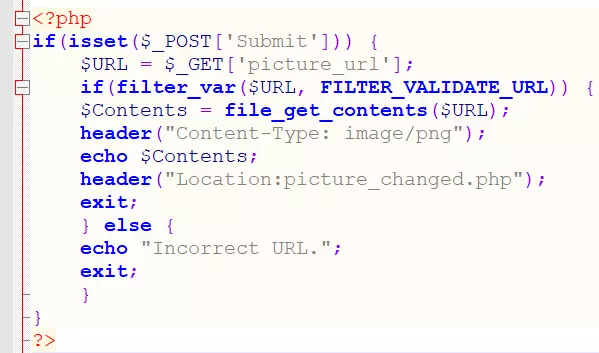

- Melaksanakan pembalakan dan pemantauan yang komprehensif untuk mengesan dan bertindak balas terhadap insiden keselamatan. Pemalsuan permintaan pelayan (SSRF):

- Gunakan Whitelists untuk menyekat URL yang dibenarkan dan mencegah permohonan membuat permintaan ke lokasi sewenang-wenangnya.

Artikel ini menyerlahkan kelemahan OWASP Top 10, menekankan kepentingan mereka untuk pembangunan aplikasi PHP yang selamat. Pengurangan proaktif terhadap kelemahan ini adalah penting untuk melindungi aplikasi dari pelbagai serangan. Eksplorasi lebih lanjut mengenai sumber OWASP disyorkan untuk pemahaman dan amalan terbaik yang mendalam.

(bahagian Soalan Lazim yang ditinggalkan untuk keringkasan. Input asal mengandungi bahagian FAQ terperinci. Ini dapat dicipta dengan mudah dengan meringkaskan mata utama dari bahagian itu.)

Atas ialah kandungan terperinci Kelemahan keselamatan 10 teratas untuk aplikasi web. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Artikel berkaitan

Lihat lagi- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Cara menggunakan cURL untuk melaksanakan permintaan Dapatkan dan Hantar dalam PHP

- Semua simbol ungkapan dalam ungkapan biasa (ringkasan)