Tutorial sistem

Tutorial sistem MAC

MAC Adakah pautan ini selamat? Cara menyemak dengan selamat—tanpa mengklik padanya

Adakah pautan ini selamat? Cara menyemak dengan selamat—tanpa mengklik padanyaAdakah pautan ini selamat? Cara menyemak dengan selamat—tanpa mengklik padanya

Phishing dan malvertising adalah antara bahaya terbesar di internet. Kedua-dua ini bergantung pada pautan menipu yang boleh membawa kepada bahaya.

Tetapi bagaimanakah anda boleh mengenali pautan berniat jahat atau berbahaya? Adakah terdapat sebarang cara untuk memastikan tapak itu selamat sebelum anda pergi ke sana? Walau apa pun yang anda lakukan, jangan hanya klik membuta tuli pada pautan itu atau lawati tapak itu!

Adalah penting untuk mengetahui cara mengesan pautan berbahaya dalam e-mel, mesej atau di web. Dalam artikel ini, kami akan menerangkan perkara yang perlu dicari dan cara untuk menentukan sama ada pautan itu nyata atau berpotensi berbahaya. Baca panduan ini untuk mengetahui rahsia keselamatan pautan.

Apakah itu serangan pancingan data, dan mengapa ia berkesan?

Dalam serangan pancingan data, pelaku ancaman cuba meminta anda memasukkan nama pengguna dan kata laluan anda pada tapak web palsu supaya mereka boleh mengambil alih akaun anda. Mereka mungkin cuba mengakses akaun bank anda, media sosial, atau bahkan e-mel anda—yang boleh dikatakan paling penting daripada semua. Jika penggodam mendapat akses kepada akaun e-mel anda, mereka boleh menukar semua kata laluan anda melalui mekanisme "terlupa kata laluan". Dan jika mereka berjaya, mereka boleh mengunci anda daripada akaun anda sendiri secara kekal.

Dalam sesetengah kes, penjenayah siber tidak semestinya mahu membuat anda berfikir anda log masuk ke akaun bernilai tinggi. Memandangkan begitu ramai orang menggunakan semula bukti kelayakan yang sama (nama pengguna atau alamat e-mel dan kata laluan), mendapatkan gabungan itu dengan menipu anda supaya log masuk ke tapak web yang tidak penting boleh memberi penggodam akses kepada semua akaun anda. Itulah sebabnya anda harus sentiasa menggunakan pengurus kata laluan dan jangan sekali-kali menggunakan bukti kelayakan yang sama pada lebih daripada satu tapak web.

Apakah malvertising? Bolehkah saya mempercayai hasil carian Google?

Dan itu hanya serangan pancingan data. Sementara itu, salah satu ancaman terbesar kepada keselamatan anda hari ini ialah malvertising atau iklan palsu. Pautan iklan di bahagian atas halaman hasil carian mungkin tidak kelihatan seperti iklan—atau, walaupun ada, mungkin kelihatan seperti iklan yang sah untuk syarikat.

Tetapi Google dan yang lain selalunya tidak baik dalam menyemak iklan ini, jadi anda mungkin akhirnya mengklik pada pautan yang pergi ke tapak penyerang. Kami telah menulis tentang banyak kejadian khusus serangan malvertising sepanjang tahun lalu; selalunya ia membawa kepada jangkitan perisian hasad Mac atau Windows. Iklan palsu, sudah tentu, juga berpotensi membawa kepada pancingan data atau tapak penipuan lain, bukannya perisian hasad.

Bagaimanakah pautan web berfungsi?

Elemen yang menghubungkan satu tapak web ke tapak web yang lain dipanggil hiperpautan, atau ringkasnya pautan. Pautan mengandungi alamat web (kadangkala dipanggil URL atau URI), yang bermula dengan https:// atau http://, diikuti dengan nama domain. Mereka kadangkala membawa ke halaman tertentu di tapak tersebut.

Alamat web boleh dipaparkan dalam dua cara. Jika anda melihat satu dalam mesej teks atau e-mel yang dihantar dalam format teks biasa, anda mungkin melihat alamat penuh, seperti https://www.intego.com — dan ia mungkin atau mungkin tidak muncul sebagai pautan boleh klik. Tetapi jika pautan berada pada halaman web atau dibenamkan dalam e-mel HTML, anda biasanya akan melihat pautan bergaris bawah, dengan apa sahaja teks yang ingin dipaparkan oleh pengirim. Sebagai contoh, pautan ke Blog Keselamatan Mac Intego ini memaparkan teks yang saya pilih, dan di belakangnya terdapat pautan sebenar ke tapak tersebut.

Teks itu juga mungkin muncul sebagai URL—yang mungkin sepadan dengan destinasi pautan sebenar atau tidak, jadi berhati-hatilah. Sesiapa sahaja boleh membuat pautan yang memaparkan satu perkara dan menyembunyikan yang lain. Sama ada pautan itu memaparkan teks atau URL, ia boleh mengelirukan. Sebagai contoh, saya boleh membuat pautan yang mengatakan Dapatkan Barangan Percuma di sini, tetapi pautan tersembunyinya adalah sesuatu yang jahat. Tuding kursor anda pada pautan (jika komputer anda mempunyai tetikus atau pad jejak), atau ketik dan tahan pada iPhone atau iPad untuk melihat URL sebenar ke mana ia akan membawa anda.

Bagaimana untuk melihat ke mana pautan akan membawa anda

Tepat di atas, anda mempraktikkan teknik pertama yang anda perlu tahu untuk mengetahui sama ada pautan selamat: tuding kursor anda pada pautan atau ketik dan tahan pada iPhone atau iPad. Ini berfungsi dalam Mel, dalam Mesej, atau, seperti dalam tangkapan skrin di atas, dalam PDF yang saya eksport yang mengandungi artikel ini. Dalam penyemak imbas web, URL di sebalik pautan sering dipaparkan dalam bar status penyemak imbas; dalam Safari untuk Mac, pilih Lihat > Tunjukkan Bar Status. Dalam kebanyakan penyemak imbas lain seperti Chrome, Edge dan Firefox, URL dipaparkan di atas sudut kiri bawah tetingkap penyemak imbas apabila anda menuding.

Tetapi melihat URL apabila anda melakukan ini tidak selalu mencukupi untuk mengetahui sama ada pautan itu selamat. Kadangkala pautan boleh menipu. Saya baru-baru ini menerima e-mel yang mendakwa berasal dari Apple, mengatakan saya perlu membayar balik untuk AppleCare daripada iPhone yang saya jual beli beberapa tahun lalu. Ini kelihatan mencurigakan—walaupun ia ternyata sah. Perkara pertama yang saya lakukan ialah menuding kursor saya pada pautan dalam e-mel.

Saya terkejut, pautan itu tidak pergi ke apple.com, tetapi ke apple.co. Saya kebetulan mengetahui bahawa Apple memiliki domain itu, tetapi saya tidak pernah melihat Apple menggunakannya dalam pautan, dan saya tidak tahu mengapa syarikat itu melakukannya dalam kes ini. Apabila saya mengklik pautan itu, ia tidak mengubah hala ke halaman yang sepatutnya ada, jadi saya menghubungi sokongan Apple untuk mendapatkan maklumat lanjut dan menyatakan bahawa reaksi pertama saya ialah ini kelihatan seperti e-mel pancingan data.

Apabila ragu-ragu, pergi ke penanda halaman sedia ada ke tapak dalam penyemak imbas anda. Atau, jika anda tidak menandainya, taip alamat tapak web yang diketahui secara manual. Kemudian cari bahagian yang disebut dalam e-mel atau mesej yang anda terima; anda mungkin perlu melog masuk ke tapak terlebih dahulu. Jika anda tidak menemuinya, hubungi pasukan sokongan syarikat. Elakkan melakukan carian Google atau web lain untuk tapak; pautan teratas mungkin iklan mengelirukan yang kelihatan seperti halaman utama syarikat tetapi sebenarnya membawa ke tempat lain.

Apa yang perlu dicari dalam pautan

Terdapat banyak perkara yang perlu dicari untuk menentukan sama ada pautan selamat atau berniat jahat.

Cara domain pautan dan URL dieja

Perkara pertama yang perlu dicari dalam pautan ialah salah ejaan dan variasi nama domain yang sah. Sebagai contoh, jika anda melihat applle.com, anda harus menganggap bahawa ia adalah percubaan untuk menipu anda. Selain itu, app1e.com, yang mengandungi digit 1 dan bukannya huruf l, boleh kelihatan betul dalam sesetengah fon. Domain seperti apple-web.com juga boleh menjadi tapak berniat jahat yang bukan milik Apple.

Boleh juga terdapat tanda sempang sebagai sebahagian daripada domain sebenar, seperti my-site.com. Berhati-hati bahawa tanda sempang boleh digunakan untuk menipu; contohnya, jika seseorang menggunakan support-apple.com, perhatikan bahawa domain sebenar bukanlah apple.com. Ia bukan subdomain, seperti support.apple.com tapak Apple yang sah. Sebaliknya, "support-apple.com" ialah tapak yang bukan milik Apple.

Satu lagi jenis URL yang mengelirukan ialah domain yang dipalsukan dengan perkataan tambahan yang dipisahkan dengan titik. Sebagai contoh, anda mungkin melihat pautan ke apple.refund.com. Dalam contoh ini, domain sebenar ialah refund.com dan bahagian epal hanyalah subdomain (tapak yang dikaitkan dengan domain refund.com).

Domain peringkat atas ("titik-sesuatu" di penghujung)

Nama domain semuanya bermula dengan beberapa aksara dan berakhir dengan .com, .net, .edu, .me dan kini beratus-ratus kemungkinan lain. Bahagian "titik sesuatu" di penghujung domain dipanggil domain peringkat atas, atau singkatannya TLD. Kebanyakan jenama dan peruncit utama menggunakan .com, atau TLD khusus negara seperti .fr (Perancis), .de (Jerman) atau .co.uk (United Kingdom).

Berhati-hati dengan domain yang kelihatan seperti URL pendek, seperti app.le; anda tidak sepatutnya menganggap bahawa Apple memiliki ini.

HTTPS atau domain yang menyokong penyulitan

Anda harus sentiasa berhati-hati dengan pautan yang pergi ke URL yang bermula dengan http:// dan bukannya https://. Yang terakhir, HTTPS, ialah versi selamat protokol HTTP yang digunakan untuk tapak web. HTTPS memastikan bahawa data antara peranti anda dan tapak web disulitkan.

Kebanyakan tapak web hari ini menggunakan HTTPS, dan mana-mana tapak web yang tidak boleh menjadi cerdik. Kebanyakan penyemak imbas web akan memberi amaran kepada anda jika anda cuba memuatkan tapak web yang tidak menggunakan HTTPS dan anda tidak seharusnya meneruskan ke tapak tersebut. Anda selalunya boleh mengetahui bahawa tapak web selamat apabila penyemak imbas anda memaparkan gembok dalam bar alamatnya.

Sesetengah tapak lama yang belum dikemas kini kepada HTTPS dan mungkin tidak lagi digunakan, dan penggodam mungkin mendapat akses ke tapak ini dan menggunakannya untuk mengehoskan halaman web berniat jahat.

Setelah mengatakan semua itu, kehadiran https:// atau gembok tidak bermakna tapak itu sebenarnya selamat atau sah. Malah, kebanyakan tapak berniat jahat menggunakan HTTPS hari ini. HTTPS hanya membayangkan sambungan selamat antara penyemak imbas anda dan pelayan web. Tetapi jika anda mempunyai sambungan HTTPS ke tapak penggodam, HTTPS tidak melindungi anda daripada apa-apa yang berniat jahat di tapak itu.

Domain penjejak

Selalunya pautan dalam e-mel tidak pergi ke domain sebenar yang kelihatan; pautan boleh dibuat melalui perkhidmatan e-mel untuk menjejak klik. Satu contoh ialah perkhidmatan MailChimp yang biasa digunakan. Anda mungkin menerima surat berita yang dihantar oleh MailChimp dan, jika anda menuding pada pautan dalam e-mel itu, anda akan melihat domain mereka. Apabila anda mengklik pautan ini ia mengubah hala ke tapak web lain; Pelayan MailChimp memajukan permintaan anda ke domain pengirim sebenar. Ini tidak berbahaya, tetapi pelakon ancaman (orang jahat) juga boleh menggunakan MailChimp, atau menghantar e-mel dengan pautan yang kelihatan seperti MailChimp, untuk cuba memperdayakan anda.

Perkataan tambahan dalam pautan selepas nama domain

Kadangkala, anda akan mendapat e-mel dengan pautan yang mana domain itu boleh menjadi apa-apa sahaja, tetapi teks selepas domain itu bertujuan untuk menipu anda, seperti dalam contoh ini:

Alamat IP berangka

Domain mungkin juga alamat IP berangka, bukannya domain sebenar, diikuti dengan teks selepas alamat IP itu yang secara palsu mencadangkan ia mungkin datang daripada syarikat tertentu:

Sebagai peraturan umum, berhati-hati dengan URL yang mengandungi banyak nombor, yang kelihatan seperti huruf dan nombor rawak, atau berbilang tanda sempang, yang boleh direka bentuk untuk menipu anda.

Dan sebarang pautan yang mengandungi alamat IP, seperti 192.123.456.789, bukannya nama domain yang dieja, berkemungkinan berbahaya.

Domain kompleks

Penipu kadangkala menggunakan domain yang kompleks, dengan mengandaikan bahawa orang tidak akan memahaminya.

Ini adalah satu lagi taktik menipu biasa, serupa dengan taktik yang telah kami terangkan sebelum ini. Lebih daripada beberapa titik dalam nama domain, seperti kehadiran sempang, harus dilihat sebagai mencurigakan dan kemungkinan percubaan untuk menipu.

TLD yang kelihatan seperti sambungan fail

Anda mungkin biasa dengan fail yang berakhir dengan .zip dan .mov; ini biasanya mewakili arkib termampat dan fail filem atau video, masing-masing. Malangnya, ini juga telah menjadi domain peringkat tinggi yang tersedia secara umum, tersedia untuk penipu. Anda mungkin melihat pautan dalam e-mel atau mesej teks ke file.zip atau movie.mov; ia boleh menjadi pautan ke domain yang cuba menipu anda.

Beberapa sambungan nama fail lain yang kurang biasa juga tersedia sebagai TLD, seperti .sh, .pl dan .rs. (Sebagai nama fail, ini mewakili skrip shell, atau dokumen Perl atau Rust, masing-masing.)

Cara menyemak pautan

Apabila ragu-ragu, anda boleh menggunakan penyemak pautan yang boleh membantu anda menentukan sama ada pautan yang anda terima mungkin selamat atau tidak. Beberapa contoh tapak semakan pautan termasuk URLVoid, VirusTotal, Penyemakan Imbas Selamat Google dan urlscan.io, yang mempunyai suapan langsung URL yang disemak oleh orang ramai. URLVoid dan VirusTotal masing-masing menyemak berbilang senarai hitam domain—lebih daripada 110, selepas penyahduaan.

Tapak semakan pautan ini tidak mudah, sudah tentu; domain baharu didaftarkan sepanjang masa dan perkhidmatan ini mungkin belum mengetahui tentang tapak pancingan data atau perisian hasad serba baharu pada masa anda menyemaknya. Tetapi jika mana-mana penyemak pautan ini membayangkan bahawa URL yang anda imbas mungkin berniat jahat, sebaiknya elakkan daripada melawatinya.

Domain yang dipendekkan dan URL ubah hala lain

Berhati-hati terutamanya terhadap URL yang dipendekkan, menggunakan domain seperti bit.ly, goo.gl, t.co dan lain-lain. Apabila anda mengklik salah satu pautan ini, perkhidmatan pemendekan mengubah hala anda ke pautan asal, dan ini mungkin berniat jahat. Terdapat alat yang boleh anda gunakan untuk menyemak URL yang dipendekkan; cuba ExpandURL, sebagai contoh, di mana anda boleh memasukkan URL yang dipendekkan dan melihat ke mana ia pergi. Atau gunakan Link Unshortener, apl Mac yang boleh menunjukkan kepada anda laluan mana-mana URL yang dipendekkan.

Walau bagaimanapun, perkhidmatan penyemak ubah hala juga tidak mudah; pautan ubah hala boleh membawa ke destinasi yang berbeza bergantung pada faktor seperti penyemak imbas pelawat, sistem pengendalian atau lokasi geografi yang dilihat. Jadi, sebagai contoh, jika anda kelihatan seperti menggunakan Windows PC di Rusia, anda mungkin diubah hala ke tapak yang tidak berbahaya, manakala jika anda menggunakan Mac di Amerika Syarikat, anda mungkin diubah hala ke perisian hasad atau pancingan data. tapak.

Mengklik pautan berniat jahat, sudah tentu boleh membahayakan. Terdapat banyak cara pautan boleh menipu orang, jadi penting untuk mengetahui perkara yang perlu dicari. Apabila ragu-ragu, jangan klik. Pergi terus ke tapak web sebenar yang mana pautan itu mendakwa dikaitkan (sebaik-baiknya melalui penanda halaman) dan cari halaman atau maklumat pautan yang dimaksudkan untuk ditawarkan.

Atas ialah kandungan terperinci Adakah pautan ini selamat? Cara menyemak dengan selamat—tanpa mengklik padanya. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Calon pelepasan kedua macOS Sequoia 15.4 tersedia untuk ujianApr 30, 2025 am 10:26 AM

Calon pelepasan kedua macOS Sequoia 15.4 tersedia untuk ujianApr 30, 2025 am 10:26 AMApple telah mengeluarkan calon pelepasan kedua (RC) membina MacOS Sequoia 15.4 untuk program ujian beta. Ini mengikuti calon pelepasan awal yang dibina oleh Sequoia 15.4, iOS 18.4, dan iPados 18.4, yang dikeluarkan hanya beberapa hari sebelumnya. Pelepasan calon a

Mudah buat mesin maya macOS dengan virtualbuddyApr 30, 2025 am 10:14 AM

Mudah buat mesin maya macOS dengan virtualbuddyApr 30, 2025 am 10:14 AMVirtualBuddy: Mudah Virtualisasi MacOS dan Linux pada Apple Silicon Mac VirtualBuddy menyediakan cara yang mudah dan cepat untuk virtualisasi macOS (dan Linux) pada mana -mana Apple Silicon Mac, menyediakan pemaju, peminat, dan pengguna yang ingin tahu dengan cara untuk mudah menjalankan beberapa contoh macOS. VirtualBuddy cepat, berfungsi dengan baik, dan ia adalah sumber percuma dan terbuka, jadi anda boleh dengan mudah meneroka dunia mesin maya tanpa komitmen, hanya menyediakan penyimpanan cakera dan jalur lebar yang cukup untuk menubuhkan MacOS atau Linux Virtual Machine. Sama ada ia menguji versi yang berbeza

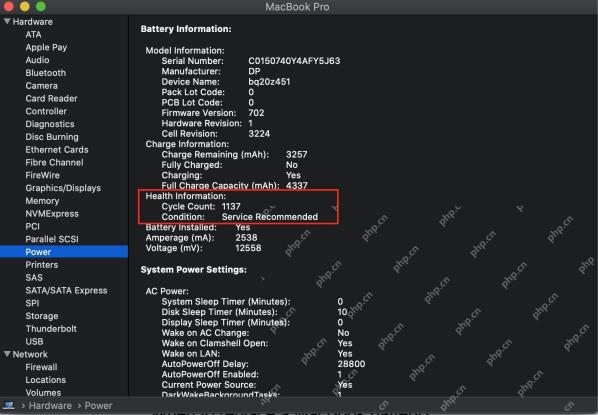

12 perkara yang perlu diperiksa sebelum membeli MacBook terpakaiApr 30, 2025 am 10:01 AM

12 perkara yang perlu diperiksa sebelum membeli MacBook terpakaiApr 30, 2025 am 10:01 AMMembeli Mac terpakai pada anggaran? Panduan ini memastikan anda mengelakkan lemon. Kami akan meliputi cek penting sebelum anda membeli, termasuk diagnostik yang boleh anda lakukan di tempat. Ingatlah untuk membawa pemacu dan fon kepala USB macOS yang boleh dimasak. Langkah 1: INSIK FIZIKAL

Berapa lama mengemas kini macOS? Mengapa kemas kini macOS mengambil masa yang lama?Apr 30, 2025 am 09:53 AM

Berapa lama mengemas kini macOS? Mengapa kemas kini macOS mengambil masa yang lama?Apr 30, 2025 am 09:53 AMBerapa lama masa yang diperlukan untuk mengemas kini perisian sistem macOS? Mengapa mengambil masa yang lama untuk dikemas kini? Ramai pengguna Mac akan mempunyai soalan ini apabila mereka melihat kemas kini perisian sistem MACOS baru. Kedua -dua soalan ini sangat munasabah, dan penting untuk diingat bahawa jawapan mungkin berbeza -beza. Walau bagaimanapun, dengan macOS moden, anda boleh membuat anggaran yang agak tepat tentang masa yang diperlukan untuk memasang kemas kini ke sistem macOS anda. Mari menyelam topik ini supaya anda dapat memahami dan bersiap sedia untuk memasang kemas kini macOS pada Mac anda. Berapa lama masa yang diperlukan untuk kemas kini macOS dimuat turun, dipasang dan disiapkan? Kemas kini macOS boleh mengambil masa antara 15-20 minit hingga beberapa jam untuk disiapkan, terutamanya jika anda sedang mempertimbangkan memuat turun kemas kini dan memasang kemas kini hingga siap

Berapa lama bateri MacBook bertahan? Berikut adalah cara anda boleh memeriksanyaApr 30, 2025 am 09:50 AM

Berapa lama bateri MacBook bertahan? Berikut adalah cara anda boleh memeriksanyaApr 30, 2025 am 09:50 AMMemahami Hayat Bateri MacBook: Memaksimumkan Kekuatan Mac Anda Prihatin terhadap prestasi bateri MacBook anda, atau merancang pembelian? Panduan ini menjelaskan jangka hayat bateri MacBook dan menawarkan petua untuk memperluaskannya. Sebilangan besar bateri Mac bertahan

Menetapkan safari untuk ralat Mac “ Laman web ini telah dimuat semula kerana masalah berlaku ”Apr 30, 2025 am 09:45 AM

Menetapkan safari untuk ralat Mac “ Laman web ini telah dimuat semula kerana masalah berlaku ”Apr 30, 2025 am 09:45 AMWalaupun penyemak imbas Safari di bawah sistem MAC sangat baik, ia tidak sempurna. Pengguna safari kadang -kadang menghadapi situasi di mana halaman menyegarkan dan memaparkan mesej ralat "Halaman ini telah dimuat semula kerana masalah". Anda juga boleh melihat maklumat variasi seperti "masalah berulang". Oleh kerana mesej ralat agak umum, anda mungkin tertanya -tanya punca utama kesilapan di Safari dan bagaimana untuk memperbaikinya pada Mac anda. Punca menyebabkan safari untuk mac mempunyai "laman web ini dimuat semula kerana masalah berlaku" ralat Biasanya, jika terdapat masalah ingatan, kemalangan laman web, atau tidak serasi dengan safari, ralat perisian, atau isu -isu lain yang serupa, anda akan melihat mesej ralat ini di safari pada mac anda

Dapatkan mata googly di bar menu Mac anda untuk mengikuti kursor anda di sekitarApr 30, 2025 am 09:42 AM

Dapatkan mata googly di bar menu Mac anda untuk mengikuti kursor anda di sekitarApr 30, 2025 am 09:42 AMPengguna MAC nostalgia mungkin mengingati aplikasi yang menarik dalam sistem Mac OS klasik: ia akan meletakkan sepasang mata bergerak di bar menu Mac dan bergerak dengan kursor anda. Walaupun Classic Mac OS telah lama berlalu, anda masih boleh mengalami keseronokan ini pada Mac moden, hanya gunakan aplikasi yang dipanggil "Googly Eyes". Google Eyes tinggal di bar menu Mac anda, dan murid -muridnya akan mengikuti kursor anda seperti versi lama aplikasi. Apabila mengklik pada tetikus/trackpad, mata kecil akan berkedip. Adakah ini merevolusikan pengalaman pengkomputeran anda? Mungkin tidak. Tetapi adakah ia menarik? Benar -benar menyeronokkan! Kadang -kadang, hanya bersenang -senang sudah cukup, bukan? Jadi, nikmatilah, di MA anda

MacOS Sonoma 14.7.5 & MacOS Ventura 13.7.5 Kemas Kini Keselamatan DikeluarkanApr 30, 2025 am 09:40 AM

MacOS Sonoma 14.7.5 & MacOS Ventura 13.7.5 Kemas Kini Keselamatan DikeluarkanApr 30, 2025 am 09:40 AMApple telah mengeluarkan MacOS Sonoma 14.7.5 dan MacOS Ventura 13.7.5 Kemas kini keselamatan untuk pengguna Mac yang menjalankan sistem operasi Sonoma dan Ventura. Kemas kini ini memberi tumpuan kepada patch keselamatan dan tidak termasuk ciri -ciri baru lain yang terdapat dalam kemas kini MacOS Sequoia 15.4 terkini (Kemas kini Sequoia 15.4 dikeluarkan secara serentak). Di samping

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

SublimeText3 Linux versi baharu

SublimeText3 Linux versi terkini

ZendStudio 13.5.1 Mac

Persekitaran pembangunan bersepadu PHP yang berkuasa

DVWA

Damn Vulnerable Web App (DVWA) ialah aplikasi web PHP/MySQL yang sangat terdedah. Matlamat utamanya adalah untuk menjadi bantuan bagi profesional keselamatan untuk menguji kemahiran dan alatan mereka dalam persekitaran undang-undang, untuk membantu pembangun web lebih memahami proses mengamankan aplikasi web, dan untuk membantu guru/pelajar mengajar/belajar dalam persekitaran bilik darjah Aplikasi web keselamatan. Matlamat DVWA adalah untuk mempraktikkan beberapa kelemahan web yang paling biasa melalui antara muka yang mudah dan mudah, dengan pelbagai tahap kesukaran. Sila ambil perhatian bahawa perisian ini

EditPlus versi Cina retak

Saiz kecil, penyerlahan sintaks, tidak menyokong fungsi gesaan kod

Penyesuai Pelayan SAP NetWeaver untuk Eclipse

Integrasikan Eclipse dengan pelayan aplikasi SAP NetWeaver.