연구에 따르면 AMD 프로세서도 Rowhammer 메모리 공격의 영향을 받고 있으며 관계자는 완화 조치를 제공합니다.

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWB앞으로

- 2024-03-27 19:41:381063검색

이 웹사이트는 3월 27일 취리히에 있는 스위스 연방 기술 연구소 연구원들의 최신 연구에 따르면 AMD의 Zen2~Zen4 아키텍처 프로세서도 Rowhammer 메모리 공격의 영향을 받을 것이라고 보고했습니다. AMD 관계자는 이와 관련하여 대응 및 완화 조치를 제공했습니다.

이 사이트의 참고 사항: Rowhammer 공격은 최신 DRAM 메모리의 물리적 특성을 활용합니다. 메모리를 반복적으로 읽고 쓰는 방식으로 인접한 메모리 셀의 충전 상태를 변경하고 비트 뒤집기를 달성합니다. 공격자는 특정 위치에서 비트 플립을 유도하여 중요한 데이터에 액세스하거나 권한을 상승시킬 수 있습니다.

Rowhammer 공격은 이전에는 Intel CPU 및 Arm 아키텍처 프로세서에서 흔히 발생했습니다. AMD 측에서는 메모리 시스템의 설계 차이로 인해 이러한 유형의 공격을 구현하기가 어렵습니다.

그러나 이번에 연구원들은 AMD의 복잡한 메모리 주소 지정 기능을 리버스 엔지니어링하여 AMD 프로세서용 ZenHammer라는 Rowhammer 공격 변종을 성공적으로 구축했습니다.

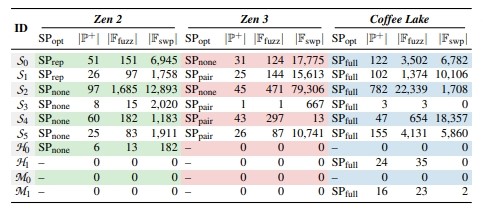

연구원들은 Zen2 아키텍처가 적용된 Ryzen 5 3600X CPU와 Zen3 아키텍처가 적용된 Ryzen 5 5600G APU에 대해 테스트를 실시한 결과 DDR4 DRAM 메모리를 사용하는 이 두 시스템에서 10번의 시도 중 7번, 6번의 성공을 거두었습니다 .

또한 연구원들은 DDR5 메모리를 사용하는 AMD Zen4 아키텍처 플랫폼에서도 테스트를 실시했으며, 결과는 Ryzen 7 7700X 프로세서 기반 시스템에서만 10번의 시도에 성공했습니다.

이는 온칩 ECC에 대한 메모리 지원, 높은 메모리 재생률 및 향상된 Rowhammer 공격 완화로 인해 새로운 플랫폼이 ZenHammer 에 덜 취약하다는 것을 보여줍니다.

이 최신 연구와 관련하여 AMD는 사용자에게 하드웨어 제조업체에 문의하여 ZenHammer 공격에 민감한지 여부를 확인할 것을 권장하고 다음과 같은 완화 제안을 제공했습니다.

ECC를 지원하는 DRAM 메모리 사용

1x 이상의 메모리 사용 새로 고침 빈도

메모리 버스트/지연된 새로 고침 비활성화

DDR4 메모리를 사용하는 EPYC 플랫폼의 경우 최대 활성화 횟수(MAC)를 지원하는 메모리 컨트롤러를 사용하세요.

DDR5 메모리 플랫폼을 사용하는 EPYC 플랫폼의 경우 새로 고침 관리를 지원하는 메모리 컨트롤러를 사용하세요. .

위 내용은 연구에 따르면 AMD 프로세서도 Rowhammer 메모리 공격의 영향을 받고 있으며 관계자는 완화 조치를 제공합니다.의 상세 내용입니다. 자세한 내용은 PHP 중국어 웹사이트의 기타 관련 기사를 참조하세요!